米Apple がこの秋提供を始める無料クラウドサービス「iCloud」。このサービスは、2011年6月6日(米国時間)に開幕した Apple の開発者向け年次イベント「Worldwide Developers Conference(WWDC)」で CEO の Steve Jobs氏から発表され、大きな話題となっています。また、iCloud については、この発表に加え、商標をめぐる訴訟問題も明らかになったことから、多くの人々の関心を呼ぶこととなっています。

こうした話題性のある事柄は、サイバー犯罪者にとって攻撃を仕掛ける格好の機会となることから、「TrendLabs(トレンドラボ)」では、iCloudに便乗した攻撃についての調査を行いました。その結果、「iCloud」などを検索キーワードとして用いた場合、偽セキュリティソフト型不正プログラム「FAKEAV」へと誘導される事例を確認しました。

■「iCloud」などを含む検索キーワードに仕掛けられた SEOポイズニング

サイバー犯罪者は、ユーザを FAKEAV がダウンロードされる不正な URL へと誘導するために、SEOポイズニング(悪質なSEO対策)の手口を用います。これは、不正な Webサイトが検索エンジンの検索結果の上位に表示されるよう悪質に操作するもので、彼らの常とう手段と化しています。今回の事例では、検索エンジン「Google」が悪用され、そこからユーザを不正な URL へと誘導し、不正なファイルをダウンロードさせるのです。「SecurityScanner.exe」というファイルがダウンロードされ、トレンドマイクロ製品ではこの不正ファイルを「TROJ_FAKEAV.HKZ」として検出します。

|

|

|

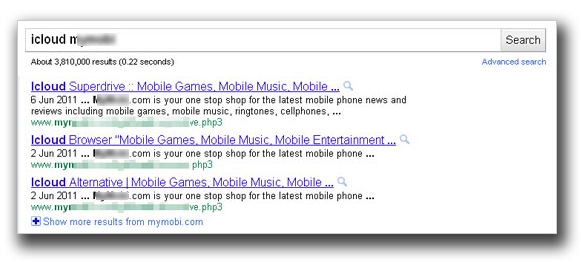

「icloud」とあるキーワードを組み合わせて検索すると、検索結果に不正な URL が表示されます。検索結果に表示されるサイトの1つは、モバイル機器などの情報を提供するサイトとみられますが、改ざんされていると推測できます。このサイトは以前、不正活動に利用されていたことから、トレンドラボではこのサイトをブロックしていました。しかし、その後は、このサイトの不正利用が確認されなかったため、ブロックを解除し正規サイトとみなしています。上記図1 で示されているように、このサイトのドメインは、ファイル名に「icloud」というキーワードを含み、拡張子が「php3」のファイルに感染していました。この事例においてサイバー犯罪者は、「iCloud」に関連したキーワードを挿入することにより、このサイトが Google での検索結果の上位に表示されるようにし、表示された不正なリンクから「XP Antispyware 2012」などといった偽セキュリティソフトがダウンロードされるように仕掛けています。

|

|

|

検索結果に表示されたこれらの URL は、アドレスバーに直接入力してもアクセスすることはできませんが、Google の検索結果には表示されます。このことから、これらの URL は、Google の検索結果に表示されることによりアクセス可能になるといえます。この検索結果に表示されたリンクをクリックしたユーザは、FAKEAV がダウンロードされる URL に誘導されます。この URL にはトップ・レベル・ドメイン「co.cc」が使用されています。今回の事例で FAKEAV のダウンロードに用いられるスクリプトは、典型的な FAKEAV の手口で用いられるものと類似しています。

ダウンロードされたファイル “SecurityScanner.exe” (「TROJ_FAKEAV.HKZ」として検出)の実行により、偽セキュリティソフト「XP Antispyware 2012」がインストールされます。この不正プログラムは、これまでに確認された FAKEAV と同様、偽の警告画面を表示し、ユーザにこの製品の完全版を購入するよう促します。ユーザが完全版の購入をしようと、表示された画面の登録ボタンをクリックすると、「Choose Plan & Checkout」と記されたフィッシングサイトに誘導されます。このサイトには新たに作成されたドメインが用いられ、「XP Antispyware 2012」の購入オプションが選択できるように装っています。また、「TROJ_FAKEAV.HKZ」は、「Internet Explorer(IE)」や「Google Chrome」といった Webブラウザをブロックし、ユーザがこの偽セキュリティソフトを購入しない限りこれらのブラウザでインターネット閲覧ができないようにします。

|

|

|

■「Apple」や「iCloud」といった検索キーワドで検索する際はくれぐれも慎重に

iCloud に興味を持ったユーザが、検索エンジンでこのサービスについての情報を得ようとする可能性があることから、トレンドラボは、現在、キーワード「icloud」を用い、トップ・レベル・ドメインに「co.cc」を利用した新たな不正URL について監視しています。また、ファイル名に「apple」や「icloud」を持つファイルを含んだページを複数確認しており、これらのページは感染していると推測されることから、こうした iCloud 関連のキーワードによる検索結果から FAKEAV への誘導を画策した大規模な Webサイトの改ざんが発生している恐れがあるので、注意が必要です。

今回のような「SEOポイズニングでユーザをだまし FAKEAVへ と誘導する」手口については、以下の英語ブログ記事もご参照ください。

- TrendLabs Malware Blog:

- Domain-Hopping Tactics in Blackhat SEO

http://blog.trendmicro.com/domain-hopping-tactics-in-blackhat-seo/ - Doorway Pages and Other FAKEAV Stealth Tactics

http://blog.trendmicro.com/doorway-pages-and-other-fakeav-stealth-tactics/ - FAKEAV 101: How to Tell If Your Antivirus Is Fake

http://blog.trendmicro.com/fakeav-101-how-to-tell-if-your-antivirus-is-fake/

- Domain-Hopping Tactics in Blackhat SEO

- トレンドマイクロ セキュリティブログ:

- 東北地方太平洋沖地震に便乗したSEOポイズニングを確認。「FAKEAV」へと誘導

/archives/3981 - 2010年を振り返る - 2)使用には要注意! 最も悪用されやすいデバイス/ツールとは?

/archives/3839

- 東北地方太平洋沖地震に便乗したSEOポイズニングを確認。「FAKEAV」へと誘導

トレンドラボは、「TROJ_FAKEAV.HKZ」がダウンロードされる URL の監視を続けていますが、上述の感染した URL には現在もアクセス可能です。しかしながら、トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、この脅威から守られています。「Web レピュテーション」技術により、ユーザがアクセスする前に、「TROJ_FAKEAV.HKZ」がダウンロードされる不正 Webサイトへの接続をブロックします。また、「ファイルレピュテーション」技術により、「TROJ_FAKEAV.HKZ」を検出し、削除します。

こうしたことから、この攻撃や同様の攻撃による被害を受けないためにも、トレンドマイクロ製品の Web評価機能(Webレピュテーション機能)を有効にすることを強くお勧めします。また、トレンドマイクロの製品をご利用でないユーザは、無料ツール「Trend Micro Web Protection Add-On」や「Browser Guard(英語版)」などを組み合わせて利用し、こうした「Webからの脅威」から身を守ることをお勧めします。

参考記事:

「Searches for iCloud Unveil FAKEAV」

by Paul Pajares (Fraud Analyst)

翻訳・編集:橋元 紀美加(Core Technology Marketing, TrendLabs)