Radio Frequency(ラジオ波、RF)を使用する産業用リモートコントローラは、製造や建設、輸送など、さまざまな産業部門で産業用機械の制御に利用されています。過酷な使用に耐えるような頑丈な作りになっており、安全のために目立つ色が使われています。形状に基づいて分類すると、主に、ベルトに装着するタイプ、手持ちサイズ、ポケットサイズの3種類があり、ボタンやジョイスティックの数はさまざまです。基本的な仕組みは家庭用のリモートコントローラと同様です。リモートコントローラは、コマンドまたはボタン押下に対応したRFをトランスミッタ(TX)で送信し、ガレージの扉やクレーンのような制御対象機器がその信号をレシーバ(RX)で受信します。対象機器は受信した信号をコマンドとして解釈し、扉の開閉や荷物の吊り上げといった操作を実行します。

リモートコントローラは、利便性と安全性を向上させる一方で、RF通信のプロトコルにセキュリティが実装されていない場合、製造の妨害、システムの不正制御、不正アクセスのような攻撃の侵入経路となる恐れがあります。トレンドマイクロは、産業用リモートコントローラのセキュリティに関する調査を実施し、想定される攻撃とその対応策についてレポート「A Security Analysis of Radio Remote Controllers for Industrial Applications」にまとめました。

■リモートコントローラの使用に潜む危機:想定される攻撃と攻撃者のタイプ

今回の調査を通して、リモートコントローラの脆弱性が、建設現場や工場で使用されるクレーンのような実物大の機械を操作するために容易に利用可能であることが判明しました。トレンドマイクロは、以下に解説する各攻撃が実行可能であることを確認し、さらに、作業員が緊急停止させたにも関わらず機械を再起動することにさえ成功しました。

問題の核心は、これらの産業用リモートコントローラが、標準的なワイヤレス通信技術ではなく、数十年前から存在する独占規格のRFプロトコルに依存している点にあります。数十年前には「安全性」のみが重要事項でした。しかし「インダストリー4.0」の到来や、産業用 IoT(Industrial Internet of Things、IIoT)デバイスの普及を待つまでもなく、「セキュリティ」も考慮しなければ、最も重要な「安全性」自体が脅かされてしまうことを、各産業界では認識し始めています。

想定される攻撃手法

RFを使用するリモートコントローラは、偽のコマンドを利用した攻撃の影響を受けやすいことが判明しました。攻撃者は、見物人を装うなどして電波の有効範囲内に入り、通信を傍受して取得したパケットを修正することによって任意のコマンドを作成し、攻撃に利用します。通信の傍受に必要な装置は、安価な無線トランシーバを装着した、電池で動作するコイン大のデバイスで十分です。このような攻撃により、遠隔から産業用機械を操作したり、持続的な誤動作を引き起こすことが可能です。通常、車庫の扉や自動車のドアを開閉する一般消費者向けのリモートコントローラには、使用するたびにコードを変更する「ローリングコード」の仕組みが実装されており、取得したパケットを単純に繰り返すような攻撃に対しては安全です。そのようなセキュリティの仕組みが産業用リモートコントローラに実装されていない場合、消費者向けのリモートコントローラの方がより安全だという皮肉な結果となります。

以下は、今回の調査に基づいて整理した5種類の攻撃の概要です。

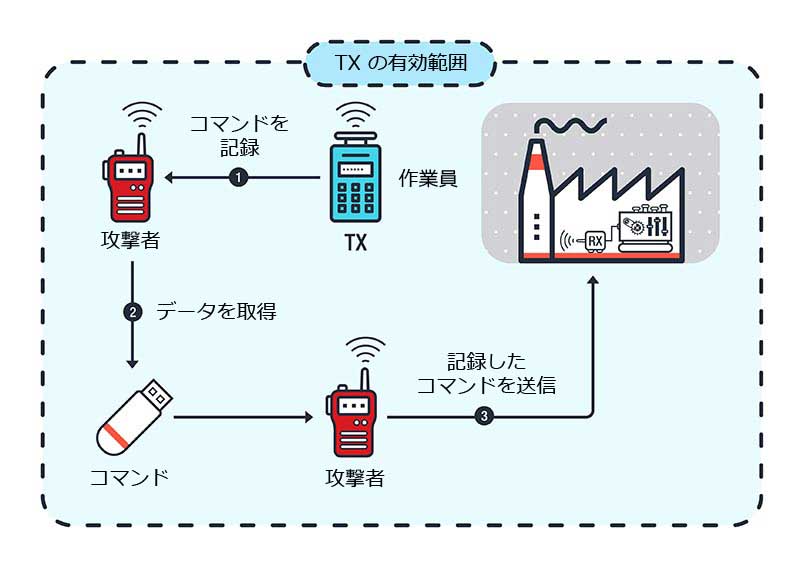

- リプレイ攻撃

概要:記録したRFパケットを再利用することで対象機器の基本的な操作が可能となる攻撃

難易度:低

必要なアクセス:ローカルアクセス、または一時的なローカルアクセス

※注:「一時的なローカルアクセス」は、対象設備に対する一時的な接近やドローンの利用などによって攻撃が実行可能であることを意味します。

図 1:リプレイ攻撃の流れ - コマンドインジェクション

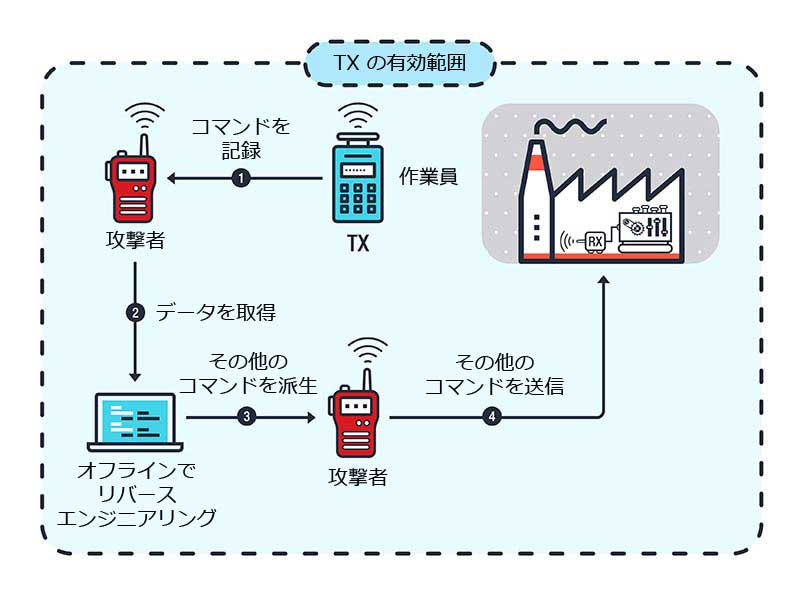

概要:RFプロトコルを解析した攻撃者が、任意かつ選択的にRFパケットを修正してコマンドを作成し、対象機器を完全に操作する攻撃

難低度:中

必要なアクセス:一時的なローカルアクセス

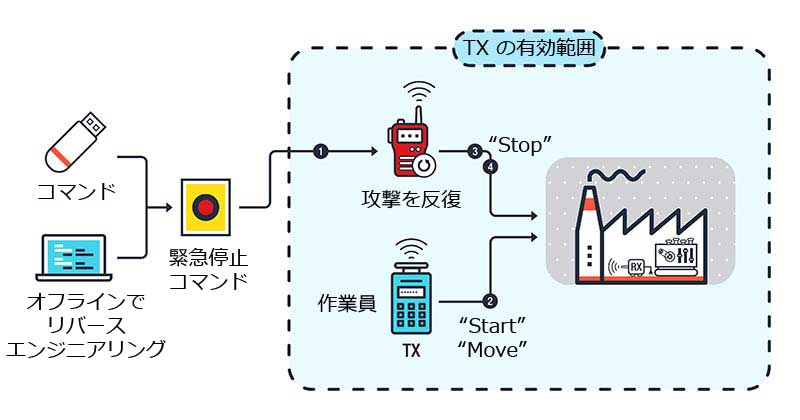

図 2:コマンドインジェクションの流れ - 緊急停止コマンドの悪用

概要:緊急停止コマンドを再利用することにより、持続的にサービス拒否(Denial of Service、DoS)状態にする攻撃

難低度:低

必要なアクセス:一時的なローカルアクセス

図 3:緊急停止コマンドの悪用 - 不正な再ペアリング

概要:リモートコントローラまたはその機能をクローンし、正規のコントローラに代わって対象機器とペアリングする攻撃

難低度:中

必要なアクセス:ローカルアクセス、または一時的なローカルアクセス

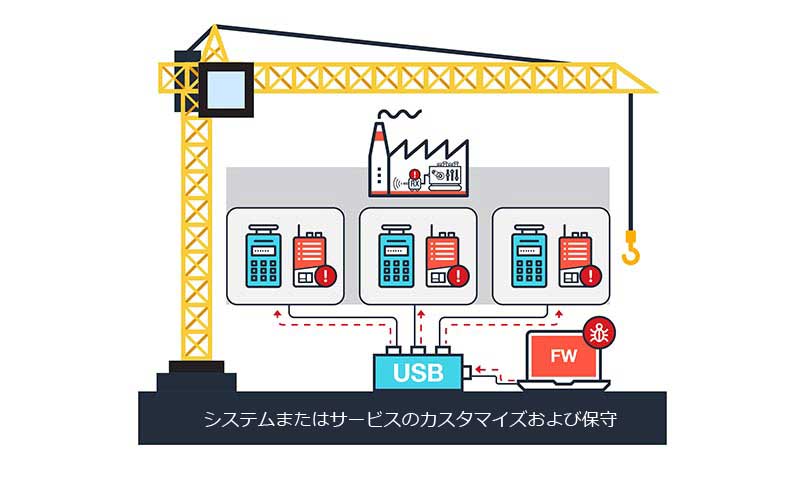

図 4:不正な再ペアリング - プログラムの不正な書き換え

概要:リモートコントローラのファームウェアをトロイの木馬化し、対象機器を持続的かつ完全に操作する攻撃

難易度:高

必要なアクセス:リモートアクセス、または一時的なローカルアクセス

図 5:プログラムの不正な書き換えによる攻撃の概念図

トレンドマイクロは以上のような攻撃手法の実証実験において、実際の製品と同一の設定で、タワークレーン、工業用クレーン、および移動式滑車を操作することに成功しました。当該リモートコントローラには、アクセス制御、操作対象機器とのペアリング、パスコードによる認証、有効範囲外からの通信を防ぐ仮想フェンスのような機能が存在していました。しかし、このような機能は、作業員の怪我を防ぎ予期せぬ条件に対処することを意図したもので、サイバーセキュリティの観点から設計されたものではありません。簡潔に言うと、サイバーセキュリティのために設計されたわけではないこれらの機能によってはサイバー攻撃を完全に防ぐことはできません。

攻撃者のタイプ

産業用リモートコントローラおよび産業用機械の侵害には、通信プロトコルの理解と適切なツールが必要です。例えば、リプレイ攻撃や緊急停止コマンドの悪用には、数百米ドル(2018年11月13日時点で約数万円)程度で購入可能なデバイスがあれば十分です。一方、コマンドインジェクションや不正な再ペアリング、プログラムの不正な書き換えのような攻撃には対象機器が必要となるため、100米ドルから数千米ドル(約1万1,400円~数十万円)程度の費用がかかります。攻撃者の目的はさまざまですが、安全性が重要な産業用機械が関わるため、最終的に、金銭的な損害、システムの利用停止、および作業員の負傷のような重大な影響を事業におよぼします。

- 電波の有効範囲内からのローカル攻撃

今回の調査では、図6のように、対象設備から最大300メートル離れた自動車内部で、トランスミッタからの信号を検出することに成功しました。請負業者であれ、不満を抱えた従業員であれ、あるいはスクリプトキディであれ、高度な技術を持たない攻撃者であっても、記録したコマンドを利用してリプレイ攻撃を実行し、有害な影響をおよぼすことができます。信号増幅器とプロ仕様のアンテナがあれば、有効範囲を数キロメートルにまで広げることも可能です。

図 6:検証に利用したアンテナ(助手席側窓上部)

一方で、もし攻撃者が、RF通信プロトコルの知識を持っており、通信プロトコルをリバースエンジニアリングした場合、コマンドインジェクションのようなさまざまな攻撃が可能になります。そのような攻撃者にとって、対象設備に接近してコマンドを記録するといった準備作業は不要です。 - 電波の有効範囲外からの遠隔攻撃

攻撃者は、対象施設内にポケットに入る大きさの電池式のデバイスを設置することにより、電池が続く限り遠隔からの攻撃を実行することが可能です。あるいは、より持続的で巧妙な攻撃を実行するために、サプライチェーン内のPCを侵害し、対象機器のプログラムを改ざん、または設定を変更します。後者は本当の意味での遠隔攻撃となります。

- 対象機器の偵察

攻撃者は、公開情報に基づく調査手法(OSINT)とRF通信の偵察を組み合わせることで、対象機器について調査することが可能です。例えば、今回の調査では、対象地域で検出したRFの信号と、OSINTによって収集した情報を組み合わせることによって、使用されているRFの仕様と機械の種類およびベンダの名称を確認することに成功しました。このような偵察は当該企業に気付かれることなく実施され、収集された情報は、特定の標的を狙った攻撃のためにいつでも利用される恐れがあります。

■産業用リモートコントローラを守るには

産業用リモートコントローラは、通常のリモートコントローラと比べて交換にかかる費用が高く、より長期間使用されます。これは、産業用リモートコントローラに脆弱性がある場合、その影響が、数十年とは言わないまでも数年間は続くことを意味します。今回の調査においても、15年以上現場で使用されている産業用リモートコントローラが確認されました。産業用機器は、消耗によって交換が必要になるまで使用されることが多く、迅速に更新プログラムを適用することは比較的困難です。産業量リモートコントローラを使用する企業によっては、更新プログラムの適用が、作業を中断し運用コストを増加させるものだとさえ考えているかもしれません。

しかし、システムへの侵入に利用可能な脆弱性に対処するために、適宜更新プログラムを適用することが強く推奨されます。システム開発企業は、有効範囲外にあるリモートコントローラを使用不可にする仮想フェンス機能の実装を検討してください。これは、本記事で解説した攻撃の可能性を完全に取り除くものではありませんが、本来的なセキュリティ基準に向かう第一歩だと言えます。長期的な解決策としては、独占規格のRFプロトコルの代わりに、オープンソースの標準化されたプロトコルを採用すべきです。それにより、相互運用性、信頼性、そして一定のセキュリティを担保することが可能です。

リサーチペーパー「A Security Analysis of Radio Remote Controllers for Industrial Applications」は脆弱性情報の共有に加え、業務の安全と継続のためにリモートコントローラの機能とセキュリティを改善する必要があるということを関係各所に注意喚起することを目的とするものです。トレンドマイクロでは、産業用リモートコントローラに対して想定される脅威を考察し、発見された脆弱性に関する詳細な解析を実施しました。また、そのようなリスクに対処するための推奨事項も共有しました。今回の調査によって得られた知見については、責任ある情報公開手順を踏んで製造業者に注意喚起しています。その結果、「ICSA-18-296-03」のような脆弱性に対処する取り組みが既に始められています。

【更新情報】

| 2019/01/24 15:33 | リサーチペーパー名を修正し、リンク先をPDFから紹介ページに変更しました。 |

参考記事をもとに構成:

- 「Demonstrating Command Injection and E-Stop Abuse Against Industrial Radio Remote Controllers」

by Trend Micro Research - 「Attacks Against Industrial Machines via Vulnerable Radio Remote Controllers: Security Analysis and Recommendations」

by Trend Micro Research

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)