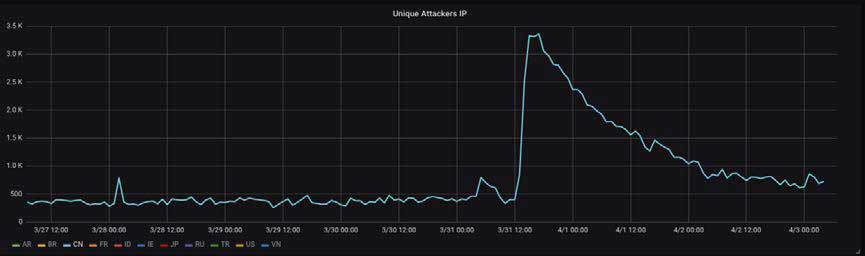

トレンドマイクロは、2018 年 3 月 31 日午後 1 時(UTC)から 4 月 3 日午前 0 時(UTC) 12:00 am にかけて、中国を発信源とする「Mirai」に似たネットワークスキャン活動を確認しました。弊社のネットワーク監視システムにより、3,423 個の IP アドレスからの大量のトラフィックが検出されています。ルータやネットワークカメラ(IP カメラ)のようなインターネットに接続された機器をスキャンするこの攻撃はブラジルを狙ったものと考えられています。

図 1:中国を発信源とする「Mirai」に似たネットワークスキャン活動

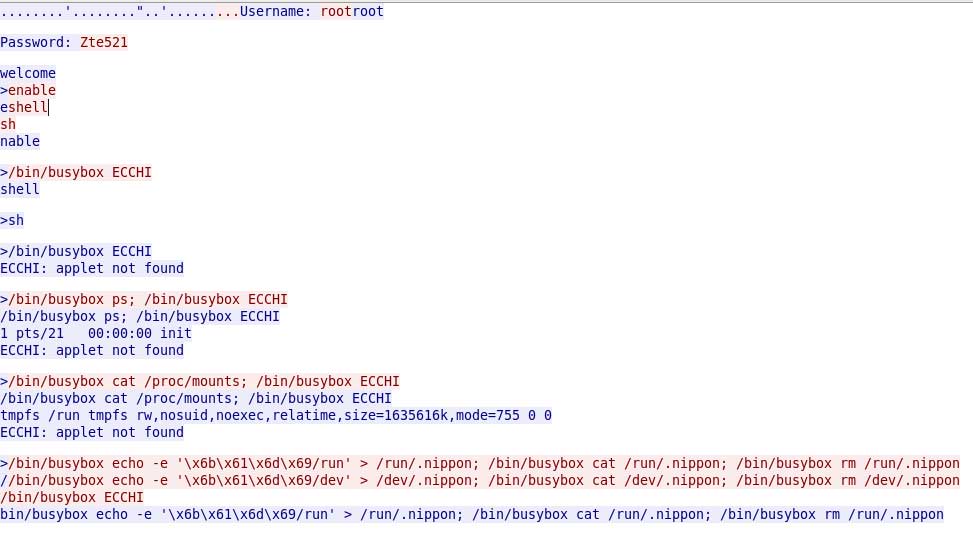

この攻撃は、「モノのインターネット(Internet of Things、IoT)」機器をボット化するマルウェア「Mirai」の挙動に似ています。Mirai は、脆弱な可能性のある機器をインターネット上で検索し、初期設定の認証情報を利用して機器を乗っ取ります。一方、今回の攻撃では、過去の Mirai による攻撃では確認されていない新しいユーザ名およびパスワードが利用されました。

図 2:今回確認されたネットワークスキャン活動

■中国製ルータの初期設定を狙った新しい認証情報

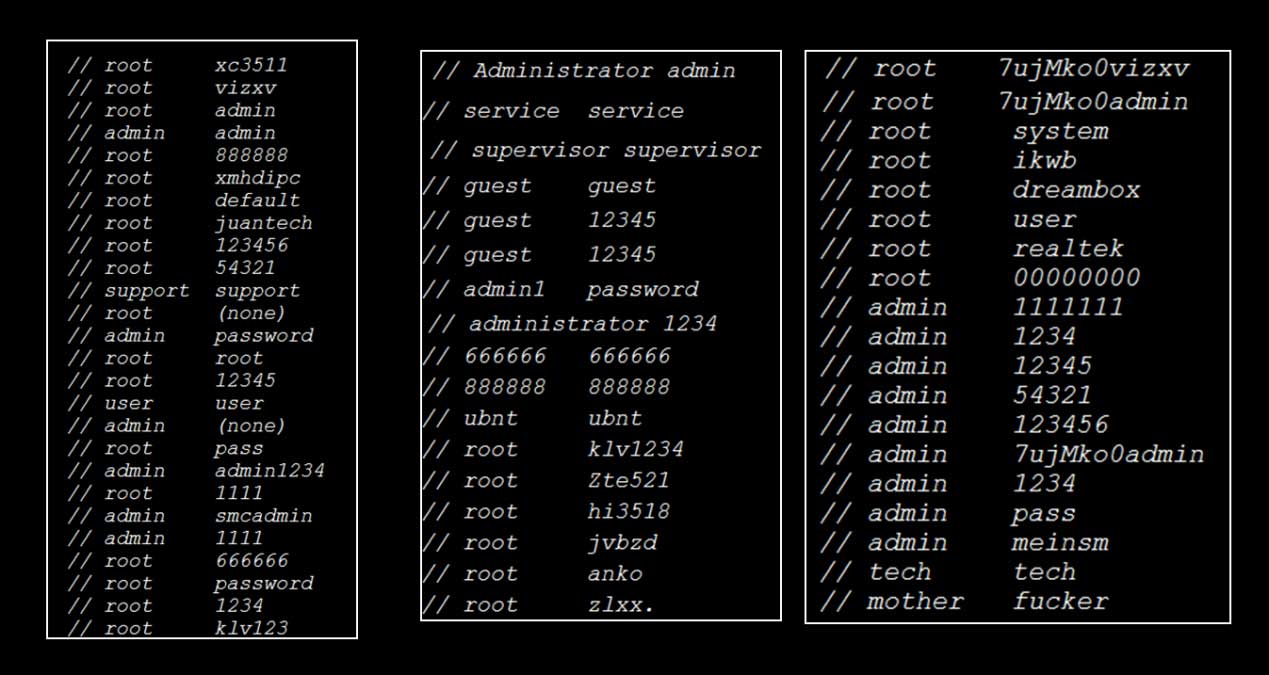

新しいユーザ名とパスワードの利用は、通常、新しい対象が狙われたことを意味します。今回新しく確認されたユーザ名とパスワードの組み合わせには、中国の情報通信企業製の家庭用ルータが初期設定として利用しているものが含まれていました。

図 3:Mirai が利用していた初期設定のユーザ名とパスワード

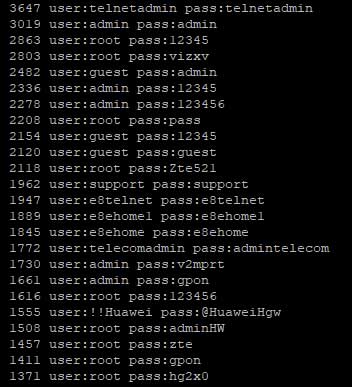

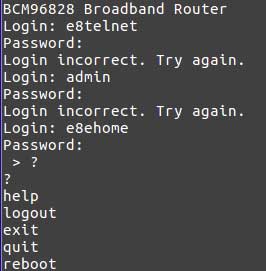

図 4 は今回の攻撃で確認されたユーザ名とパスワードです。いくつか例を挙げると、「telnetadmin:telnetadmin」は中国製ルータ「E-140W-P」の、「e8telnet:e8telnet」は「HGU421v3」、「e8ehome:e8ehome」は「E8C」で初期設定として利用されている認証情報です。問題のネットワークスキャン活動は、これらのルータに類似した機器がブラジルに無いか探索していたようです。

図 4:今回確認されたユーザ名とパスワードの組み合わせトップ 24

■ルータ、IP カメラ、DVR が攻撃対象機器の探索に利用される

ネットワークスキャン活動で確認された IP アドレスを過去の情報と照合したところ、167 台のルータ、16 台の IP カメラ、4 台の「デジタル・ビデオ・レコーダ(DVR)」がこのネットワークスキャン活動に関わっていたことが判明しました。この結果は、攻撃者によって乗っ取られた機器がネットワークスキャン活動に利用されたことを示しています。

図 5:ブロードバンドルータに対するログインの試行

ボット化されたルータとして特定されたもののほとんどは、初期設定のパスワードをそのまま利用している「Broadcom」製ソフトウェアをベースとしたルータでした。Broadcom が家庭用ルータ向けのソフトウェア開発キット(SDK)の主要なプロバイダであることを考えると、このような結果もうなずけます。

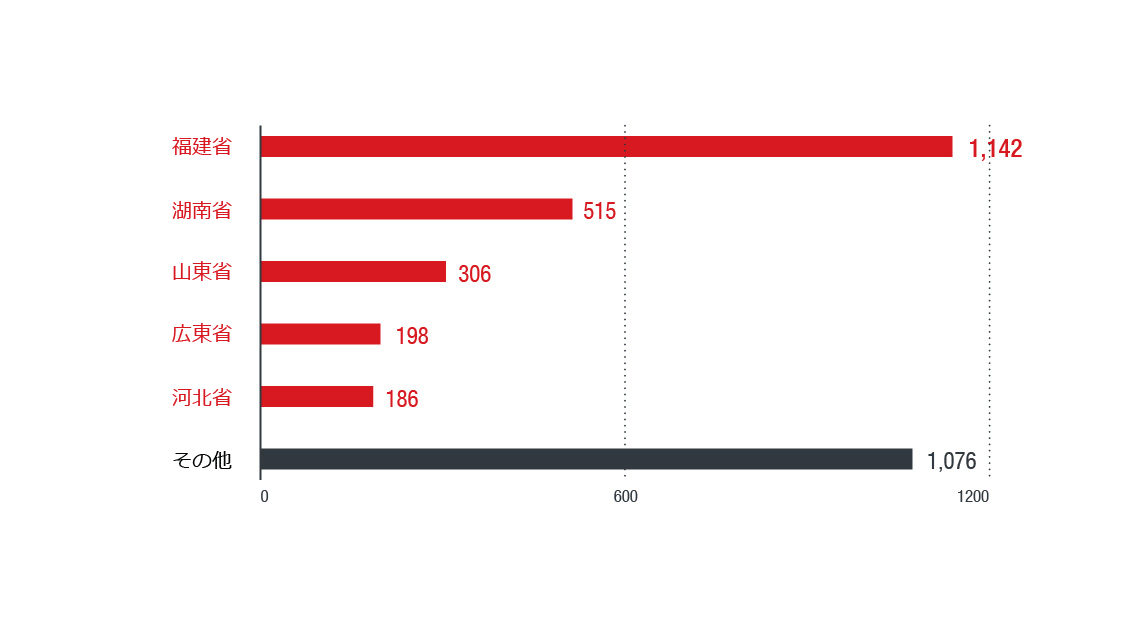

図 6:ネットワークスキャン活動に利用された IP アドレスの地域分布

■被害に遭わないためには

初期設定パスワードは、脆弱な機器に侵入する手段として以前から利用されてきました。今回確認された攻撃もその一例です。何度も耳にしている内容かもしれませんが、初期設定のパスワードは必ず変更してください。また、辞書に載っているような単語や人名、個人情報(PII)を使用した簡単に推測できるパスワードも避けた方が良いでしょう。大文字、小文字、数字、特殊記号を織り交ぜた 15 文字以上のパスワードが推奨されます。

加えて、IoT デバイスに接続する機器の利用者は、ネットワークを分割することで公開されているネットワークからデバイスを切り離し、特定のポートをスキャンできなくすることも有効です。製造業者にも、機器からクラウドにわたる包括的なセキュリティが実装されていることを確認し、ユーザを守る責任があります。その中には、脆弱性を持つ可能性のある機能に細心の注意を払い、必要に応じて更新プログラムを提供することも含まれます。

■トレンドマイクロの対策

IoT デバイスを守る上述のベストプラクティスに加え、セキュリティ対策製品による保護も検討してください。インターネットトラフィックを監視することのできるセキュリティ対策製品は、攻撃を特定し、ネットワーク機器における不審な活動をブロックすることが可能です。トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Trend Micro Smart Protection Network™」によって提供される「IoT Reputation Service(IoTRS)」は、トレンドマイクロのさまざまな IoT セキュリティ対策製品に組み込まれています。IoTRS は、今回の脅威を含め、不正な Web アクセスや、家庭用ルータ、DVR、IP カメラなどのスマートデバイスに関連した異常な挙動からユーザを保護するためにリアルタイムブロックリストを更新しました。

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」をご利用のお客様は以下のルールによって保護されています。

- 1134550 TELNET Default Password Login -24

- 1134551 TELNET Default Password Login -25

- 1134552 TELNET Default Password Login -26

- 1133796 TELNET Default Credential Login Attempt -1

参考記事:

- 「Mirai-like Scanning Activity Detected From China, With Targets in Brazil」

by Trend Micro IoT Reputation Service Team

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)