これまでに世界各国ですでに多数の組織が被害に遭っている「ビジネスメール詐欺」ですが、昨年末には国内で高額な被害事例が報道されるなど、日本国内でもその認知が広がりつつあります。このビジネスメール詐欺では、社内プロセスやセキュリティ対策が十分に実施されている大手企業や自社はサイバー攻撃には狙われないだろうと安心している中小企業まで、企業規模を問わずあらゆる組織が標的となっています。

そのため、法人組織では、ビジネスメール詐欺の攻撃に対する理解を深め、その被害に遭わないようセキュリティ対策を検討していく必要があります。トレンドマイクロでは、ビジネスメール詐欺で使用されたメールを調査し、その攻撃手口の傾向を分析したレポート「ビジネスメール詐欺の犯罪手口を暴く」を公開しました。

■ビジネスメール詐欺で実施される攻撃手口とは?

ビジネスメール詐欺は、標的組織の業務メールを盗み見て得た情報をもとに、従業員宛てに偽の送金指示メールや偽の請求書等を送付するサイバー犯罪です。攻撃内で使用される詐欺メールには、ソーシャルエンジニアリングの手口が駆使されており、非常に巧妙な内容で受信者を騙そうとします。例えば、取引先になりすまし、普段やり取りしている業務メールを装って振込先変更依頼のメールを送る手口や、経営幹部を装ったサイバー犯罪者が、経理担当者宛てに偽の送金指示メールを送る手口があります。こうした経営幹部を装った手口は、海外では「CEO詐欺」とも呼ばれています。巧妙に攻撃を仕掛けてくるビジネスメール詐欺は、なりすます役職や詐欺メールの内容によって、米連邦捜査局(FBI)で5つのタイプに分類されていますが、実施される攻撃手口は二つです。

攻撃手口1):認証情報窃取

サイバー犯罪者は、主に以下二つの手口を駆使して、標的組織のメールアカウントの認証情報等を窃取します。

- キーロガー等のマルウェアによる情報窃取

サイバー犯罪者は、感染した端末の入力情報を外部に送信するマルウェア「キーロガー」等を利用し、メールの認証情報や業務情報を窃取する。 - フィッシング攻撃による認証情報窃取

クラウドメールサービスを利用している組織に対して、フィッシングメール等から従業員に偽のログイン画面を表示させ、メールアカウントの認証情報を摂取する。その後、メールアカウントに不正ログインし、業務メールを盗み見る。

攻撃手口2):偽送金指示メールや偽の請求書送付等

経営幹部を装った偽送金指示メール(CEO詐欺)を経理担当者等に送り、不正な送金を処理させる手口や取引先を装って偽の振込口座が記載されて請求書を送付する手口が用いられます。こうしたビジネスメール詐欺のメールの特徴として、「差出人のメールアドレスに正規ドメインと類似のドメインが用いられている」、「件名に重要性や緊急性の高さをうかがわせる文言が用いられている」、「本文には早急な送金処理を迫る内容が記載されている」、「差出人署名の連絡先(電話番号、FAX番号)が変更されている」といった点があげられます。

■ビジネスメール詐欺の攻撃手口の最新動向

こうしたビジネスメール詐欺の攻撃手口については、トレンドマイクロの調査から以下のような傾向が分かりました。

- フィッシング攻撃による認証情報窃取が増加

2017年1月~9月に確認されたフィッシング攻撃は約32,000件にのぼり、キーロガー等のマルウェアを用いた手口と比較して約2倍となっています。サイバー犯罪者の手口の傾向として、フィッシング攻撃を好んで利用していることがうかがえます。

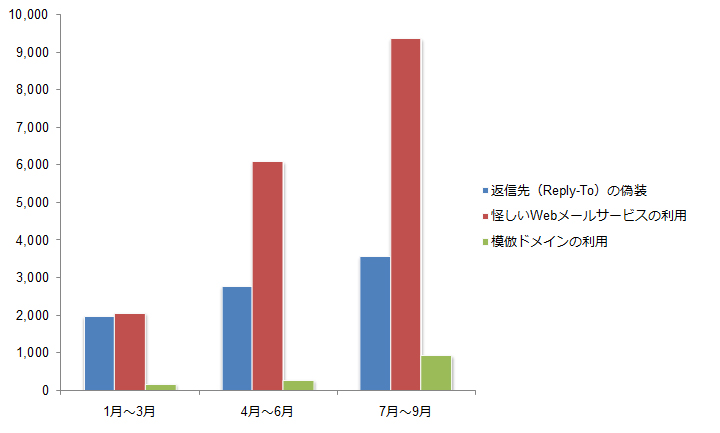

図1:認証情報窃取を目的としたビジネスメール詐欺関連メールの四半期別推移(2017年、n=48,215) - 経営幹部を装った偽送金指示メール(CEO詐欺)で使用される偽装手口の傾向

2017年1月~9月の間に確認されたCEO詐欺関連の偽送金指示メール約27,000件を調査したところ、メールの返信先(Reply-To)を偽装する手口※1、怪しいWebメールサービスを利用する手口※2、模倣ドメインを利用する手口※3が用いられていました。調査からは偽の送金指示メールの傾向として、怪しいWebメールサービスを利用した偽装メールが急増し、全体の約65%を占めていることが分かりました。

図2:「偽送金指示メール」に利用される偽装手口別ビジネスメール詐欺関連メールの四半期別推移(2017年、n=27,182) - 業務日を狙って仕掛けてくるビジネスメール詐欺

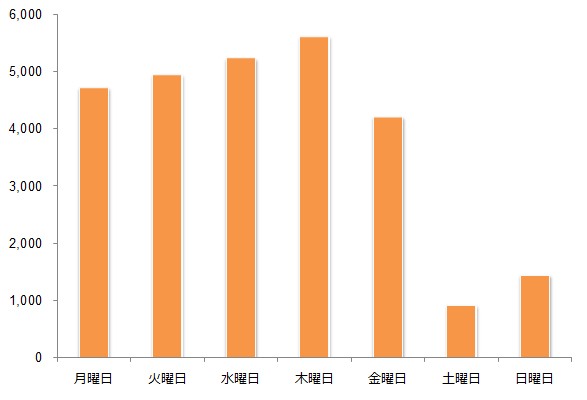

ビジネスメール詐欺メールの調査からはさらに、サイバー犯罪者が標的組織の所在地、時間帯を確認して偽送金指示メールを送ってきている傾向が見られました。メールの件数は月曜から木曜にかけて増加し、送金処理が週末をまたいでしまう可能性がある金曜は減少しています。また、業務日ではない土日は大きく減少し、全体の偽送金指示メール約27,000件のわずか9%にとどまっています。

図3:偽送金指示メールの曜日別件数推移(2017年1月~9月、n=27,182)

■組織が検討すべきビジネスメール詐欺の対策

こうした傾向を踏まえ、ビジネスメール詐欺攻撃の手口である認証情報窃取や偽送金指示メールから企業を守るためには、セキュリティ製品による技術的対策だけでなく、従業員のセキュリティ意識向上や、不正送金の被害を防ぐための仕組み作りなど、組織的対策も重要です。

技術的対策

- トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティ」、および「ウイルスバスター™ ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこの脅威から保護します。トレンドマイクロの「Deep Discovery™ Inspector」は、キーロガー等のビジネスメール詐欺に関連するマルウェアを検出し、システムの感染および情報の窃取を防ぎます。

- ビジネスメール詐欺から組織を保護するために、メールセキュリティソリューションの導入も有効です。メール攻撃対策製品「Deep Discovery™ Email Inspector」によって、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。「InterScan Messaging Security Virtual Appliance™」は総合的なセキュリティを仮想アプライアンス形態で実現するメールセキュリティゲートウェイ製品です。ソーシャルエンジニアリングを駆使したスパムメール対策およびフィッシング対策などメールに関わる各脅威への対策を実現します。

- 「Trend Micro Cloud App Security™」 と「Trend Micro Hosted Email Security™」に含まれる技術「ソーシャルエンジニアリング攻撃からの保護」は、機械学習を利用してメールメッセージ内のソーシャルエンジニアリング攻撃に関連する疑わしい動作を検出し、また、ビジネスメール詐欺関連マルウェアを検出します。

組織的対策

- 各従業員へのビジネスメール詐欺といった脅威の認識および理解促進が防御の第一歩となります。ビジネスメール詐欺にはフィッシングが多用されることから、フィッシング詐欺に対するトレーニングを導入することを推奨します 。

- メールもまた頻繁に利用され、不正なファイルのダウンロード、フィッシングページへの誘導、情報窃取のための偽装や巧妙なソーシャルエンジニアリングの手法が用いられます。このため、各従業員は、受信するメールに注意を払い正規のメールを装う各手法について理解する必要があります 。ビジネスメール詐欺に利用されるメールも通常こうした手法を用いていることを確認しています。

- 電信送金などの依頼があった場合、その依頼が本物であるかどうか複数の人物で確認する必要があります。自組織の経営幹部から送信されているように見えるからといって、その依頼が本物である確証はありません。こうした依頼を受け何かしら不審点を確認した場合、送信相手に直接確認することを推奨します。

- 取引先からの支払い依頼や送り状を受け取った場合、送金する前に必ず依頼の正当性を確認してください。緊急の依頼、異なる支払先の場合は特に注意が必要で、通常の担当者以外の承認をもらうなど第三者が確認するプロセスを導入することを推奨します。

- どの依頼にも2つ以上の手法で確認してください。例えば、電話による二重確認の導入などが挙げられます。こうした「プロセス」を導入することで、ビジネスメール詐欺から自組織を保護するセキュリティ対策を強化することになります。

- 法人組織は、セキュリティ強化を確実にするためにも、会社全体でセキュリティ対策を理解する文化を築いて下さい。

今回のビジネスメール詐欺の攻撃手口を分析したレポートの詳細については、以下のページを参照してください。

- ビジネスメール詐欺の犯罪手口を暴く

http://www.go-tm.jp/bec-wp

参考記事:

- 「Delving into the World of Business Email Compromise (BEC)」

by Lord Ramorin, Ryan Flores, Bakuei Matsukawa (Senior Threat Researcher)

※ブログ記事構成:山外 一徳(シニアスペシャリスト)

※1:メールの返信先(Reply-To)にサイバー犯罪者が管理するメールアドレスを挿入した偽装メール

※2:メールドメインを選択できる無料のWebメールサービスを利用した偽装メール

※3:標的とする組織のメールドメインに類似した模倣ドメインを利用した偽装メール