2017 年 11 月 22 日にアルゼンチンで確認された 23 番および 2323 番ポートへのトラフィックの急増は、「モノのインターネット(Internet of Things、IoT)」機器をボット化する悪名高い「Mirai」(「ELF_MIRAI ファミリ」として検出)による攻撃であることが確認されました。この攻撃の範囲は既に南米や北アフリカに拡散しており、アルゼンチンに加え、コロンビア、エクアドル、パナマ、エジプト、チュニジアで Mirai による攻撃活動の急増が確認されています。

トレンドマイクロの IoT Reputation Service(IoTRS)チームは、今回の攻撃に関して、上記 6 カ国における情報を収集しました。11 月 29 日 2:00 頃から 12 月 2 日 2:00 時頃(UTC、以下日時はすべて UTC)にかけて、およそ 68,600 個の固有な IP アドレスから約 380 万回の攻撃が確認されました。11 月 22 日の第 1 波がアルゼンチンを対象としていたのに対して、今回の第 2 波ではコロンビアが主な対象でした。また、エクアドル、アルゼンチン、エジプト、チュニジアでもコロンビアと類似した攻撃回数の変動パターンが確認されています。パナマは例外で、攻撃は遅れて始まり、確認された攻撃回数も他の国より少ないものでした。図 1 と図 2 は、アルゼンチンを対象とした最初の攻撃と、コロンビアとパナマに対する今回の攻撃を比較した図です。

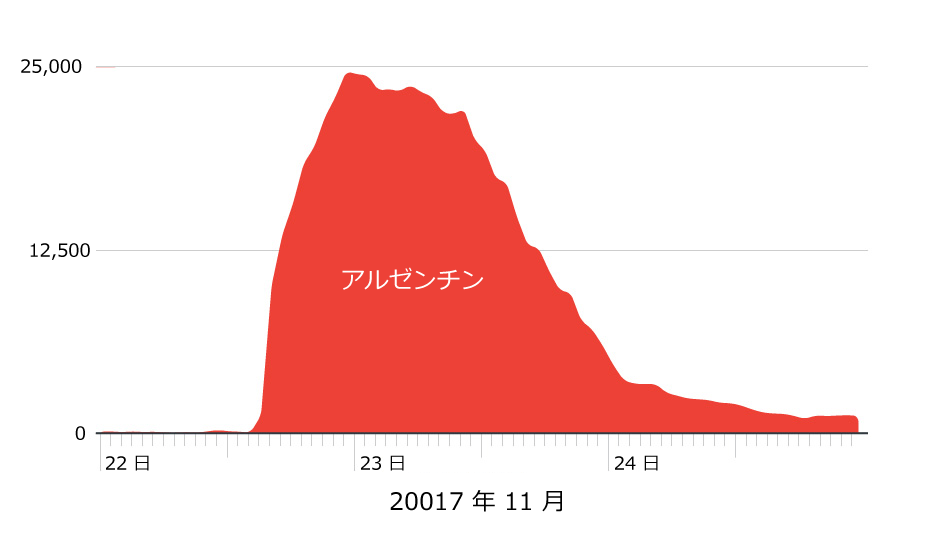

図 1:第 1 波の 1 時間当たりの攻撃回数

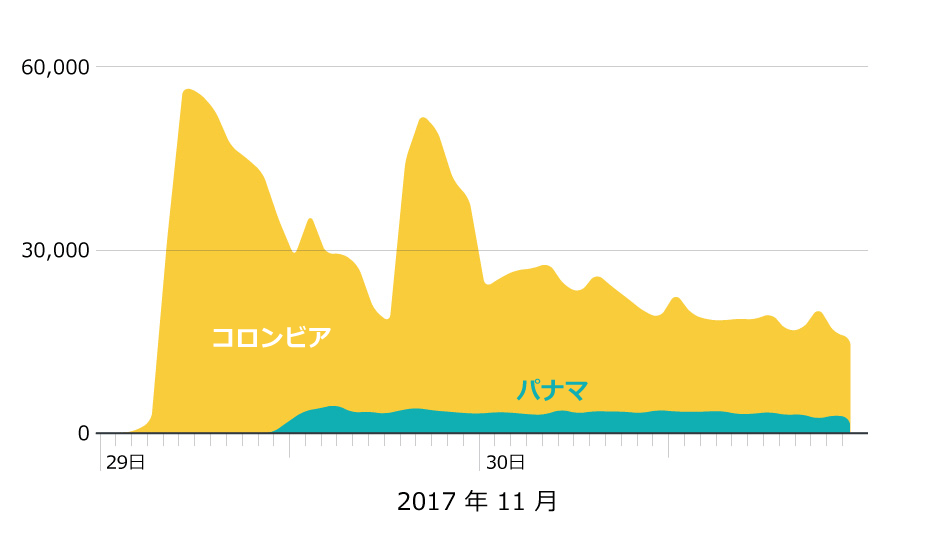

図 2:第 2 波の 1 時間当たりの攻撃回数

図 1 が第 1 波、図 2 が第 2 波の攻撃です。図 2 では特徴的な 2 カ国のみを取り上げています。パナマ以外の国はコロンビアと類似したパターンを示していました。11 月 22 日 16:00 時頃から始まった第 1 波の対象はアルゼンチンでした。この最初の攻撃活動は 11 月 25 日 1:00~2:00 時に 1 時間当たり1,000 回未満となり、第 1 波が始まる前の水準まで減少しました。第 2 波は 11 月 29 日 4:00 時頃に始まりました。アルゼンチンを主な対象とした第 1 波とは異なり、第 2 波ではコロンビアを中心に複数の国での拡散が確認されました。この第 2 波は 11 月 29 日に頂点に達し、そこから徐々に減少しましたが、12 月 1 日 18:00~19:00 時頃に再び増加しました。1 時間当たりの攻撃試行回数が最も多かったのはコロンビアで、12 月 1 日 7:00~8:00 時に 80,825 回確認されています。

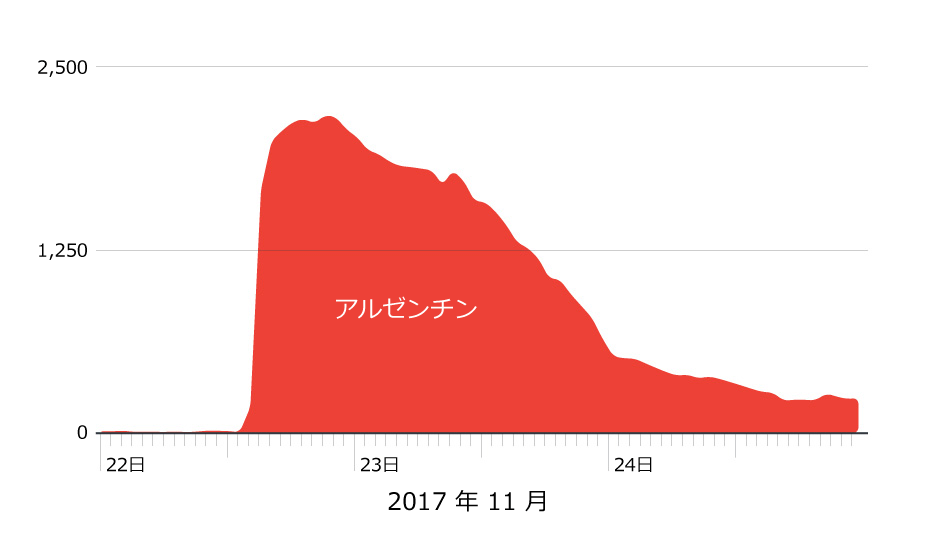

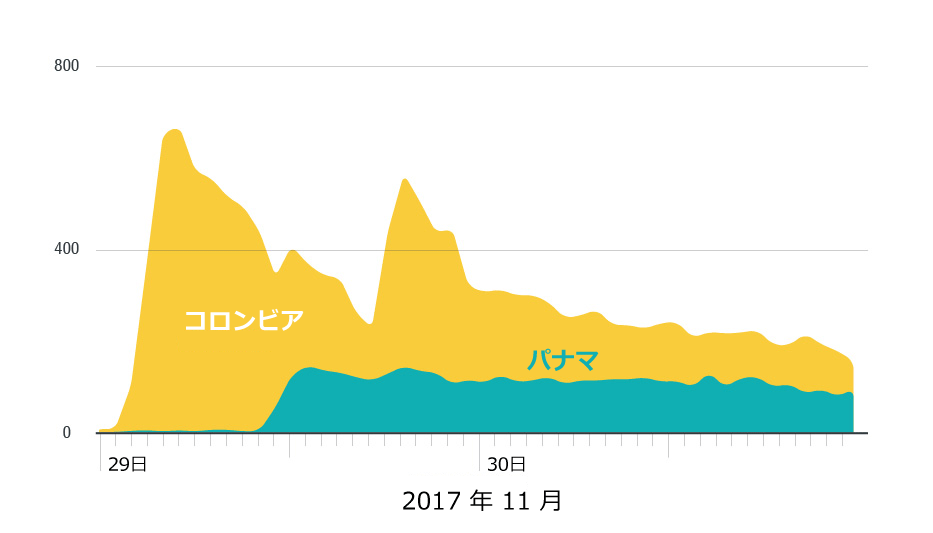

トレンドマイクロは、攻撃を試行した IP アドレスも解析しました。第 1 波では、攻撃者の IP アドレスはアルゼンチンのものでした。つまり、攻撃者も攻撃対象もほぼ同地域に位置していたということになります。第 2 波でも同様に攻撃者は主な対象となった国に分散していました。パナマで確認された IP アドレスは攻撃回数と同様に他の 5 カ国よりも少ないものでした。

図 3:第 1 波で確認された 1 時間当たりの固有な IP アドレスの数

図 4:第 2 波で確認された 1 時間当たりの固有な IP アドレスの数

第 2 波の攻撃は、第 1 波と比べて広範囲におよび、中でもコロンビアを狙った攻撃の回数は特筆すべきものでした。コロンビアでは、上述のとおり 11 月 29 日に攻撃が急増し、第 2 波のピークは11 月 29 日 5:00~6:00 時の 56,748 回でした。アルゼンチンが攻撃された第 1 波のピークは 11 月 22 日 23:00~24:00 時の 24,716 回でした。

攻撃者が利用した認証情報から、ネットワークカメラ(IP カメラ)、デジタル・ビデオ・レコーダー(DVR)、ネットワーク・ビデオ・レコーダー(NVR)、モデムのようなさまざまな機器が攻撃対象となっていることが確認できます。機器の製造業者には ZyXEL や Dahua などが含まれます。表 1 はコロンビアへの攻撃で利用された認証情報の一部です。

| ログイン名 | パスワード | 機器 |

| admin | CenturyL1nk | ZyXEL PK5001Z |

| admin | QwestM0dem | ZyXEL PK5001Z |

| root | vizxv | Dahua IPC-HFW4300S |

| root | xc3511 | Xiong Mai Technology IPカメラ、DVR、NVR |

| Wproot | cat1029 | Tenvis TH692 Outdoor P2P HD Waterproof IP カメラ |

「Tenvis TH692 Outdoor P2P HD Waterproof IP カメラ」のような機器は、アルゼンチンを対象とした第 1 波では確認されていません。第 2 波でも依然として ZyXEL 社製モデムの脆弱性が利用されています。トレンドマイクロが 11 月 1 日から 12 月1 日の期間に収集した認証情報を全て解析した結果、11 月 28 日より前には「Tenvis TH692 Outdoor P2P HD Waterproof IP カメラ」の初期設定アカウント「WProot」の利用は確認されませんでした。弊社の監視データによると、このアカウントの利用が初めて確認されたのは 11 月 29 日 3:00 時頃でした。

目下、トレンドマイクロはこれらの国々が攻撃された理由や第 1 波と第 2波との関連について調査を続けています。今後も監視を続け更なる情報提供を行う予定です。

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)