攻撃キャンペーン「EITest」は、2014 年に初めて確認されて以来、脆弱性攻撃ツール(エクスプロイトキット)を利用してランサムウェアなどさまざまなマルウェアを拡散しています。トレンドマイクロは、今回、ソーシャルエンジニアリングとして「サポート詐欺」を利用して、仮想通貨を発掘する JavaScript 形式の「HKTL_COINMINE」が拡散されていることを確認しました。「サポート詐欺」とは、正規のテクニカルサポートサービスを装った Web サイトで「マルウェア感染」などの文言を表示し、そうとは知らずに引っかかったユーザからサービス利用料や金融情報を詐取する手法です。

攻撃キャンペーン「EITest」は、主に改ざんされた Web サイトが攻撃に利用されます。上述の通り 2014 年に初めて確認され、2015 年には「Angler ExploitKit(Angler EK)」を利用してランサムウェアを拡散しました。2017 年 1 月からは、脆弱性攻撃ツールは利用されておらず、サポート詐欺や人気のあるフォント「HoeflerText」を利用したフィッシング詐欺が確認されています。トレンドマイクロは、1 カ月の間に 990 の改ざんされた Web サイトを特定しました。これらの Web サイトには、ユーザをサポート詐欺の関連 Web サイトに誘導する不正なスクリプトが埋め込まれていました。しかし、2017 年 9 月下旬からは、Web サイトにアクセスした PC に仮想通貨「Monero」を発掘させるJavaScript「Coinhive」の利用が確認されています。Coinhive は、BitTorrent の検索サイト「The Pirate Bay」が自身の Web サイトに埋め込んでいたスクリプトと同じものです。

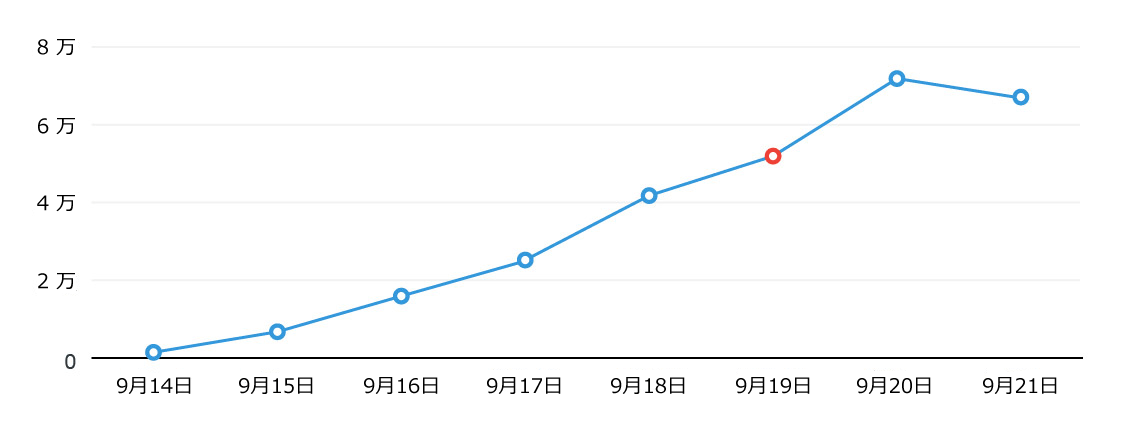

図 1:Coinhive に関連するトラフィック量

注:弊社の解析によると、EITest における Coinhive の利用開始は 2017 年 9 月 19 日(赤丸)

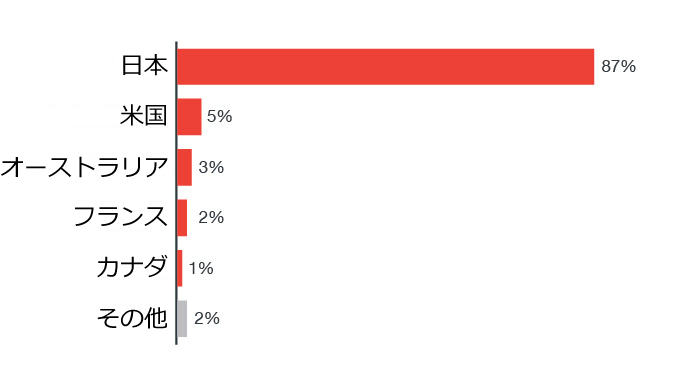

図 2:EITest によるサポート詐欺の国別確認数の内訳

■攻撃手順

ユーザがアクセスすると、改ざんされた Web サイトはまず HTTP リクエストの User Agent 情報を参照し、ブラウザの種類を特定します。ブラウザが Chrome だった場合、Web ページにフィッシング攻撃用のスクリプトを直接組み込みます。このスクリプトによって表示されたメッセージは、ユーザに対して、ページを適切に表示するために Hoefler Text フォントをダウンロードするように通知します。しかし、実際にダウンロードされるファイルは不正な実行ファイルです。

トレンドマイクロ調査によると、本稿執筆当時、Firefox は影響を受けていませんでした。

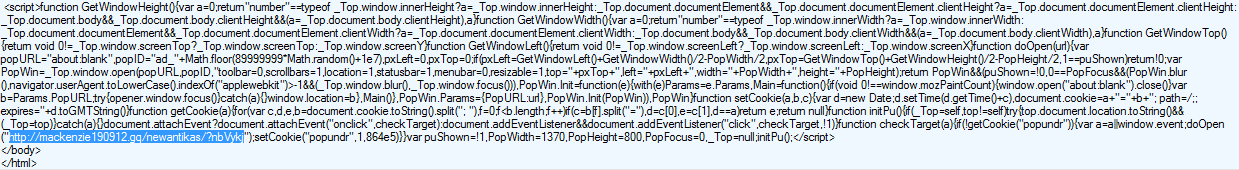

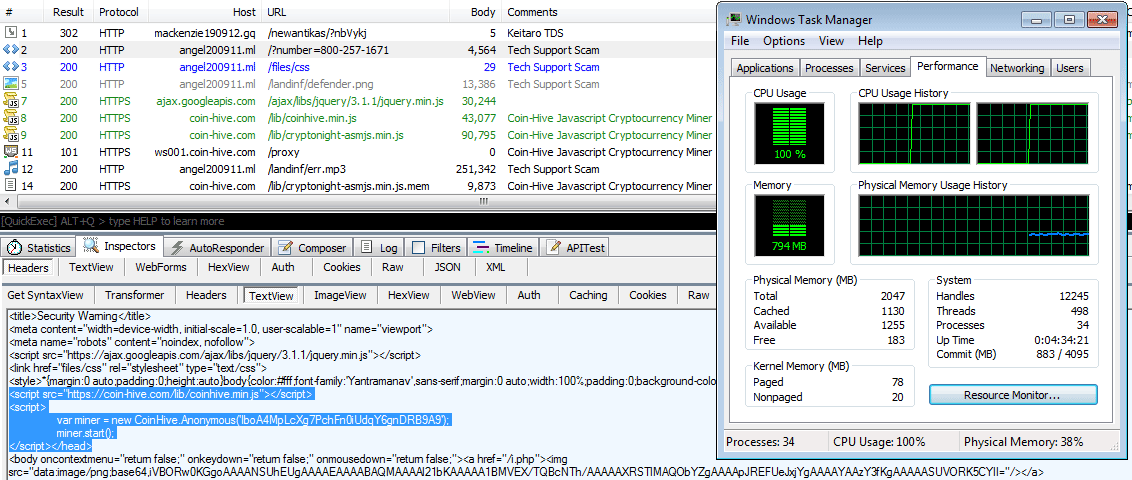

ユーザのブラウザが Internet Explorer だった場合、仮想通貨 Monero を発掘する JavaScript 形式の「Coinhive」を組み込んだサポート詐欺ページに誘導します。図 3 は、ユーザを、トラフィックの誘導を管理するツール「TrafficDirection System(TDS)」に誘導するコードです。次にユーザは、TDS によってサポート詐欺ページに転送されます。

図 3:改ざんされた Web サイトの不正なスクリプト(ハイライト部は TDS のURL)

図 4:サポート詐欺ページ

図 4 のように、サポート詐欺ページは正規の Microsoft Windows による通知を装っており、PC がマルウェアに感染したとユーザに警告し、サポートに電話するよう案内します。しかしその背後では、この Web ページが Coinhive のサーバから JavaScript を読み込み、仮想通貨発掘コードを実行します。ユーザが PCの感染に気付く兆候は、システムの速度やパフォーマンスの低下くらいでしょう。

図 5:Coinhive を読み込むコード(左)

Coinhive による仮想通貨発掘が PC に与える影響(右)

仮想通貨の発掘は、ユーザから窃取したリソースに比例して利益が得られるため、実際に仮想通貨の発掘を利用したサイバー犯罪は増加しています。サイバー犯罪者は、独自のマルウェアの作成に多額の投資をする必要が無く、既存のツールを利用することによって利益を得ることが可能です。また、仮想通貨の匿名性により、法執行機関の追及から逃れることもできます。

このようなサイバー犯罪の影響は、PC の消耗やパフォーマンス低下にとどまるものではありません。トレンドマイクロが、2017 年 1 月 1 日から 6 月 24 日の期間を対象に収集したデータによると、不正な仮想通貨発掘マルウェアの 20 %は Webおよびネットワーク経由の攻撃も伴っています。そのような攻撃は、クロスサイトスクリプティング(XSS)から、遠隔でのコード実行(RCE)、ブルートフォース(総当たり)攻撃、そして

SQL インジェクションにいたるまで多岐におよびます。このように、不正な仮想通貨発掘活動は、ネットワークや PC およびそこに保存されている情報の可用性とセキュリティに脅威をもたらします。さらに悪いことに、感染した PC やネットワークが攻撃者によって利用され、知らないうちにサイバー犯罪に加担してしまうこともあります。

仮想通貨発掘に関連した攻撃の被害に遭わないために、ベストプラクティスに従ってください。定期的に OS およびブラウザを更新し、不審な Web サイトや添付ファイルのようなソーシャルエンジニアリングの手法に注意を払ってください。Coinhive のようなスクリプトの実行を防ぐために、JavaScript をブロックするアプリケーションの利用も検討に値します。幸いなことに、Coinhive の Monero 発掘スクリプトは持続的な活動を行わないため、Web サイトやブラウザを閉じることで停止することができます。

■トレンドマイクロの対策

「ウイルスバスター™ コーポレートエディション XG」や「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品は、「ファイルレピュテーション(FRS)」技術および「Webレピュテーション(WRS)」技術により、不正なファイルとURLをブロックします。

「ウイルスバスター™ コーポレートエディション XG」は、高度な機械学習型検索、WRS、挙動監視、およびアプリケーションコントロールにより脅威の影響を最小化します。

侵入の痕跡(Indicators of Compromise、IoC)は以下の通りです。

TDS サーバに関連するドメインおよび IP アドレス

- mackenzie190912[.]gq

- mackenzie19091[.]gq

- 162[.]244[.]35[.]210

サポート詐欺サイトに関連するドメインおよび IP アドレス

- angel200911[.]ml

- 162[.]244[.]35[.]35

- 162[.]244[.]35[.]36

※調査協力:Samuel P. Wang

参考記事:

- 「EITest Campaign Uses Tech Support Scams to Deliver Coinhive’s Monero Miner」

by Joseph C Chen (Fraud Researcher)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)