トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、電子メールやメッセージから攻撃に誘導する「フィッシングメール」や「マルウェアスパム」などの手法はサイバー犯罪者の常套手段となっています。このような人間をだまして危険に誘導する手口に対しては、その手口を知ることが対策のために重要です。今回はソーシャルメディア上の不審な投稿やメッセージ内の URL から不正サイトに誘導する手法について、その実例を紹介します。

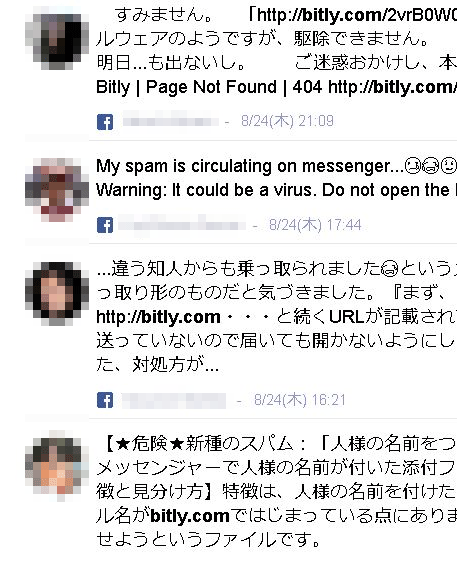

図:Facebook メッセージで着信した不審なメッセージの例

上図は 8 月に確認された Facebook 上のメッセージの実例です。Facebook を始めとするソーシャルメディアでは他の利用者と直接メッセージのやり取りが可能です。このメッセージの中に、迷惑メール的なメッセージが飛び込んでくることもあります。一般的な迷惑メールは送信元が不明な誰かであることがほとんどですが、ソーシャルメディア上の迷惑メッセージでは友人、知人が送信元であることが多く、内容を信用してしまい、何らかのネット上の危険に誘導される可能性が高まるものと言えます。

今回の検証例では、受信者の動画を含む URL を教えてくれているメッセージのように見えますが、なぜか英語で呼びかけているところが若干の不審点です。メッセージ上で表示されている URL のサイト名は「bitly.com」ですが、これは正規の短縮 URL のサービスであり、これだけでは誘導先の URL が不審かどうかは判断できません。長い URL をそのまま記載すると読みにくいことや文字制限などの都合上、短縮 URL は非常に普及しており「bit.ly」以外にも「goo.gl」や「kuku.lu」、「x.co」など様々な正規サービスが存在します。これらの短縮 URL には、一見しただけでは誘導先の URL がわからない特徴があります。この特徴を攻撃者は誘導メッセージに悪用します。「Yahoo!」のリアルタイム検索機能により、今回の事例で利用された「bitly.com」をキーワードに Facebook を検索したところ、この迷惑メッセージに関するものと思われる書き込みが 8 月 25 日をピークに 10 件以上確認できました。

図:Facebook上での迷惑メッセージに関するものと思われる書き込みの例

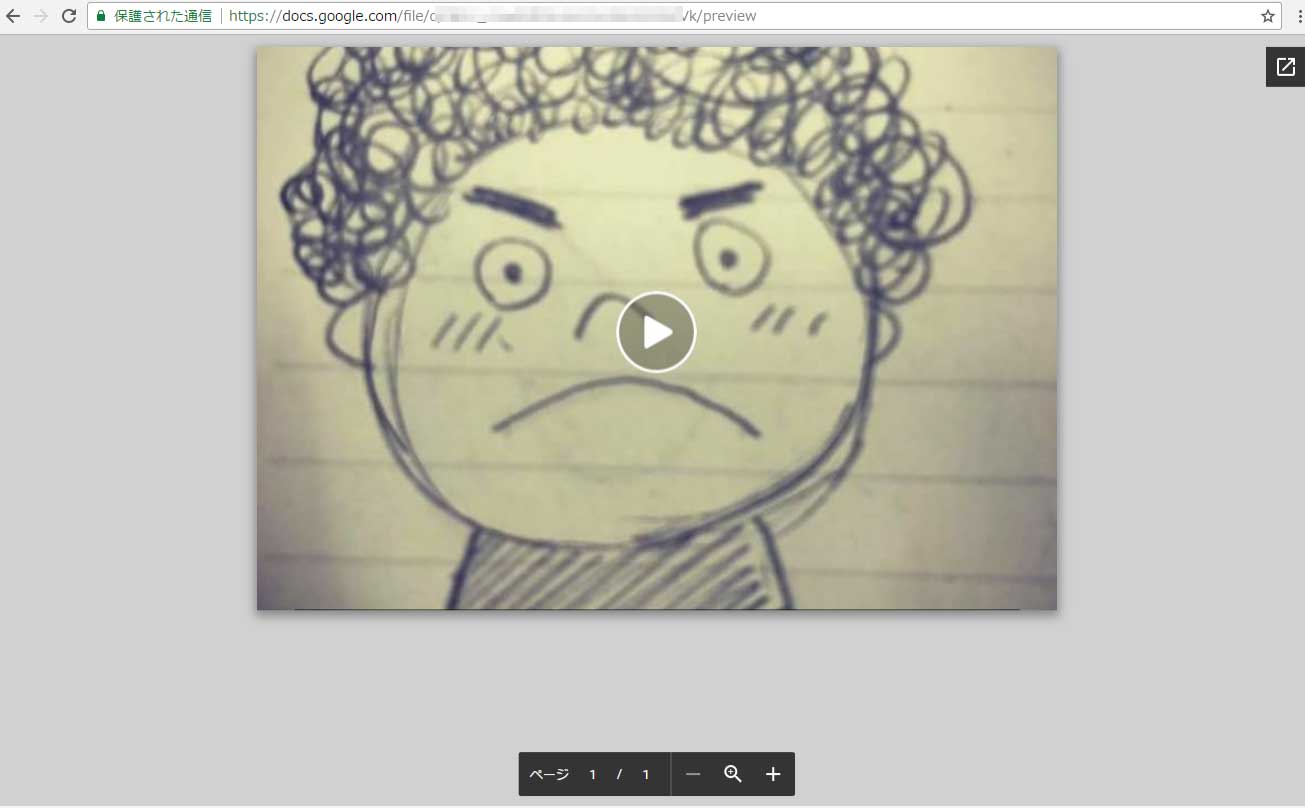

メッセージ上の URL にアクセスすると、正規サービスである Google ドライブ上の PDF ファイルが表示されます。PDF の内容はメッセージで提示される URL によって異なるものとなっていますが、いずれも動画を偽装した表示になっています。

図:メッセージ内の URL から誘導されるクラウドサービス内の PDF ファイルの表示例

Google ドライブ、Evernote や Dropbox などのようなクラウドストレージやサービスは、正規サービスであるため不審に思われにくいこと、誰でもアカウントを作成して用意できることなども相まって、このような誘導に悪用されることも多くなっています。サービス側で不正ファイルの設置を取り締まる取り組みも行われていますが、この事例で設置されているのは不正プログラムではなく、単体では不正と判断できないPDFファイルであるため、事前の対処は難しいものと言えます。

動画を偽装した PDF の表示を、誘導された利用者がクリックすると、不審なサイトへ遷移します。

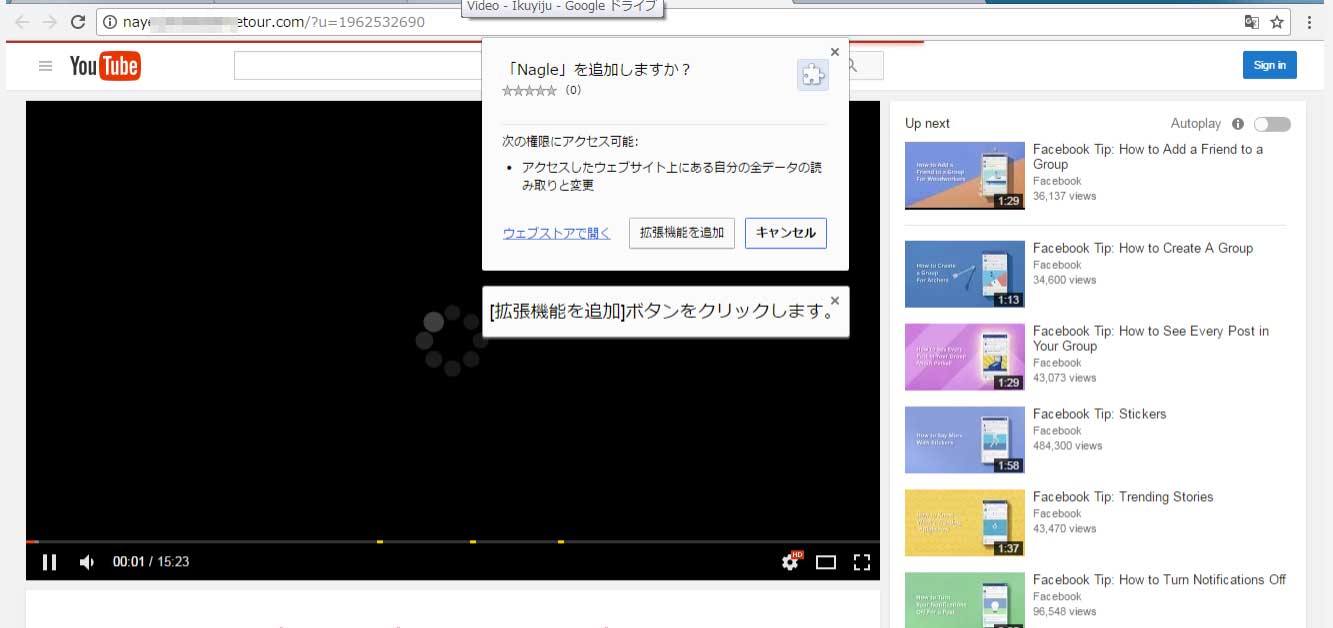

図:PDF から誘導される YouTube を偽装した不審サイトの表示例

PDF から誘導されるサイトは「YouTube」を偽装した不審なサイトです。一見、Facebook の Tips 動画を紹介する YouTube ページに見えますが、URL を見るとそのドメイン名は YouTube とは全く異なっています。このページが表示されても動画は再生されず、Chrome ブラウザの拡張機能の追加を求めてきます。この拡張機能は「アクセスしたウェブサイト上にある自分の全データの読み取りと変更」という非常に重要な権限を要求します。今回の検証例では拡張機能の名称は「Nagle」となっていますが様々な名称のものが存在するようです。この不審な拡張機能は正規の Chrome ウェブストア上から配布されているものですが、公開を中止させられては別名で公開するの繰り返しとなっていることが推測されます。

偽 YouTube ページから拡張機能を追加すると、正規の Facebook のログイン画面が表示されます。ログインすると、その段階で意図せず Facebook 上の友達に迷惑メッセージが送られてしまいます。ただしこの事例の確認時点で既に Facebook 側ではこの不審な Chrome 拡張機能に対し対策をとっており、2 回目以降の Facebook へのアクセス時には拡張機能の削除を求められログインを拒否されます。このため、何度も繰り返し迷惑メッセージを送ってしまうことにはならないようです。

不審な拡張機能は削除されるまで C&C サーバと思われるインターネット上のサイトにアクセスします。今回の検証例では迷惑メッセージの送信のみが確認できましたが、アクセスするサーバからの指令やダウンロードにより、別の不正活動が行われる可能性があります。特に、アクセスしたウェブサイト上のデータにアクセスできる権限を持っていることからも、認証情報の詐取などの活動を行う可能性もあります。

■被害に遭わないためには

このようなネット上の危険へ誘導しようとする手口に関しては、その手口を知り騙されないようにすることが対策の1つとなります。ソーシャルメディア上で URL へのアクセスを促すメッセージを受け取った場合には、安易に URL へアクセスしないでください。その上で、メッセージの真偽を送信者に確認してください。このような誘導メッセージは送信者が気づかないうちに送信されていることが多いため、確認を行うことでアカウントの侵害や不審なプログラムの侵入などが発生している可能性を送信者に気づかせるきっかけにもなります。

メッセージに含まれるリンクや短縮 URL から Web サイトにアクセスした場合、表示されている URL を確認してください。特にログイン画面など情報の入力を求めるページでは必須です。表示だけで判断せず、URL が正規のものか確認することで不正サイトに気づくことができます。

ブラウザの拡張機能の追加やプログラムのインストールを求められた場合は安易に許諾せず、その機能やプログラムの内容を確認してください。

■トレンドマイクロの対策

トレンドマイクロ製品最終的な誘導先となる不審なサイトへのアクセスを「Web レピュテーション(WRS)」技術でブロックすることで利用者を保護します。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品や、「ウイルスバスターモバイル」、「Trend Micro Mobile Security」などのモバイル端末向け製品では、WRS 技術により不正サイトへのアクセスをブロックできます。

※調査協力:日本リージョナルトレンドラボ(RTL)