トレンドマイクロでは、「Dark Web(ダークWeb)」で総称されるアクセス制限のあるネットワーク上のサイト群がサイバー犯罪アンダーグラウンド活動の温床となる現状を何度か報告してきました。これらのサイトは、匿名通信システム「The Onion Router(Tor)」ネットワーク経由でのみ利用可能であり、さまざまな非合法な商品やサービスを販売するアンダーグラウンド市場を提供しています。そうした商品やサービスには、仮想通貨のマネーロンダリング、マルウェアをホストするプラットフォーム、認証情報の窃取や偽造などが含まれます。弊社は、「Below the Surface: Exploring the Deep Web」(英語)の他、ダークWebに関連するブログ記事やリサーチペーパーを多数公開しています。

しかし、ダークWeb のネットワーク内で発生する攻撃自体は、それほど注目されてきませんでした。ダークWeb内のサイト群に対しても「分散型サービス拒否(distributed denial-of-service、DDoS)」攻撃やハッキングなどが仕掛けられるのでしょうか。ダークWeb内の攻撃の規模と特徴はどのようなものでしょうか。今回の調査の結果、ダークWeb内でもこうした攻撃は珍しいことではなく、サイバー犯罪者はライバルが運営する Webサイトのサービスを妨害したり偵察したりするために頻繁に攻撃を仕掛けていることが明らかになりました。

弊社は、ヨーロッパの IT と通信分野における研究および教育機関「EURECOM」の Onur Catakoglu氏および Davide Balzarotti教授との共同調査で、「Dark Web Impact on Hidden Services in the Tor-based Criminal Ecosystem」と題したリサーチペーパー(英語)を刊行しました。この内容は、コンピュータ科学の国際学会ACMが主催するシンポジウム「32nd ACM Symposium on Applied Computing」でも発表されました。最近では、米国フィッシング詐欺対策ワーキンググループ APWG主催のシンポジウム「APWG Symposium on Electronic Crime Research」でも同調査結果を発表しました。

■サイバー犯罪者をおびき寄せるハニーポットを設置

調査の目的は、ダークWeb上での攻撃者の手口を把握することです。つまり、Torネットワーク内で活動するサイバー犯罪者が、実際、同ネットワーク内の秘匿サービス(onionドメインのサイトなど)運営の Webサイトやサービスを攻撃しているのかどうかを確認することが目的でした。とりわけ、サイバー犯罪者が、他のサイバー犯罪者や個人が運営するシステムを攻撃したり改ざんしたりしているかどうかです。

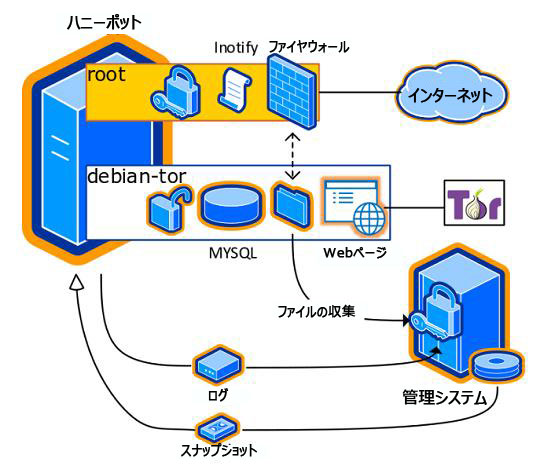

この目的達成のため、調査では Torネットワーク内でのサイバー犯罪活動を想定し、複数のハニーポットを設置しました。各ハニーポットには、容易に攻撃が仕掛けられるように複数の脆弱性を存在させました。ハニーポットの仮想環境に感染すると、自動的にすべての活動が記録され、その後、感染前の状態に復旧されるようになっています。

ハニーポットは、以下の種類のサイトで構成されています。

- ①招待された会員同士のみで取引される闇市場

- ②ダークWeb向けのサービスやソリューションを提供するブログ

- ③登録した会員だけがログインできるアンダーグラウンドフォーラム。入会条件として保証人が必要

- ④ファイル転送プロトコル(FTP)やSecure Shell(SSH)によるログインの機密文書用のプライベートファイルサーバ

図1:仮想アンダーグラウンドフォーラム(ハニーポット③)

図2:ハニーポットに仕込まれた「Local File Inclusion(LFI)」の脆弱性

図3:ハニーポットへのアカウント登録を希望するサイバー犯罪者からのメール

図4:ハニーポット設置の仕組み:制御監視下で脆弱なアプリケーションやサービスを実行し、攻撃情報を日次ベースで自動抽出する。感染環境は、仮想環境上であるため、「仮想環境イメージ(スナップショット)」で感染前の状態に復元される

■「ディープWeb」対「表層Web」

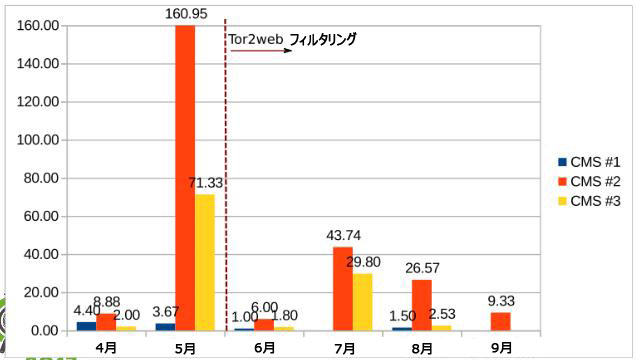

これらのハニーポットを 6カ月間設置した結果が以下のとおりです。POSTリクエスト数で測定した1日平均の攻撃数を示しています。

図5:ハニーポット(CMS #1、CMS #2、CMS #3)1日平均の攻撃数

6月以降、「Tor2web」のフィルタリングにより表層Webからの攻撃数が低下

設置から 2カ月後、ダークWebは一部で考えられているほどプライベートな領域ではないことが判明しました。「Tor2web」のような Torプロキシにより、追加設定をしなくても一般のインターネット(表層Web)から Torの秘匿サービスへのアクセスが可能になります。そのため、ハニーポットは通常の検索エンジンから検索可能になり、自動攻撃ツールの標的にもなりました。この結果、5月にハニーポット「CMS #2」が受けた攻撃数は1日平均170回以上に急上昇しました。

表層Webからの攻撃は非常に効果的で、ハニーポットとして設置した偽装の闇市場への攻撃は、ほぼ9割がた成功していました。これらの攻撃の大半は、Webサーバに「WebShell」を追加するもので、ハニーポット上でのシステムコマンド実行が可能になります。これにより、Webメーラー、改ざんページ、フィッシングキットなど、別ファイルが追加できます。

攻撃者の手口も、表層Web とダークWeb とは異なっていました。表層Web からの攻撃では、自動攻撃ツールが利用される傾向がある一方、ダークWeb では、慎重に手間をかけて手動で攻撃する傾向が見られました。例えばダークWeb の攻撃者は、WebShell を介したシステムへのアクセス権取得後、まずはディレクトリの列挙、データベースの内容確認、環境設定ファイルやシステムファイルの取得など、サーバに関する情報収集を手動で行います。

図6:攻撃者がアップロードした WebShellの例

パスワード保護が施され、通常、感染システム常設に利用される

図7:攻撃者が利用するメーラーの例

Tor用に匿名化されたフィッシングメールを生成する

図8:SQLインジェクションの脆弱性を検索するスキャナ

感染後、ハニーポット上にインストールされた模様

手動で攻撃するサイバー犯罪者は、ほとんどの場合、感染先がハニーポットと判明した場合、追加したファイルをすべて削除していました。中には、ハニーポットの存在を見破ったことを知らせるため、わざわざ「Welcome to the honeypot!(ハニーポットへようこそ)」のようなメッセージを残すケースもありました。

また、攻撃者は、ダークWeb上の秘匿サービスが格好の標的となることも認識しているようです。これらのサービスに DDoS攻撃やスパムメール攻撃を仕掛けた場合、いずれも Torによって自動的に匿名化され、痕跡を容易に隠ぺいできるからです。

■ダークWeb内部抗争

今回の調査で判明した重要な点は、ダークWeb では運営者同士が互いを攻撃し合っているように見えることです。今回設置したハニーポットでは、怪しげな個人や組織が運営する VIP専用市場やフォーラムなどのアンダーグラウンドサービスを偽装しました。そうした中、ダークWeb内部からハニーポットへアクセスする攻撃者による、以下のような活動が確認されました。

- ハニーポット運営の商売を妨害し、他の Webサイト(おそらく攻撃者の商売)の宣伝を目的とした改変

- ハニーポットを出入りする通信の乗っ取りや偵察

- FTPファイルサーバからの機密データ窃取

- チャットプラットフォームへのログインを介した「Internet Relay Chat (IRC)」会話の監視

- アンダーグラウンドフォーラム上で実行されるカスタムアプリケーションへの手動攻撃

以下は攻撃例です。

図9:攻撃者による改変の例

図10:競合の Webサイト宣伝のために組み込まれたリンクの表示画面

図11:競合の Webサイト宣伝のために組み込まれたリンクのソースコード

図12:秘密鍵への攻撃の例

■結論

Torネットワークの秘匿サービスが他のサイバー犯罪者に攻撃されることなどないと想定していましたが、実際には、想定外の事象に二度遭遇し、攻撃されている事実が判明する結果となりました。

第1の想定外は、ダークWeb は、Torプロキシによって一部で考えられているほどには「ダーク」ではなくなっているという事実です。このため、ハニーポット設置から 2カ月で Torプロキシのトラフィックのフィルタリングする措置を講じました。

そしてこの措置により表層Web からのアクセスをフィルタリングし、さらなる攻撃を阻止できると想定していました。しかしここで第2の想定外の事象に遭遇しました。攻撃は継続され、サイバー犯罪者は、ライバル組織が運営するサービスを検索し、手動で攻撃していることが判明しました。ダークWeb での検索の困難さを考慮すれば、サイバー犯罪者は、相当な労力を費やしてライバルの Webサイトを見つけて妨害していることが推察されます。

サイバー犯罪者間では「盗人にも仁義あり」の習慣はないようです。

「APWG eCrime 2017 Symposium」で行われたプレゼンテーションの資料(英語)は以下を参照ください。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)