トレンドマイクロは、2014 年に初めて標的型サイバー攻撃「Pawn Storm作戦」について報告して以来、本ブログ上でこの攻撃の背後にいるサイバー犯罪集団「Pawn Storm」に関連する事例を報告してきました。Pawn Storm は 2004 年以降サイバー諜報活動を積極的に実行している集団です。この集団は標的から情報を窃取するためにさまざまな手法を用いることが確認されており、特に、認証情報を狙ったフィッシング攻撃でよく知られています。2016 年には、米国の「Democratic National Committee(民主党全国委員会、DNC)」、ドイツの政党「キリスト教民主同盟(CDU)」、トルコ政府および議会、モンテネグロ議会、「World Anti-Doping Agency(世界アンチ・ドーピング機構、WADA)」、カタールの衛星テレビ局「Al Jazeera(アルジャジーラ)」など、多くの組織に対してフィッシング攻撃が実行されました。2015 年から 2016 年にかけては、無料メールを利用する重要人物が標的となりました。

■「OAuth」を悪用

OAuth は、サードパーティのアプリケーションに対して、ユーザが利用するソーシャルメディアのアカウントやゲームサイト、無料メールのようなサービスへのログイン権限などを許可する仕組みです。OAuth の便利な点は、ユーザがパスワードを入力することなく、サードパーティのアプリケーションに OAuth による許可を証明するトークンを発行できることです。

さまざまな用途に利用できるという利便性の反面、OAuth がユーザにリスクをもたらすこともあります。攻撃者は アプリによるOAuth の利用許可がされる前にサービス事業者が行うアプリケーションチェックをすり抜け、巧妙なソーシャルエンジニアリングに OAuth を利用することができるからです。複数のサービスプロバイダが、電子メールアドレスと Web サイトだけで OAuth の利用許可を与えています。Pawn Storm のような攻撃者がフィッシング攻撃にOAuth を利用できるのは、このような許可方針のためです。

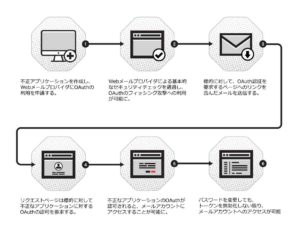

図 1:Pawn StormによるOAuth利用の手順

■Pawn StormによるOAuthを利用した攻撃の詳細

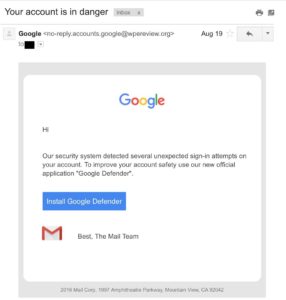

初めに、ユーザーは図 2 のようなメールを受け取ります。

図 2:Pawn Storm から届いた不審なメール

Googleからの警告を装ったこのメールは、アカウントの安全性を高めるために「Google Defender」というアプリケーションのインストールを推奨しています。ユーザは、通常、自身が要求していないアプリケーションを安易にインストールすることはありません。

万が一リンクをクリックすると、図 3 のような「accounts.google.com」のページが開きます。

図 3:「Google Defender」による権限認可リクエスト

これは、正規の Google のサイトです。なぜなら OAuth の承認はサービスプロバイダ側で実行されるからです。しかし、承認を受けるアプリケーション自体は Google とは関係がありません。

実は、ここで登場する Google Defender はPawn Stormが作成したサードパーティのアプリケーションです。OAuth の利用許可プロセスを通過した後、Pawn Storm の不正なアプリケーションは Google によって承認された他の安全なアプリケーションと同様に振る舞います。万が一「Allow」をクリックすると、OAuth のトークンが発行され、攻撃者は標的のメール受信箱に対する半永久的なアクセス権を取得することになります。

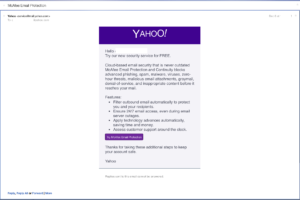

Pawn Storm は Gmail ユーザ以外にも、Yahoo メールを利用する重要人物を標的としたフィッシング攻撃も実行してきました。図 4 は、2015 年に送信された「McAfee Email Protection」のインストールを推奨するフィッシングメールの例です。

図 4:説得力のある Yahoo のフィッシングメール

「Try McAfee Email Protection」をクリックすると、正規の Web サイトが開きます。

図 5:サードパーティに OAuth によるアクセス権を認可する画面

しかし、これは Yahoo あるいは McAfee が提供する正規のアプリケーションではなく、Pawn Storm が利用する不正なアプリケーションです。「同意する(Agree)」ボタンをクリックすると、Pawn Storm は OAuth による認可を証明するトークンの発行を受け、ユーザのメール受信箱にアクセスできるようになります。このアクセス権はサービスプロバイダもしくはユーザがトークンを無効にするまで有効です。

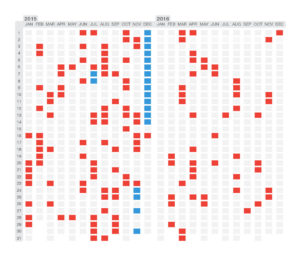

図 6 のように、Pawn Storm が2015年11月の終わりから12月前半までこのタイプのソーシャルエンジニアリング攻撃を実施していたことから、OAuth を利用した攻撃がある程度の成功を収めていたことは間違いありません。

図 6:Yahoo ユーザに対するフィッシングメールの送信日

(青が OAuth を利用したフィッシング、赤がそれ以外)

OAuth はユーザの利便性を向上します。例えば、ソーシャル・ネットワーク・サービス(SNS)に対して Web メールの連絡先一覧へのアクセス権を認可した場合、同じ SNS を利用する友人をより簡単に探すことが可能になります。サービスプロバイダがサードパーティのアプリケーションに対して OAuth の利用を許可する際、厳重なセキュリティチェックを実施していると考えるかもしれませんが、必ずしもそうとは限りません。よく知らないアプリケーションやサービスに対して OAuth を許可してはいけません。また、定期的にフリーメールや SNS のセキュリティ設定を見直し、アクセス権の認可を受けたアプリケーションを確認してください。そして、もし疑わしいアプリケーションがあればすぐにトークンを無効にしてください。

以下は、Pawn Storm が重要人物を標的としたフィッシング攻撃に利用した不正なアプリケーションです。これらの名称の変種にも気をつけてください。

- Google Defender

- Google Email Protection

- Google Scanner

- Delivery Service (Yahoo)

- McAfee Email protection (Yahoo)

Pawn Storm に関するより詳細なリサーチペーパー「Two Years of Pawn Storm」(英語版)は、以下をご参照ください。

- 「Two Years of Pawn Storm」

https://www.trendmicro.com/vinfo/us/security/news/cyber-attacks/espionage-cyber-propaganda-two-years-of-pawn-storm

参考記事:

- 「Pawn Storm Abuses Open Authentication in Advanced Social Engineering Attacks」 by Feike Hacquebord (Senior Threat Researcher)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)