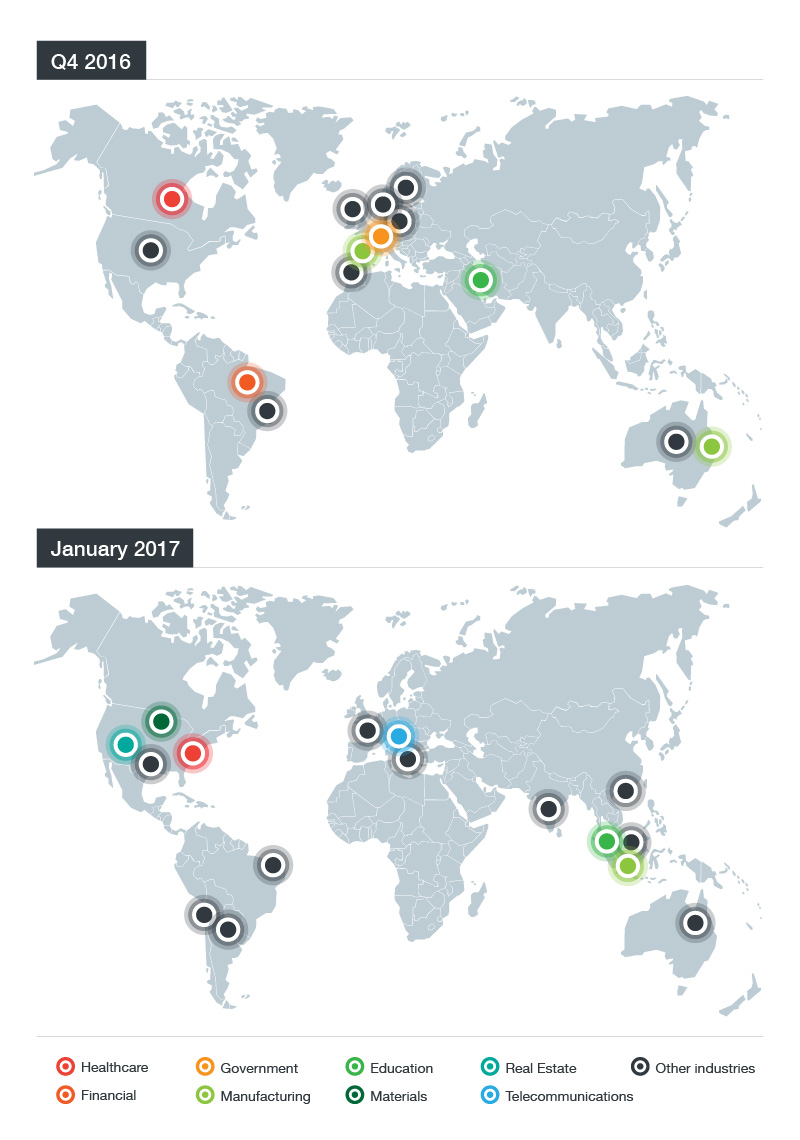

トレンドマイクロは、2016年9月、更新したランサムウェア「CRYSIS(クライシス)」(「RANSOM_CRYSIS」として検出)がオーストラリアとニュージーランドの企業を標的に、「リモート・デスクトップ・プロトコル(RDP)」を経由したブルートフォース(総当り)攻撃を仕掛けていたことについて報告しました。そして現在、RDP経由のブルートフォース攻撃は続行中であり、世界中の大企業や中小企業に影響を及ぼしています。事実、2017年1月には、2016年末に比べ攻撃数が倍増しています。ざまざまな業界が影響を受けていますが、終始一貫して標的とされているのは、米国の医療業界です。

図1:影響を受けた地域および業界

トレンドマイクロは、前回確認された攻撃と継続中の攻撃キャンペーンの背後に同じサイバー犯罪グループであると考えています。攻撃で利用されるファイル名は、各地域で同一です。他の部分でも、例えば、不正なファイルが感染PC に作成される場所など一貫して同じであることが確認されています。

2016年9月に報告した際と同様、RDPセッション中、攻撃者の PC からリモートデスクトップ接続先の PC へマルウェアを転送するため、リモートPC の共有フォルダを利用していることが確認されました。

図2:RDPセッションで利用される共有フォルダの設定

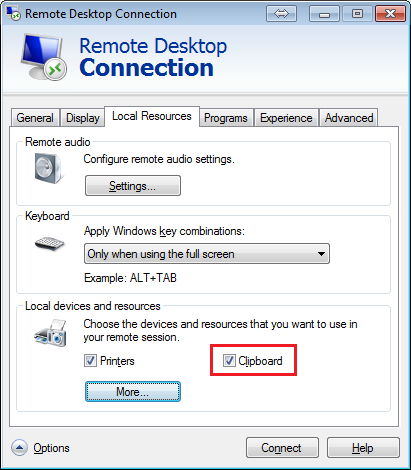

他に、クリップボードがファイルの転送に利用される場合もあります。

図3:RDPセッションで利用されるクリップボードの設定

どちらの方法でも、攻撃者のローカルリソース、例えば、ローカルドライブ、プリンタ、クリップボード、サポートされているプラグアンドプレイデバイスなどをリモートPC に公開する、またはその逆が可能になります。インターネットに公開されている端末の RDP機能は初期設定で制限されておらず、制限を適用するかどうかは管理者次第です。

攻撃者は、一般的に使用頻度の高いユーザ名とパスワードを利用してログインを試みます。正しいユーザ名とパスワードの組み合わせを探し当てると、攻撃者は、通常、短期間のうちに何度もアクセス接続し、PCを感染させます。このような繰り返しの作業により、通常数分で感染に成功します。

ある事例では、毎回異なる方法で圧縮・難読化された「CRYSIS」を利用し、10分間に6回攻撃しているのが確認されました。コピーされたマルウェアのファイルを確認すると、最初の感染を試みた時から 30日間のさまざまな時点で作成されていました。攻撃者の手元には複数のファイルがあり、首尾よく動作するものが見つかるまで、さまざまなマルウェアを試しているようでした。

■「CRYSIS」による攻撃の疑いがある場合

攻撃の疑いがある場合の対処方法として、2016年9月に開催されたトレンドマイクロのイベントで討議された、重要なポイントを以下に挙げます。

リモートデスクトップ接続サービスを利用する際には、適切なセキュリティ設定を適用し、ネットワークへの潜在的なリスクを限定します。共有ドライブやクリップボードへのアクセスを無効にすることによって、RDP経由でファイルをコピーする機能が制限できます。他のセキュリティ設定に制限を加えることも有効な手段です。なお、このような機能を制限することは、ユーザの使いやすさに影響することがあります。

- • 攻撃に利用されているIPアドレスの特定を試みてください。新しいバージョンのWindowsでは、オペレーティングシステム(OS)がリモートデスクトップ接続の詳細をWindowsイベントビューアにイベントID 1149で記録します。ログに記録される情報には、利用されたユーザアカウント(例えば、乗っ取られたアカウント)と、攻撃者のIPアドレスなどが含まれます。

トレンドマイクロのお客様は、以下のような製品の機能をご利用ください。

- 「ウイルスバスター™ コーポレートエディション XG」などの設定を確認してください。具体的には、「ネットワークドライブの検索」などのオプションを確認し、有効になっていることを確認します。この機能は通常無効になっていますが、「CRYSIS」による攻撃などの場合には有効です。攻撃者の利用するホストをクリーンアップできる可能性もあります。 “\\ tsclient” にある共有ネットワークドライブは、完全な読み取り・書き込みができるように初期設定されています。 「ネットワークドライブの検索」オプションを有効にすると、この共有ネットワークドライブからマルウェアが駆除されます。

「Deep Discovery™ファミリー」などの高度なネットワーク検出ツールによって、ブルートフォース攻撃を監視することできます。度々「Kerberosへのログオン失敗」と「ログオン試行-RDP」イベントが確認された場合は、進行中のブルートフォース攻撃の目印となり、IT管理者は攻撃を確認することができます。RDPを経由してインターネットに公開されているホストは、常に監視してください。

■トレンドマイクロの対策

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、暗号化型ランサムウェアによる被害を最小にするための対策を提供します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery Email Inspector」および Webゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、侵入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク型対策製品「Deep Discovery Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)