スパムメールのホットスポットはどこにあるのでしょうか。トレンドマイクロでは、スパムメールに関し詳細な調査を実施しています。その研究成果の一つが「スパムマップ」です。スパムメールの配信元となっている国や地域をホームページで情報公開しています。

* 2008年9月よりスパムマップをリニューアルいたしました。新しいURLは「http://itw.trendmicro.com/malware_spam_map.php」になります。

■集計対象期間:2008年5月1日~2008年5月31日

|

順位 |

国名 |

世界に占める |

先月割合 |

先月 |

先月 |

|

【1位】 |

アメリカ |

10.86% |

12.34% |

【1位】 |

→ |

|

【2位】 |

ロシア |

10.59% |

8.24% |

【2位】 |

→ |

|

【3位】 |

ブラジル |

5.58% |

5.99% |

【3位】 |

→ |

|

【4位】 |

イタリア |

4.75% |

5.35% |

【5位】 |

↑ |

|

【5位】 |

中国 |

4.62% |

4.59% |

【4位】 |

↓ |

5月度は、上位5カ国からのスパムメールの発信量が全流通量の約36.4%を占めています。

上記の5カ国に、6位にトルコ(先月7【位】)、7位に韓国(先月圏外【位】)、8位にポーランド(先月8【位】)、9位にコロンビア(先月圏外【位】)、10位にイギリス(先月6【位】)が続いています。

5月7日、2008年度観測において初めてアメリカがワースト1を抜けました。代わり、脅威の高まりを見せたのがロシアです。

日本の近隣国であるロシアですが、そのインターネット普及率は意外と知られていないのではないでしょうか。「Internet World Stats」の調べによれば、現在ロシアにおけるインターネット浸透指数(人口に対するネットワーク利用者数)は20.8%(2007年6月調べ)。これは、アメリカの3.4分の1(71.7%:2007年12月調べ)、EU諸国の2.6分の1(55.7%:2007年11月調べ)、日本の3.2分の1(68.0%:2007年8月調べ)であり、先進諸国の水準を下回っているといえます。

浸透指数に対して、スパムメール発信量は不適切に高いといえます。これには、いくつかの原因が推測されます。

その一つとして、一部の心ない人による影響があげられます。イギリスのスパム対策団体「Spamhaus Project」が管理する悪質なスパム送信者のデータベース「ROKSO(Register Of Known Spam Operations)」によれば、6月11日現在、全登録114名中、7名のロシア系スパム送信者の名前が掲載されています(なお、アメリカ系スパム送信者は69名掲載)。

今後ロシアの更なるインターネット促進を図っていく上で、不正活動を行う悪意あるユーザを取り締まり、国民全体のリテラシー水準を引き上げていくことは大きな課題となると推測されます。

配信元として注目すべきはロシアだけではありません。上位5カ国はもちろん、圏外から急浮上している韓国、コロンビア。5月時点では圏外ですが、アルゼンチン、ウクライナについてもその急増傾向から、警戒国としてあげます。

|

|

なお、10位以下の場合、スパム配信率のデータプロットは行われていません。 |

■2008年5月度のスパムメールハイライト 目次

ここでは、2008年5月にTrendLabsにて確認したスパムメールの事例をご紹介します。

■スパムメールに関する新法案が参議院で可決

総務省は5月30日、2008年2月29日に国会に提出されていた「特定電子メールの送信の適正化等に関する法律の一部を改正する法律案」が参議院にて可決され、成立したことを報じています。

一般には「迷惑メール防止法」として知られている同法は、2002年に制定され、今回で3度目(第1回:2003年、第2回:2005年)の改正となります。

今回の法改正による期待は、その「実効性」。本ブログでも過去、同法違反による摘発事例「22億通もの迷惑メールを送信した男性を逮捕」を紹介していますが、スパムメール脅威の高まりに反し、その事例数はまだまだ少ないといえます。

実効性向上に向けた改正内容は「オプトイン(事前了承)方式」/「法の実効性の強化」/「国外からの脅威に対する対応」の3つが挙げられます。ここでは各項目のポイントを紹介いたします。

「オプトイン(事前了承)方式」。これまで、メール件名の接頭辞に「未承諾広告※」表記をつけることで、初回広告メールの送信は受信者の了承得ることなく、その送信が認められてきました。受信拒否の連絡が来た場合のみ送信を禁止する「オプトアウト(事後了承)方式」と呼ばれる方式です。今回の法改正では、受信者の事前の同意が必要となる「オプトイン方式」に改定されています。

「法の実効性の強化」。スパム配信業者にとってスパムメール配信がコスト・リスクの高いビジネスとなるよう改正されています。まず、法人に対する罰金額は従来の100万円以下から30倍の3000万円以下へ引き上げられました。このほか、電子メールサービス提供者(プロバイダ等)側が自主的な対策を取れるよう、送信者情報を偽った電子メールの送信に対し、プロバイダの判断により、電子メール通信の役務の提供を拒否できるとする項目。また、法執行措置が円滑に実施できるよう、プロバイダ等に対し、情報提供を求めることができるとする項目が盛り込まれています。

「国外からの脅威に対する対応」。「スパムマップ配信国ランキング」からも明らかなとおり、スパムメール被害に国境はありません。国際的な連携を強化し、措置を講じていくことが求められています。そこで、スパムメール対策を進める外国執行当局に対し、その職務に必要な情報の提供を行うことをできるとする項目が新たに追加されています。

今回の法改正が周辺環境に変化を与え、スパム配信業者に対し、より一層の抑止効果がもたらされることが期待されます。

* 参考情報1. 総務省の発表資料「特定電子メール法の平成20年改正について」

* 参考情報2. インターネット・セキュリティ・ナレッジ「最高3,000万円の罰金も。迷惑メール規制強化法が成立」

* 参考情報3. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年2月) | 22億通もの迷惑メールを送信した男性を逮捕」

■再び狙われたGoogleの広告サービス「AdWords」を詐称したスパムメール

2008年4月30日に確認されたのが、米グーグルの広告配信サービス「アドワーズ(AdWords)」を詐称し、AdWordsユーザの個人情報を盗もうとするスパムメールでした。

同種の手口「Googleの広告サービス「AdWords」を詐称したスパムメール」は、2008年3月にも確認されています。今年度に入り2例目のケースです。

確認されたスパムメールは件名に「Update your payment information(あなたの決済情報を更新してください)」と書かれ、本文中には利用者への広告費支払いが正しく行なわれていないため、決済情報の更新を促す内容が記載されていました。

前回と同様、メールはHTMLメールで、文中には「http://adwords.google.com/select/login」なる正規のURLが記載されているものの、そのリンクは偽サイトへ誘導するものです。

|

|

|

今回、偽サイト設置が推定される場所をGoogleマップでポインティングしたところ、以下の結果を得ています。

|

|

|

今回注目するのは、偽サイトにおける認証システムの振る舞い。アカウントの入力を求めていますが、実際にはどのような情報を入力しても[Update Billing Preferences]ページへ遷移することを確認しています。[Update Billing Preferences]ページでは、クレジットカード情報や住所を入力させ、入力が終了するとGoogle AdWordsアカウントが正しく更新されたというページが表示されます。これは攻撃者がより、金銭価値の高い情報の搾取に特化した戦略であると推測されます。

皮肉にも、この偽サイトでは、利用者が入力した個人情報は、暗号化が施されたSSL通信により、保護された状態でリモートサーバに送信されます。

|

|

|

今回の事例においても、メールの本文におけるパーソナライゼーションが欠けています(個人を特定していない)。送信者の個人特定の有無は、メールの信憑性を判断するのに有効な材料の一つといえます。

* 参考情報1. TrendLabs Malware Blog「Google AdWords Phishing」

* 参考情報2. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | Googleの広告サービス「AdWords」を詐称したスパムメール」

■世界記録の人気ゲーム愛好者を標的としたスパムメール

2008年4月末に確認されたのが、ゲームファンを標的とし、メールアドレスの収集収集を試みたスパムメールでした。

4月29日、米Rockstar Games社のゲーム「Grand Theft Auto IV(以下 GTA IV)」は世界中(日本を除く)で発売されました。熱心なゲームファンは発売日深夜から購入の列を作り、一部店舗ではその要求に応え切れないところもでていると報じられています。それもそのはず、GTA IVは発売初日の売り上げだけで「3億1000万ドル」、発売後1週間の総売り上げは「5億ドル」600万本以上のセールスを記録しています。その記録は、様々な分野の世界一認定を行っている英Guinness World Records社が、エンターテインメント業界の過去最高記録との認定を行う程です。

入手できない、報道で更に加熱、ファンの欲求は高まり続けます。そんな状況に付け込んだのが今回のスパムメールです。

確認されたスパムメールは件名に「Your Playstation 3 with the new Grand Theft Auto 4」と書かれ、本文中にはプログラムを完了すればプレイステーション3とGTA IVが無料で手に入ると誘い、「Enter the Criminal Underworld」のリンクをクリックするよう促しています。

クリックの先で待ち構えているのがメールアドレスの入力画面。ここでメールアドレスを入力してしまうとスパム配信業者へその情報は行き渡り、さらなるスパムメール被害への発展が懸念されます。

|

|

|

スパム配信業者の狙いは、有効なメールアドレスリストの作成であると推測されます。

一時の誘惑に惑わされた行動が取り返しのつかないデータ破壊につながる可能性があります。今後もいかなるメール記載のURLについて安易にクリックすべきではありません。また、「Webレピュテーションサービス」などを利用し、悪意あるページの接続を拒否する機能を予防策として導入しておくことが、この種の攻撃には有効です。

* 参考情報1. TrendLabs Malware Blog「Grand Theft Spam」

* 参考情報2. Guinness World Records Gamer’s Edition「Confirmed: Grand Theft Auto IV Breaks Guinness World Records With Biggest Entertainment Release Of All-Time」

■米政府機関を詐称したスパムメールによるブービートラップ

2008年5月7日に確認されたのが、米商事改善協会(BBB:Better Business Bureau)からの苦情通知を詐称したスパムメールでした。BBBは、米国において不正な商行為に対する消費者からの苦情を受け付け調査する組織です。いわばスパム配送業者の対極に位置する組織といえます。高い信頼性が求められる組織ゆえに、これまで幾度も詐称被害に悩まされてきています。

今回確認された攻撃手法はブービートラップともいえる手法でした。ブービートラップとは、一見無害に見えるものに仕掛けられた罠のこと。気の緩んだところで罠に触れると思いもよらない被害をもたらす偽装爆弾です。

確認されたスパムメールはその本文に、「消費者が受信者の会社に訴えを起こした」といった内容の警告が書かれ、より詳しい情報の取得にはリンク先からのダウンロードが必要であると、リンクのクリックを促しています。

リンク先では、利用ブラウザが対応バージョンよりも古く(Microsoft Internet Explorer(IE) 5.5以前である)、最新のブラウザへのアップグレードが必要との注意書きとともに、ダウンロードサイトのURLが表示されます。

|

|

|

このダウンロードサイトURLこそが、ブービートラップ。リンクの先よりダウンロードされるファイル「ACROBAT.EXE」はウイルス「TROJ_AGENT.AOAR」です。

ブービートラップ事例は続きます。続いて報告されたのが、企業の経営層に対し大量送信された、米連邦裁判所が発行した支払期限切れの納税通知書を装る標的型スパムメールでした。

スパムメールに埋め込まれているリンクをクリックすると、偽の租税裁判所サイトへ誘導され、書類を閲覧するために使用中のIEをアップグレードするよう求められます。

正規サイトのURLが「www.ustaxcourt.gov」に対し、今回偽サイトが用意したURLは「www.ustax-courts.c{BLOCKED}m」。正規サイトドメインとの類似性から一見するとその危険性を判断することは困難です。

|

|

|

また、スパムメールには送信先である経営層の個人名が記載されていたことが確認されています。メール真偽の確認方法として知られているパーソナライゼーション(個人の特定)有無による信憑性判断が困難となっている点も驚異的であるといえます。

いずれの事例においても見られるブービートラップという手口は目新しいものではありません。その代表例が悪意ある「モバイルコード」の不正インストールです。

昨今、マルチメディアコンテンツの充実により、ブラウザ機能だけでは正しく表示することのできないページが増えてきています。こうしたページでは、「モバイルコード」と呼ばれる小さなプログラムを提供することで、ブラウザの機能拡張を実現しています。

ネットワーク経由での導入、展開容易なモバイルコードは、システム保守面での大きな利点が挙げられます。その反面、「不正ActiveXコントロール」や「不正Javaアプレット」といった攻撃手法での悪用も知られています。

危険性を恐れ、モバイルコードの利用を全面禁止することは容易ですが、それにより利便性は低下します。バランスをとることが重要です。

情報セキュリティマネジメントの国際規格である「ISO27001」では、モバイルコードの利用を認可する場合、認可されたモバイルコードが、明確に定められたセキュリティ方針に従って動作することを確実にする環境設定を行うよう定めています。それと同時に、認可されていないモバイルコードを実行できないようにすることを定めています。

セキュリティ対策製品を上手く活用し、セキュリティ方針が遵守できる環境づくりが重要といえます。

* 参考情報1. TrendLabs Malware Blog「BBB Spam + Malware Yet Again」

* 参考情報2. Better Business Bureau「Security Alerts」

* 参考情報3. TrendLabs Malware Blog「Then Subpoenas, Now Tax Petitions」

■被災者救援を装ったスパムメール

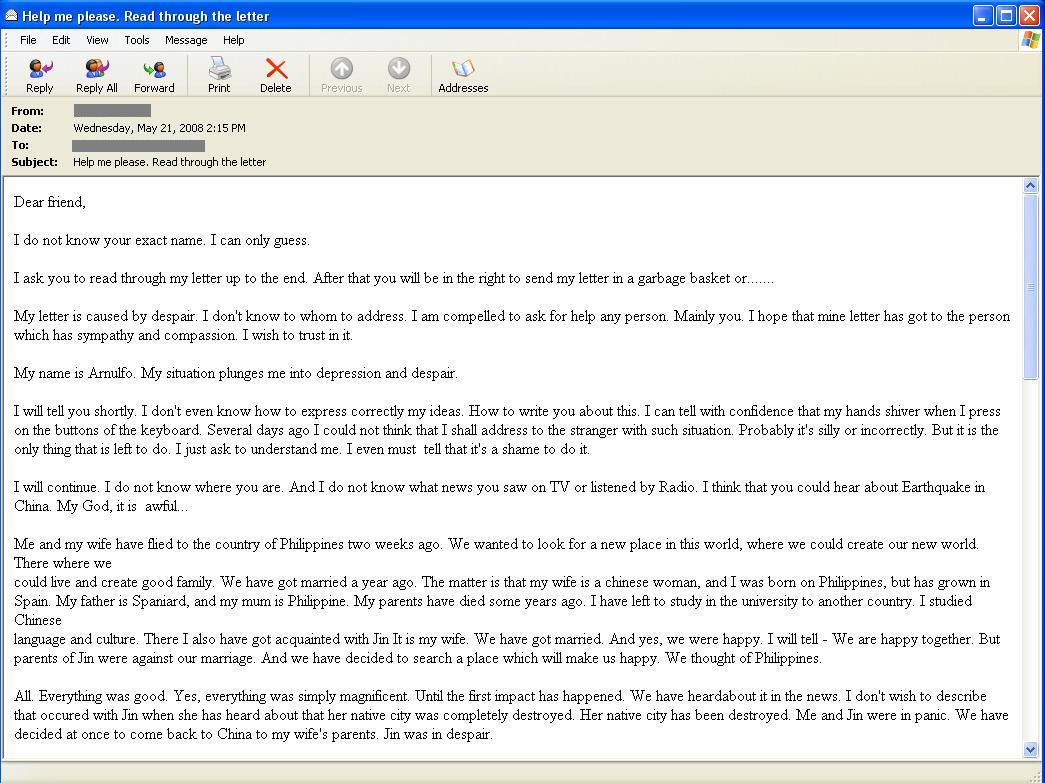

2008年5月21日に確認されたのが、四川大地震の被災者救援を装うスパムメールでした。中国が大地震に見舞われた5月12日以降、「救済募金」を求めるメールが急増しています。

我々が収集したスパムメールは、中国で被災した妻へ会うための財政支援を求めるフィリピン人からのメールでした。

|

|

|

残念ながら、不幸な事件が起こるたびに、親切心につけこむ悪質な詐欺が増加しています。代表的な事例をいくつか紹介します。

|

事件発生日 |

事件内容 |

|

2008年5月12日 |

中国四川大地震 |

|

2008年5月2日 |

ミャンマーサイクロン「ナルギス」災害 |

|

2007年10月20日 |

米カリフォルニア州南部の大森林火災 |

|

2007年8月1日 |

米ミネソタ州ミネアポリス高速道路橋の崩落事故 |

|

2007年7月16日 |

新潟県中越沖地震 |

|

2007年7月17日 |

ブラジル サンパウロ市コンゴーニャス空港における飛行機墜落事故 |

|

2007年4月16日 |

米バージニア工科大学銃乱射事件 |

|

2005年8月29日 |

米南部ルイジアナ州・ミシシッピ州を襲ったハリケーン・カトリーナ(Hurricane Katrina) |

|

2001年9月11日 |

米同時多発テロ事件 |

こうした背景を受け、米連邦捜査局(FBI:Federal Bureau of Investigation)では、2008年5月20日に被災者救済募金詐欺に関する注意喚起を発表しています。

- 勝手に送られてきたメールは相手にしない。

- 電子メールで寄付を依頼してくる人を安易に信用しない。

- スパムメールに含まれているリンクをクリックしない(リンク先は不正なウェブサイトへの誘導である危険性が考えられます)。

- 「被災地の写真」と称するメールの取り扱いを慎重に行う(添付された写真は詐称したウイルスの可能性が考えられます)。

- 募金が意図された目的に使われることを確実とするため、信頼のおける団体に対して寄付を行う。

- 自ら慈善団体が開設しているウェブサイトへ訪れ、組織の合法性を確認する。

- 個人情報や財務関連情報などいかなる機密情報も支援者へ開示すべきではない。

スパムメールを使った詐欺は後を絶ちません。特に人の善意に付け入った今回の事例はより悪質なものといえます。いかなる情報であっても慎重に取り扱い、だまされることがないようご注意ください。

* 参考情報1. TrendLabs Malware Blog「Donation Scams Plague Chinese Post-Disaster Efforts」

* 参考情報2. FBI:Press Release「Scam E-Mails Seek Donations to Help Chinese Earthquake Victims」

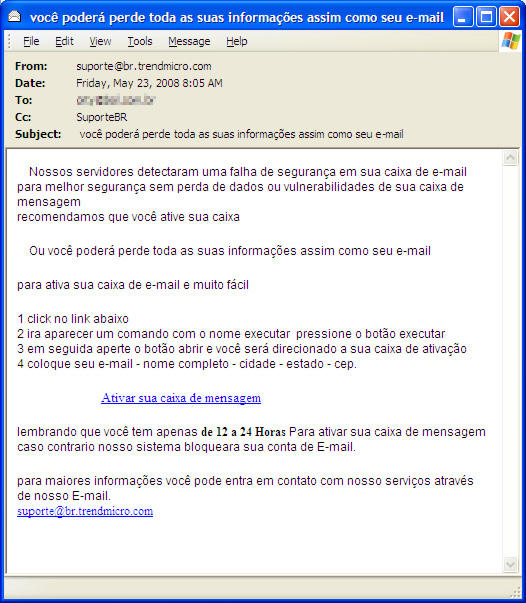

■ブラジル発、トレンドマイクロを詐称したスパムメール

2008年5月23日にブラジルで確認されたのが、トレンドマイクロと偽ってウイルス感染サイトへ誘導するスパムメールでした。

その本文はポルトガル語で「サーバによってメールボックスが情報漏えいに対して脆弱な状態であることが検出されたこと、その対策には、記載のリンクをクリックする必要があること」を促しています。

|

|

|

リンクの先にあるファイル「Protecao.exe」はウイルス「TROJ_BANLOAD.FAF」。同ウイルスの目的は、同一ドメインから悪質化したスパイウェア「TSPY_BANKER.OIZ」(plugin-security.exe)のダウンロードを行うことです。スパイウェアは銀行アカウント情報の搾取を目的としたものでした。

ラテンアメリカ地域のサポートチームからの報告によれば、1分あたり15サンプルが送りつけられる大規模拡散状態であったことが確認されています。

言語は標的型攻撃において情報の信憑性を高めるテクニックとして非常に有効です。日本国内においても、英語のスパムメールは直ちに削除するが、日本語で同じ内容が配信されるとついつい文面を詳しく読んでしまうという人もいるのではないでしょうか。

もし、このような疑わしいメールを見つけた際には、spam@trendmicro.com まで、情報の提供をお願いいたします。お送りいただいたスパムメールは、データベース精度を向上させるために、利用させていただきます。

* 参考情報1. TrendLabs Malware Blog「Trend Micro Spoofed in Brazilian Info Theft Attack」

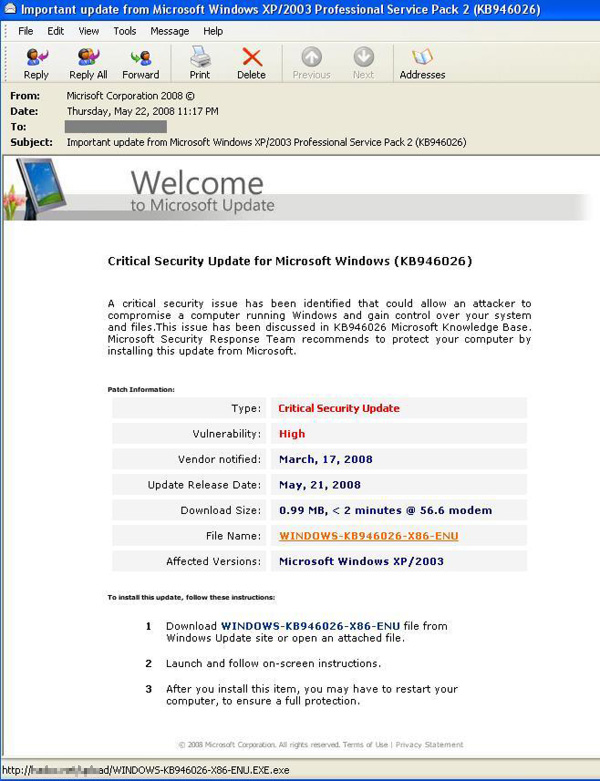

■繰り返された、マイクロソフト セキュリティ更新プログラムを詐称するスパムメール

2008年5月22日に確認されたのが、マイクロソフト セキュリティ更新プログラムを詐称するスパムメールでした。

同種の手口「マイクロソフト セキュリティ更新プログラムを詐称するスパムメール」は、2008年3月にも確認されています。今年度に入り2例目のケースです。

確認されたスパムメールは、送信者に「Microsoft Corporation 2008 ©」、件名「Important update from Microsoft Windows XP/2003 Professional Service Pack 2(KB946026)」。本文には、「緊急の脆弱性」を修正するために最新セキュリティアップデートをインストールするよう受信者に求めるとともに、メール内のリンク(ファイル名:WINDOWS-KB946026-X86-ENU)をクリックするように誘導しています。

リンク先はファイル感染型ウイルス「PE_VIRUT.XZ」。PE_VIRUTファミリは2006年から発生している古典的なウイルス。しかしながら、正規の32bit実行可能形式ファイル(PE形式、拡張子が.COM、.EXE、.SYSなど)に巣食う強力な感染力をもち、駆除困難なことから、その発症による被害は甚大といえます。

|

|

|

メールから得られるセキュリティ情報は有益なものも多いですが、今回のように、セキュリティに関心の高い利用者の心理を逆手に取った攻撃に悪用される可能性もあります。仮に信頼に足りる内容が電子メールに記載されてあったとしても、自ら正規サイトへアクセスし、メールで連絡された事実があるかどうか確認することがこの種の攻撃に対して有効です。

* 参考情報1. TrendLabs Malware Blog「Bogus Microsoft Update Delivers Nasty File Infector」

* 参考情報2. Trend Micro Security Blog「ファイル感染型ウイルスの複雑化もしくは温故知新」

* 参考情報3. Trend Micro Security Blog「スパムマップ配信国ランキング(2008年3月) | マイクロソフト セキュリティ更新プログラムを詐称するスパムメール」

スパムメールはウイルス感染のリスクやフィッシング被害に遭うリスクを高めるだけでなく、正当なメールとの仕分け作業によりユーザへ負担を与えたり、組織のネットワーク資源の圧迫、さらには不要なメールによりディスク容量が占有されるなど、大きな問題となっているのはご承知の通りです。

トレンドマイクロでは、クライアント環境での「スパム対策エンジン」(コンテンツフィルタリング)によるスパム対策のみならず、ゲートウェイでの4階層によるスパム対策を推奨しています。

- IP Profiler:メールアドレス収集攻撃(DHA:Directory Harvesting Attack)が確認されると、送信元サーバからの通信をブロックし、メールアドレスの流出を阻止する。

- IPレピュテーション:メールサーバの入口で送信元IPアドレスの信頼性を判断、スパムメールと認識したものは自動的にブロックする。

- IP Profiler:特定の企業や組織を狙うスピア型攻撃が確認されると、送信元サーバからの接続を自動的にブロックする。

- スパム検索エンジン:ヒューリスティックとパターンマッチングの技術を組み合わせて検出・隔離する

トレンドマイクロでは、引き続きスパムメール対策のソリューションを提供してまいります。

●メッセージングソリューション

企業のメールやグループウェアを保護します。

●ゲートウェイ対策

外部からの侵入や内部からの漏えいをインターネットの入り口で防ぐソリューションです。