トレンドマイクロは、2016年3月、エクスプロイトキット最新動向分析について報告。その中で、「Angler Exploit Kit(Angler EK)」が2015年に検出されたエクスプロイトキットにおいて59.5%と首位であったことに言及しています。ところが今や、Angler EK はほぼ壊滅状態にあります。

2016年6月、報道によると、50人のサイバー犯罪者が不正プログラムを利用して2,500万米ドル(約25.55億円。2016年6月24日現在)を窃取しようとした容疑で逮捕されました。そしてこの報道後、興味深いことに Angler EK の活動がほぼ停止しました。Angler EK の活動の停滞について説明した報告によると、サイバー犯罪者は、不正プログラムを拡散させるため Angler EK に代わる新しいエクスプロイトキットを探して緊急対応しています。Angler EK は、非常に利用されたエクスプロイトキットでした。その理由として、新しく確認された脆弱性を素早く自身の攻撃に利用するだけでなく、不正プログラムを暗号化して拡散したり感染にファイルを利用しないなど、セキュリティ対策を回避する手法を用いていたことが挙げられるでしょう。

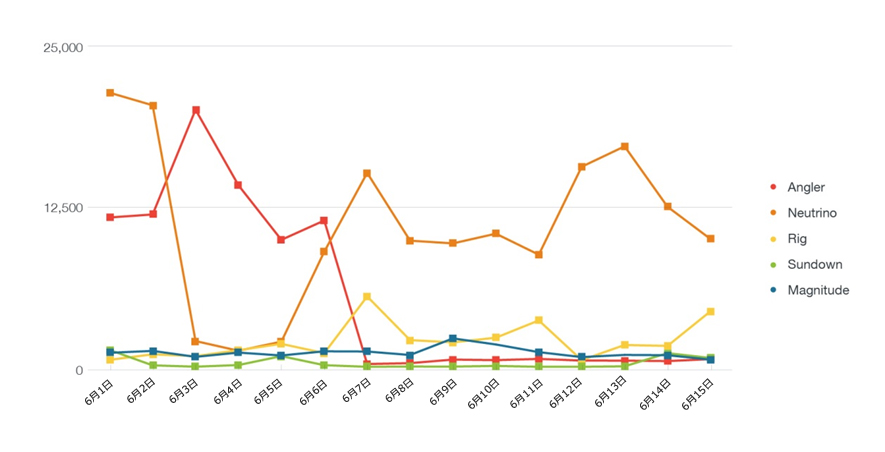

弊社は、Angler EK の活動の大幅な減少に伴い、エクスプロイトキットの活動全体の大幅な減少を確認しました。Angler EK 以外のエクスプロイトキットの活動の増加も確認していますが、それらはAngler EK が抜けた穴を埋めるには及びません。どうやら Angler EK を利用していた脅威活動すべてが他のエクスプロイトキットへ鞍替えしたというわけではないようです。

図1:2016年5月15日から6月15日にかけてのエクスプロイトキットの活動

Angler EK は、ランサムウェアを感染させるためによく利用された攻撃ツールでした。Angler EK の活動の停滞がランサムウェア全体の活動に影響するでしょうか? 弊社では、「Magnitude EK」が2016年3月以降、暗号化型ランサムウェア「CERBER」を拡散するエクスプロイトキットとなり、また「Sundown EK」が5月に暗号化型ランサムウェア「Locky」の拡散に利用されているのを確認しました。また、2015年に「Rig EK」が暗号化型ランサムウェア「CryptoWall」と「CRYPTESLA(別名:TeslaCrypt)」を拡散しているのも確認しました。どのエクスプロイトキットを利用するかの選択肢から Angler EK が消えた今、かつては Angler EK を利用していた「CryptXXX」は、「Neutrino EK」に移行しているのも確認しています。拡散手法では Angler EK の次に効果的な上述のエクスプロイトキット、Rig EK と Sundown EK を利用する新しいランサムウェアファミリも出現しています。

■ 他のエクスプロイトキット

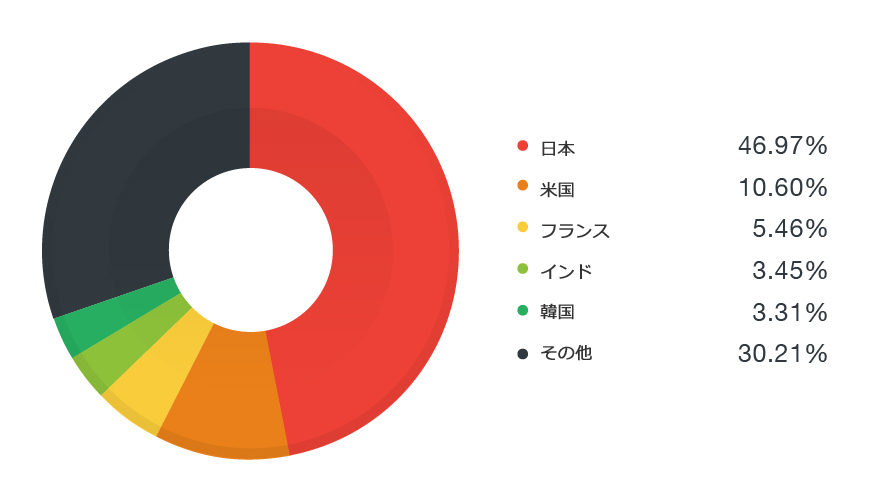

エクスプロイトキット Rig EK は、「Hacking Team」の事例で漏えいしたゼロデイ脆弱性や Adobe Flash Player の脆弱性などを利用します。約40カ国に影響を与えたことで知られ、中でも主に日本を標的にしていた、最近の「malvertisement(不正広告)」キャンペーンの影にはいつも Rig EK が存在していました。

図2:2016年6月1日から16日の間に Rig EK が検出された国分布

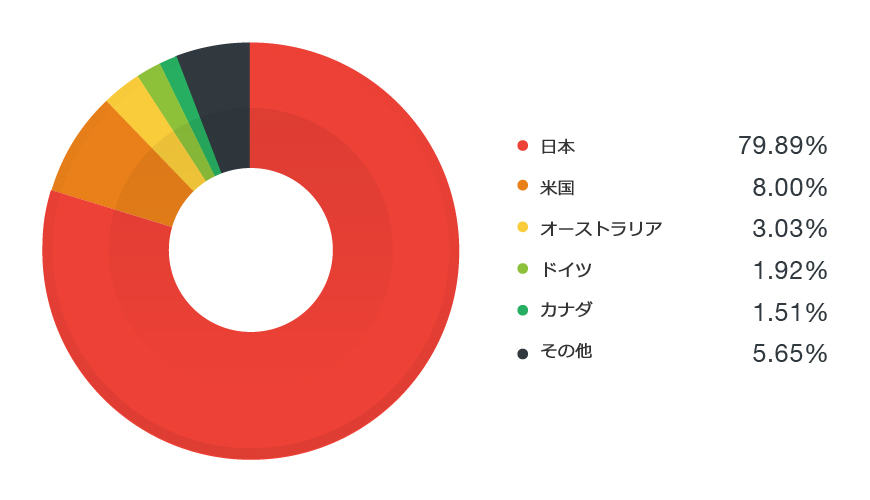

一方、Sundown EK は Adobe Flash Player に存在する解放済みメモリ使用 (use-after-free) の脆弱性を利用します。Rig EK と同様に Sundown EK も日本を頻繁に狙っています。Sundown EK の攻撃は、いつもランサムウェアを拡散するわけではないことに注意してください。

図3:2016年6月1日から16日の間に Sundown EK が検出された国分布

■ 新しいランサムウェアが利用するエクスプロイトキット

Rig EK は、最近では、「RANSOM_GOOPIC.A」として検出される新しいランサムウェアの拡散活動に利用されていました。500米ドル(約5万円)の身代金を要求するこのランサムウェアが表示する脅迫文などは、洗練されたインターフェイスが利用されています。

図4:「RANSOM_GOOPIC.A」のインターフェイス

「RANSOM_GOOPIC.A」のもう1つの変わった特徴は、復号鍵を削除する前に、長期間の身代金支払期限を被害者に与えることです。従来のランサムウェアは、大抵24時間から72時間の猶予を与えるのが普通でした。長時間の猶予が特徴であった「CryptXXX」のようなものでさえ最大90時間程でしたが、このランサムウェアは200時間以上の猶予を与えます。

図5:支払期限まで200時間以上

Sundown EK は、一方、「CryptoShocker 」(クリプトショッカー、「RANSOM_CRYPSHOCKER.A」として検出)を拡散します。しかし、名前ほど「ショック」を与える暗号化型ランサムウェアではありません。200米ドル(約2万円)をユーザに要求するこのランサムウェアは、ビットコイン取引所のロゴまで用意して宣伝しています。

図7:ランサムウェア「CryptoShocker 」の脅迫状

■ トレンドマイクロの対策

エクスプロイトキットは、脆弱性を利用して攻撃を仕掛けます。そのため、こうしたエクスプロイトキットの被害に遭わないためにも、インストールしているソフトウェアおよびオペレーションシステム(OS)を最新の状態にしてください。また、不正な Webサイトへ誘導される恐れのある、未知の送信元からのリンクをクリックしないでください。

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、暗号化型ランサムウェアによる被害を最小にするための対策を提供します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」およびWebゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、進入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」は、不正なファイルやスパムメールを検出し、関連する不正なURLをブロックすることによって、強固な保護を提供します。

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

- 法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

- 個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

この脅威に関連するハッシュ値:

- d6bbf02ec922ba035d863ec813221f15ab4c2bfb – 「Ransom_GOOPIC.A」として検出

- 02126b0f507d38b03624599e782931e43c5e7141 – 「Ransom_CrypShocker.A」として検出

※協力執筆者:Jaaziel Carlos

参考記事:

- 「After Angler: Shift in Exploit Kit Landscape and New Crypto-Ransomware Activity」

by Joseph C Chen(Fraud Researcher)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)