スパムメールのホットスポットはどこにあるのでしょうか。トレンドマイクロでは、スパムメールに関し詳細な調査を実施しています。その研究成果の一つが「スパムマップ」です。スパムメールの配信元となっている国や地域をホームページで情報公開しています。

* 2008年9月よりスパムマップをリニューアルいたしました。新しいURLは「http://itw.trendmicro.com/malware_spam_map.php」になります。

■集計対象期間:2008年3月1日~2008年3月31日

|

順位 |

国名 |

世界に占める |

先月割合 |

先月 |

先月 |

|

【1位】 |

アメリカ |

14.33% |

14.37% |

【1位】 |

→ |

|

【2位】 |

ロシア |

7.92% |

8.01% |

【2位】 |

→ |

|

【3位】 |

ブラジル |

5.55% |

5.66% |

【3位】 |

→ |

|

【4位】 |

イタリア |

5.70% |

5.42% |

【4位】 |

→ |

|

【5位】 |

ポーランド |

5.32% |

-.–% |

【9位】 |

↑ |

3月度は、上位5カ国からのスパムメールの発信量が全流通量の約38.8%を占めています。

上記の5カ国に、6位にフランス(先月【7位】)、7位に中国(先月【11位】)、8位にイギリス(先月【5位】)、9位にトルコ(先月【7位】)、10位にスペイン(先月【8位】)、が続いています。

1、2月度と同様に、ワースト1のアメリカをワースト2のロシアが追い続ける構図が続きました。

今月は5位以下のランキングに大きな変動が見られます。2月【9位】のポーランドは4ステップアップの【5位】に。2月【11位】の中国も同じく4ステップアップの【7位】にランキングされています。

依然と上位2カ国からの発信量は高いものの、急激な増加が見られる発信国についても、その警戒を強めていく必要があるといえます。

|

|

なお、10位以下の場合、スパム配信率のデータプロットは行われていません。 |

■2008年3月度のスパムメールハイライト 目次

ここでは、2008年3月にTrendLabsにて確認したスパムメールの事例をご紹介します。

■捏造ニュースを報じるスパムメールでトロイの木馬に誘導

2008年3月1日に確認されたのが、「カストロ国家評議会議長重態」捏造ニュースで好奇心を煽り、ウイルス感染サイトへ誘導するスパムメールでした。

キューバの最高指導者フィデル・カストロ(Fidel Castro)国家評議会議長(81)は2月19日、党機関紙グランマ(Granma)のウェブサイトを通じ、国家元首に当たる議長職と軍最高司令官を退く意向を表明しました。

約半世紀続いた「カストロ時代」の幕がウェブサイトを通じて閉じられたことに、あらゆる情報の伝達がアナログからデジタルに移行していることを改めて感じました。

この発表以前に、カストロ氏はすでに健康上の問題から議長職を暫定委譲していました。このため、その引退に当たってはさまざまな憶測も報じられています。

確認されたスパムメールはその憶測に便乗し、情報を捏造したものでした。メールの件名にはスペイン語で「Mala noticia(日本語訳:訃報)」と書かれています。

|

|

|

悪意あるユーザはトロイの木馬「TROJ_AGENT.FRV」を設置したウェブサイトへ誘導するために、安置されているカストロ氏の側でベネズエラのチャベス大統領が嘆くビデオがあると、URLのクリックを促しています。

捏造ニュースを報じるスパムメールによるウイルス感染サイトへの誘導攻撃は続きました。

2008年3月7日に確認されたのが、3月1日に発生したコロンビア空軍が左翼ゲリラ「コロンビア革命軍(Revolutionary Armed Forces of Colombia、FARC)」の潜伏場所を空爆し、FARCナンバー2のラウル・レジェス(Raul Reyes)司令官を殺害した事件に便乗するスパムメールでした。

|

|

|

スパムメールは、コロンビアの新聞紙であるエル・ティエンポ(EL TIEMPO)紙からの情報であるかのように装い、ウイルス感染サイトへ誘導しています。情報を信頼し、そのリンクをクリックした場合には、「TROJ_AGENT.LAM」のダウンロードが行われ、ウイルス感染症状が発症することになります。

いずれの事例もその手口は先月の「「月食ビデオ」の案内で知的好奇心を煽る」と同様です。また、情報の信憑性を高めるため、実際の事件背景を詳しく分析し、一見すると掲載情報の真偽について判定することが困難な作りとなっています。

悪意あるユーザが、手間をかけ、捏造ニュースをウイルス感染サイトへの誘導材料として利用する背景には、ユーザの動向変化を敏感に捉えた結果であると推測されます。この種の誘導手法の成功率の高さを裏付ける調査結果も発表されています。

米インターネットマーケティング調査会社のヒットワイズ社(Hitwise)は、時事問題について知りたいときアメリカ人が訪れる主なインターネットサイトが検索エンジン、ビデオ共有サイト、そしてゴシップサイトであるとの調査結果を発表しています。

また、米Pew Internet & American Life Projectは、新聞やTVといった既存メディアよりも、インターネットを主要なニュースソースとして、チェックしているユーザが増えているとの調査結果を発表しています。

これら調査結果から、ユーザは既存メディアとは異なる角度の情報を求めており、その結果、ユーザ参加型のニュースサイトなどに期待が高まっていることが推測できます。

ユーザ参加型ニュースサイトはユーザの期待に応える一方で、真偽が十分に検証されていない情報や、時にはウイルス誘導サイトのように危険を伴う情報が公開されていることがあります。

こうした危険性を理解したうえで、新しいメディアの利用を検討していく必要があるといえそうです。

* 参考情報1. TrendLabs Malware Blog「Cuba’s Castro: Critical Condition to Concocted Casualty」

* 参考情報2. GRANMA「Mensaje del Comandante en Jefe」

* 参考情報3. TrendLabs Malware Blog「FARC Leader Killing Leads to Farce Email Messages」

* 参考情報4. Hitwise「News and Media Traffic to Video Sites Up 196 Percent」(2007年5月1日付け)

* 参考情報5. Pew Internet & American Life Project「For many home broadband users, the internet is a primary news source:PDF」(2006年3月22日付け)

■罪悪感、恥じらいを嘲笑う「偽セキュリティ対策ソフト」

2008年3月6日に確認されたのが、「アダルト画像」で好奇心を煽り、ウイルス感染サイトへ誘導するスパムメールでした。

インターネットの安全な利用方法に関する教育を受けた方は、一度は聞いたことがあるのではないでしょうか。「疑わしいサイト」へアクセスをしない。

では、「疑わしいサイト」とは何でしょうか。その代表例としてアダルトサイトを挙げる人が多いのではないでしょうか。

アダルトサイト、すなわち有害疑いサイトであることを理解しているにも関わらず、欲望に駆られてリンクをクリックする。そんなユーザの心理を逆手にとったのが今回の事例でした。

確認されたスパムメールは件名に「Watch this!」と書かれ、アダルト画像が表示されています。

|

|

|

罪悪感を感じつつも、メールに従いクリックすると、空白ページが表示されます。期待はずれな結果にユーザはクリックした事実すら忘れてしまうのかも知れません。

空白ページの裏側では、すでに複雑に関連付けされた複数のウイルス感染サイトへの誘導が開始されています。ユーザはコンピュータのパフォーマンス低下からその異変に気づくかも知れません。

HTTPプロトコルでは、クライアントの要求に該当するものをサーバが見つけられなかった場合、404のHTTPステータスコードで応答します。この規則になぞらえて、空白ページもしくは404ステータスを詐称するようなページを表示させ、別のウイルス感染サイトへ誘導させる攻撃を「404 Toolkit」と呼んでいます。

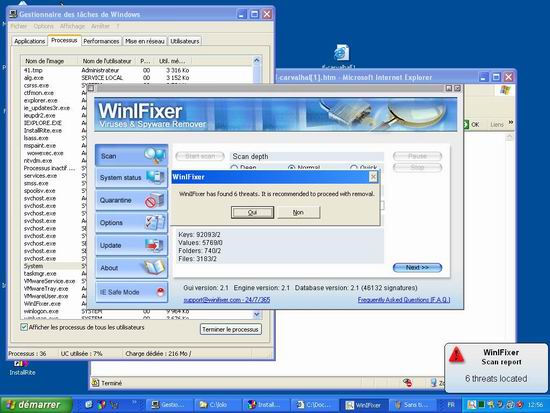

「404 Toolkit」攻撃はひそかに続きます。しばらくすると「WinIFixer:Viruses & Spyware Remover」と書かれたウインドウ画面が表示されます。罪悪感を感じつつクリックした結果が、ウイルス感染警告という事実にユーザはパニックとなるのではないでしょうか。

|

|

|

ウイルス警告を行っている「WinIFixer」はいわゆる「偽セキュリティ対策ソフト」です。「TROJ_WINFIXER.FD」として知られています。ユーザのパニック心理に付け入って、許可なくインストールを行い、押し売ろうとするソフトウェアです。

好奇心を自制するのは困難ことです。特に好奇心旺盛な子供たちに、望ましくない情報へのアクセスを禁じ、安全にコンピュータを利用してもらうことは多くの親が望んでいることかと思います。

有害サイトへのアクセスを禁じるためのツールとして「ペアレンタルコントロール」と呼ばれるツールがあります。

トレンドマイクロでは、「ウイルスバスター 2008/2007」において、URLフィルタをはじめとする機能により、その機能を実現しています。

また、近年のインターネットブラウザ機能を持つ家庭用ゲーム機の普及を受け、PLAYSTATION 3向けに「トレンドマイクロ ウェブ セキュリティ for PS3」を提供しています。

自制によるセキュリティ対策のみならず、ちょっとした出来心をツールで気づかせてあげる支援も、この種の攻撃に対する対策として、有効であるといえるのではないでしょうか。

* 参考情報1. TrendLabs Malware Blog「404 toolkit used by Vundo creators」

* 参考情報2. インターネット・セキュリティ・ナレッジ「偽セキュリティ対策ソフトで10億円稼いだ人物を摘発 韓国」(2006年3月8日付け)

* 参考情報3. インターネット・セキュリティ・ナレッジ「出回り続ける「セキュリティ対策ソフトの押し売り」に注意」(2006年1月8日付け)

* 参考情報4. インターネット・セキュリティ・ナレッジ「また登場。日本人を標的にした怪しいセキュリティ対策ソフト」(2007年9月11日付け)

* 参考情報5. インターネット・セキュリティ・ナレッジ「ウイルス対策ソフトと偽りカード番号を盗み取る手口」(2007年9月10日付け)

* 参考情報6. インターネット・セキュリティ・ナレッジ「2007年版“偽セキュリティ対策ソフト”が登場」(2007年5月25日付け)

* 参考情報7. セキュリティ関連ニュース – ウイルスニュース「ニセのセキュリティ警告を表示し不必要なソフトウェアを購入させる手口にご注意」(2006年10月11日付け)

* 参考情報8. セキュリティ関連ニュース – ウイルスニュース「ニセのセキュリティ警告を表示し不必要なソフトウェアを購入させる手口にご注意」(2006年10月11日付け)

* 参考情報9. 製品Q&A:2062508「ウイルスバスター2008:「URLフィルタ」機能を有効/無効にするには」

* 参考情報10. 製品Q&A:2060274「ウイルスバスター2007:「URLフィルタ」機能を有効/無効にするには」

* 参考情報11. 「トレンドマイクロ ウェブ セキュリティ for PS3(R)」

* 参考情報12. TrendLabs Malware Blog「The NoName Pack」

■スパムメールにて北京五輪関連のExcelファイルを装ったウイルスを拡散

2008年3月9日に確認されたのが、北京オリンピック関連の情報と偽った、脆弱性を含むExcelファイルが添付されたスパムメールでした。

メールにはExcelファイルが添付され、ファイル名には「OLYMPIC.XLS」あるいは「SCHEDULE.XLS」と命名されていました。しかし、その実態はMicrosoft Excelの脆弱性「CVE-2008-0081」を悪用したウイルス「TROJ_MDROP.AH」です。

「TROJ_MDROP.AH」であるExcelファイルは、開くと同時に発症します。脆弱性を悪用することで、悪質化したウイルスをダウンロードするウイルス(ダウンローダー)の生成が行われます。

同時に隠蔽工作のため、無害なExcelファイルの生成が行われます。無害のExcelファイルは2008年に北京で開催されるオリンピックの情報やスケジュール表のようなものでした。

無害なExcelファイルを表示させている背面では、ダウンローダーによって、悪質化されたウイルスのダウンロードが行われます。悪質化したウイルスは悪意あるユーザの本来の意図である、機密情報取得活動を行い、悪意あるユーザに情報の送付を行います。

|

|

|

悪用された脆弱性は、2008年1月にマイクロソフト社よりセキュリティアドバイザリが公開され、攻撃が確認された当時、セキュリティ更新プログラムのリリースがされていない状態でした(注:現在は、2008年3月12日公開のセキュリティ更新プログラム:MS08-014により、脆弱性は解消されています)。

このため、セキュリティ更新プログラムが提供されていなくとも、被害に遭わないような、基本に立ち返った対策がこの種の攻撃に対する対策として有効といえそうです。具体的には次の項目が挙げられます。

- 総合セキュリティソフトの利用とアップデートによる最新状態の維持

- OSのみならず、アプリケーションの脆弱性に対する速やかな修正

- 不審なファイルは開かない

- データ実行防止(DEP:Data Execute Prevention)機能の利用検討

* 参考情報1. TrendLabs Malware Blog「Olympic Fans May Fall for Unpatched MS Excel Vuln」

* 参考情報2. Trend Micro Security Blog「トロイの木馬が埋め込まれたMicrosoft Wordファイルによるターゲット攻撃」

* 参考情報3. マイクロソフト セキュリティ アドバイザリ(947563)「Microsoft Excel の脆弱性により、リモートでコードが実行される」

* 参考情報4. マイクロソフト セキュリティ情報 MS08-014「Microsoft Excel の脆弱性により、リモートでコードが実行される (949029)」

* 参考情報5. JVN iPedia:JVNDB-2008-001031「Microsoft Excel におけるメモリ破壊の脆弱性」

■無料スクリーンセーバ配布と偽り、ワーム配布を行うサイトの広告スパムメール

2008年3月11日に確認されたのが、無料スクリーンセーバ配布と偽り、ワーム配布を行うサイトの広告スパムメールでした。

コンピュータの利用において、手軽に個性を楽しむ手段として、壁紙やスクリーンセーバの変更を楽しんでいる方が多いのではないでしょうか。今回確認されたスパムメールはそんなユーザの楽しみを奪うものです。

メールには「3Dスクリーンセーバを無料でダウンロードできる」と書かれています。こうした3Dスクリーンセーバの多くは通常、有償販売されています。このため、ユーザにとって魅力的に映る記載です。

メール中のリンクをクリックすると「3D screensavers」というWebサイトに誘導されます。見た目の凝ったサイトの作りからは、その危険性を判断することは困難かと思われます。

|

|

|

信頼できるサイトであるとの誤った判断の元、公開されているスクリーンセーバをダウンロードすると、それは拡散機能をもつ凶悪なウイルス「WORM_SOCKS.D」です。

Webオーサリングツールやコンテンツマネージメントシステム、ブログシステム等の進化により、短時間で見た目上、信頼のおけるサイトを構築することが容易になりました。

このため、サイトのデザインを信頼性の判断材料として採用することは危険であるといえます。トレンドマイクロが採用するウェブサイトの安全性評価基準「Webレピュテーション技術」では、サーバの登録年月日や安定性などの評価基準に基づき、接続先の安定性を評価しています。

その技術は「Trendプロテクト」をはじめとする製品で利用することができます。十分なセキュリティ対策を施したコンピュータにて、デジタル情報の利用を楽しんでください。

* 参考情報1. TrendLabs Malware Blog「Screensaver Equals Worm」

* 参考情報2. トレンドマイクロのウイルス解析/防御技術「Webレピュテーション」

* 参考情報3. トレンド フレックス セキュリティ「Trend プロテクト」

■「the King of Spam」が消えても減ることのないスパムメール

2008年3月14日、当局から「the King of Spam」と呼ばれ、米国シアトルの連邦地裁に詐欺、電子メール詐欺、脱税の3つの罪で刑事告訴されていたロバート・アラン・ソロウェイ(Robert Alan Soloway)被告(28)が司法取り引きに応じ、罪を認めました。

これにより、同被告には、最長で26年の禁固刑、最大で6万2500ドルの罰金を科される可能性があります。

フランス通信社AFPは、ソロウェイ被告の人物像が「ぜいたくな生活をしている詐欺師」であったことを報じています。そんな被告も米国司法省によって、2007年5月30日に35におよぶさまざまな容疑により逮捕され、今回の有罪確定に至っています。

先月も日本国内における、「22億通もの迷惑メールを送信した男性を逮捕」の話題を紹介させていただきました。正当なメールユーザの一人として、スパムメール配信行為に対する取締り強化は大変喜ばしいことといえます。

米国においては、2003年12月にスパム規制法:CAN-SPAMが制定されています。その後、多くのスパム配信組織が摘発されてきました。今回の「the King of Spam」の有罪確定が、他の違法活動を行っている組織に対して、警告となることが望まれます。

しかし、連邦地方検事補のKathryn Warma氏が「We’ve only just begun.」とコメントしているとおり、解決すべき問題はまだ多いといえます。

「TrendTracker」の調べによれば、今現在もメールに占めるスパムメールの割合は95%です。

ソロウェイ被告がそうであったように、これらスパムメールの多くはボットネットから配信されています。

トレンドマイクロでは、サイバークリーンセンター(CCC)への技術協力などを通じて、ボット駆除しスパムメール削減に向けたさまざまな社会活動を進めていきます。

* 参考情報1. TrendLabs Malware Blog「King Soloway Sings Guilty」

* 参考情報2. AFPBB News「「スパムキング」こと迷惑メール大量送信犯が逮捕」(2006年6月20日付け)

* 参考情報3. UNITED STATES ATTORNEY’S OFFICE「Man Sold Spamming Software and Spamming Services Impacting Millions of Computers」(2007年5月30日付け)

* 参考情報4. トレンドマイクロの社会活動「サイバークリーンセンター(CCC)への技術協力」

■スパムメールにて受取人のスケジュールを予約

2008年3月18日に確認されたのが、「ナイジェリア資金詐欺(ナイジェリア刑法419条に抵触する犯罪(詐欺)を指すことから通称「419事件」と呼ばれる)」に関するスパムメールでした。

悪意あるユーザはユーザを巧みに騙して個人情報を漏洩させるべく、新しい試みを実行しています。今回確認された攻撃は、Googleカレンダーの招待状機能を悪用したものでした。

招待状メールは、大統領特別補佐官と名乗る人物が、「資金洗浄:マネーロンダリング」に手を貸すよう話を持ちかけ、口座番号をはじめとする個人情報を騙し取ろうとするものです。

|

|

|

「ナイジェリア資金詐欺」自体は非常に古典的なものであり、国際的詐欺事件の典型として、外務省や日本貿易振興機構が注意喚起を行っています。

時代の変化とともに、暗躍の場がアナログからデジタルに移っているようです。

こうした詐欺に対する対策はいつの時代も「それが事実かどうか確認する」ことに変わりありません。

* 参考情報1. TrendLabs Malware Blog「New Spam Twist: Meeting Invitation Spam」

* 参考情報2. 日本貿易振興機構「国際的詐欺事件について(注意喚起)」

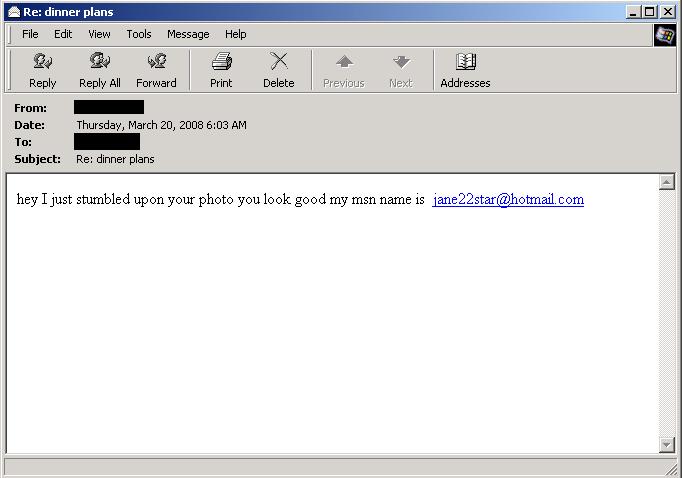

■オンラインデートサービスに関するスパムメール

2008年3月20日に確認されたのが、オンラインデート(出会い系)に関するスパムメールでした。

短い誘い文句でディナーデートに誘いだしています。

|

|

|

アダルト分類に種別されるオンラインデートスパムは一向に衰える気配はありません。その勢いはバレンタインデーが終わった今もなお続いています。

米調査会社のジュピターリサーチ社(JupiterResearch)は、アメリカ国内におけるオンラインデートビジネスは、2007年の9億ドルから2012年までには19億ドルまでに増加するとの予測を発表しています。

ソーシャルネットワーキングサービスなど新たな競合の参入もあいまって、覇権を握ろうとするサービス事業者により、今後もオンラインデートビジネスに関するスパムメールの増加が予測されます。

* 参考情報1. JupiterResearch「JupiterResearch Sees Steady Growth for Online Personals, Despite Explosion of Social Networking」(2008年2月11日付け)

■中国発、携帯電話ユーザ5億人の個人情報が掌握され配信されるスパムメール

3月15日に確認されたのが、「中国国内の携帯電話ユーザ5億人の個人情報が携帯電話各社によって掌握されている」との実態報告でした。

同日は「国際消費者権益日(Guoji Xiaofeizhe Quanyiri)」。中国国内において、消費者の権利を守るべきだとするイベントが各地で開催されている中で明るみになった被害事例です。

北京の日刊紙「京華時報」によれば、15日の中国中央電視台TV番組において、5億人以上の携帯電話ユーザの個人情報が携帯電話会社によって掌握され、ユーザ層に応じた垃圾短信(携帯電話スパムメール、以下 携帯スパム)配信が行われている実体が報道されたことを紹介しています。

コンピュータ1台あたり、毎時600通の携帯スパム配信能力を有し、1日に2億通の携帯スパムが配信されていることを併せて紹介しています。

日本国内における携帯スパム被害については、どのような印象をお持ちでしょうか。

筆者は「法整備、官民の努力、そしてユーザの自主的努力」三位一体の携帯スパム削減に向けた対策が行われている、先進国であると分析しています。

日本国内が携帯スパム対策の先進国といえる転換期となったのが、2001年5月の総務省発表であると特定しています。

ユーザの不満の声を受ける形で発表された同報告は、携帯電話各社への対策強化とユーザに対する啓蒙活動のきっかけになりました。そして、その効果は次第に発揮していくこととなります。

もちろん、いまなお、携帯スパムに強い不満を感じている人も多いかと思います。アドレス変更などの自主的努力をしているにも関わらず、携帯スパムが届くと殊更に不満が募ります。

スパム配信ビジネスは初期投資の少なさに対し、利益率が高いことが知られています。このため、我々は携帯スパム削減に当たって、引き続きの努力が必要であるといえそうです。

* 参考情報1. TrendLabs Malware Blog「Spam Goes More and More Mobile」

* 参考情報2. TrendLabs Malware Blog「The Case of the Chinese Massive Text Spam」

* 参考情報3. 京华时报·京华网「分众传媒日发数亿垃圾短信」(2008年3月16日付け)

* 参考情報4. 総務省「携帯電話等における迷惑メール対策報告書」(2001年5月25日付け)

■Googleの広告サービス「AdWords」を詐称したスパムメール

2008年3月25日に確認されたのが、米グーグルの広告配信サービス「アドワーズ(AdWords)」を詐称し、AdWordsユーザのログインパスワードを盗もうとするスパムメールでした。

確認されたスパムメールは件名に「Please Update Your Billing Information(請求先情報を更新してください)」と書かれ、本文中には請求先情報を更新しないと、AdWordsを利用できなくなるといった内容が書かれていました。

文中には正当なURL「https://adwords.google.com」が記載されているものの、実際にはHTMLメールを使ったリンク偽装(リンクの表示と実際のリンク先アドレスを別のものにする手口)が行われていました。

また、リンク偽装の見破りを困難にするため、以下のようにサブドメインに正当なアドレス「adwords.google.com.」を採用する偽装工作が確認されています。

|

リンク偽装の内容http://adwords.google.com.{BLOCKED}.cn/select/Login/ |

偽サイトへのURLとは気づかず、アクセスを行うと英語版のAdWordsログインページに似せたページに転送されます。信頼性を高めるため、一部の画像は正規サイトから転送されていることも確認されています。

|

|

(偽サイトへのアクセスは4月8日 9:00現在不能) |

このように、そのデザインから偽装メールであることを特定することは困難です。しかし、メールの本文とくにパーソナライゼーション(個人を特定していない「今回の事例では:Dear Google AdWords Customer!」)の有無を確認することで、メールの信憑性を判断することができます。

また、個人情報を要求するようなメールに対しては、たとえ信頼できる内容であっても、本文のリンクをクリックするのではなく、ユーザから正規サイトへアクセスし、メールで連絡された事実があるかどうか確認することが有効です。

このような自衛策をとることで、被害の軽減を行うことが可能です。

* 参考情報1. TrendLabs Malware Blog「BadWords From Bogus AdWords」

■オンライン決済サービスを繰り返し標的とするスパムメール

2008年3月3日、3月31日に確認されたのが、オンライン決済サービス「ペイパル(PayPal)」を詐称し、PayPalユーザの個人情報を盗もうとするスパムメールでした。

PayPal社を標的とした攻撃が続いています。PayPal社の提供する主なサービスは、電子メールを使った個人や企業対する送金(オンライン決済サービス)です。その利便性、信頼性の高さから多くのユーザを抱えています。

悪意あるユーザはその信頼を逆手にとって、油断したユーザから不正に個人情報を盗もうと企てています。

3月3日の攻撃においては、偽メールを不特定多数に配信し、偽サイトへ誘導する典型的な手口が確認されています。しかし、標的としている個人情報に絞込みをかけている点に新規性が見られます。

PayPalユーザを標的とした攻撃では、誘導した偽ログインページでユーザIDとパスワードを不正搾取する事例が多いことが、これまでの調査において確認されています。偽ログインページにて、正当なログイン情報が入力されたことを確認するため、バックグラウンドで正規のPayPal社のウェブサイトへログインを試みる偽サイト構築キットの流通も確認されています。

今回確認された事例においては、このような検証フローの組み込みは確認されていません。ただし、ログイン情報入力後に求める、クレジットカード番号について、その有効性の検証が行われていることを確認しています。

無効なクレジットカード情報が入力された場合、「Card Number is not valid.」の警告メッセージとともに、先に進めないようにするフローが組み込まれていました。

|

|

無効なクレジットカード情報を入力した場合の警告メッセージ |

これは、より金銭価値の高い情報に絞込みを行うことで、攻撃の効率性を高めているものと推測されます。

続いて3月31日の攻撃においては、PayPalアカウントそのものが標的となっています。偽メールに添付したHTMLファイルを使って、個人情報に不正に搾取している点に新規性が見られます。

偽メールには、リンクは書かれておらず、偽サイトへの誘導を行っていません。

偽メールの指示に従ってHTMLファイルを開くと、セキュリティ対策文書が表示されます。「セキュリティ対策の詳細を知りたい場合には、今すぐログインしてください」との警告文とともに、メールアドレスとパスワードの入力フォームが用意されています。

この入力フォームに情報を記載し、送信を行った場合には、悪意あるユーザに個人情報が渡ることとなります。

|

|

|

今回確認されたPayPalユーザに対する攻撃事例においては、いずれともメール本文におけるパーソナライゼーションが行われていません。先の「Googleの広告サービス「AdWords」を詐称したスパムメール」攻撃事例と同様に、自衛策をとることで、被害の軽減を行うことが可能です。

* 参考情報1. TrendLabs Malware Blog「Pay-Me-Pal Strikes Anew」

* 参考情報2. TrendLabs Malware Blog「PayPal Phishing Site Arrives as Attachment」

スパムメールはウイルス感染のリスクやフィッシング被害に遭うリスクを高めるだけでなく、正当なメールとの仕分け作業によりユーザへ負担を与えたり、組織のネットワーク資源の圧迫、さらには不要なメールによりディスク容量が占有されるなど、大きな問題となっているのはご承知の通りです。

トレンドマイクロでは、クライアント環境での「スパム対策エンジン」(コンテンツフィルタリング)によるスパム対策のみならず、ゲートウェイでの4階層によるスパム対策を推奨しています。

- IP Profiler:メールアドレス収集攻撃(DHA:Directory Harvesting Attack)が確認されると、送信元サーバからの通信をブロックし、メールアドレスの流出を阻止する。

- IPレピュテーション:メールサーバの入口で送信元IPアドレスの信頼性を判断、スパムメールと認識したものは自動的にブロックする。

- IP Profiler:特定の企業や組織を狙うスピア型攻撃が確認されると、送信元サーバからの接続を自動的にブロックする。

- スパム検索エンジン:ヒューリスティックとパターンマッチングの技術を組み合わせて検出・隔離する

トレンドマイクロでは、引き続きスパムメール対策のソリューションを提供してまいります。

●メッセージングソリューション

企業のメールやグループウェアを保護します。

●ゲートウェイ対策

外部からの侵入や内部からの漏えいをインターネットの入り口で防ぐソリューションです。