昨年末から電子メールによる不正プログラム拡散の攻撃が激化していますが、トレンドマイクロではまた新たなマルウェアスパムキャンペーンを確認しました。2016年4月6日以降、「あなたは新しい請求書############を持っています」(「#」は数字)という日本語件名で、ランサムウェアを拡散させるマルウェアスパムが確認されており、トレンドマイクロでは、4月6日の1日間だけで同種のマルウェアスパムを1万6000通以上検出しました。

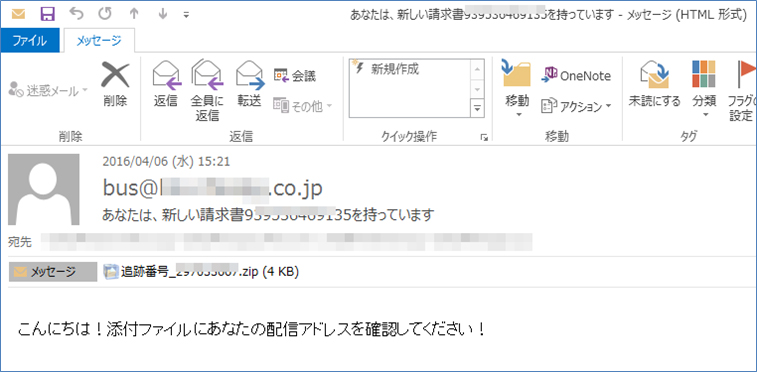

図1: 確認されているマルウェアスパムの例1

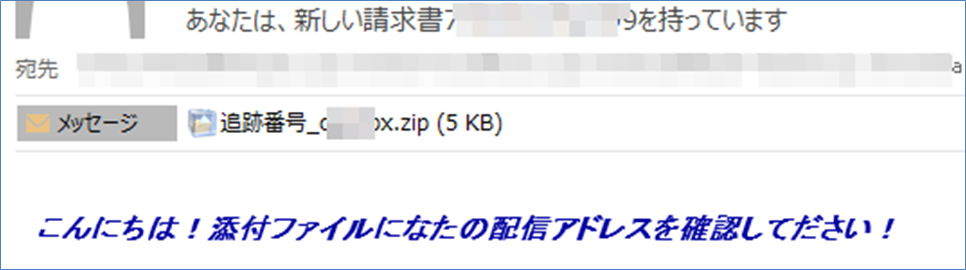

図2: 確認されているマルウェアスパムの例2 本文で脱字が見られる

マルウェアスパムの件名、本文、添付ファイルはすべて日本語であり、送信者情報も複数の実在日本企業のアドレスが詐称されていることを確認しています。これまでランサムウェアを拡散するメールは英語で「invoice」(請求書)などの件名や本文を偽装するものが中心でした。そのため、不特定多数を狙う世界的なマルウェアスパムキャンペーンが日本にも流入しているものと見られてきましたが、今回の攻撃は日本語を使用していることから特に日本国内のインターネット利用者を対象としているものと言えます。このような日本語マルウェアスパムによる攻撃は、サイバー犯罪者がより明確な攻撃対象として日本を認識していることの現れであり、国内のインターネット利用者は今後一層の注意が必要となるでしょう。

このマルウェアスパムには ZIP圧縮ファイルが添付されていますが、その内容には2種類あることが確認されています。1種類はスクリプトファイル(拡張子.js)、もう1種はスクリーンセーバーを意味する.scr拡張子の実行型プログラムファイルです。どちらも実行されるとダウンローダ型の不正活動を行い、最終的にランサムウェア「Ransom_CRYPSHED」が感染します。

図3: 今回のマルウェアスパムで確認された2種の添付ファイルのうち.JSファイルの例

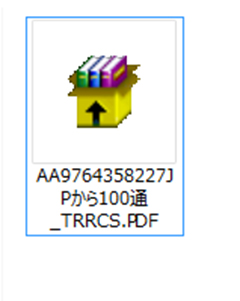

図4: 今回のマルウェアスパムで確認された2種の添付ファイルうち.SCRファイルの例

RLOコードの挿入により見た目の拡張子は.PDFに見えるが実際の拡張子は.SCR

これら、ZIPファイル内の不正プログラムのファイル名には「JAPANPOST」、「JP」といった文字列が入っており、昨年12月や今年2月に大量の拡散が確認された日本郵政を騙るマルウェアスパムとの関連を想起させるものとなっています。特に.SCRファイルの方は「から100通」というファイル名の文字列や RLO(Right-to-Left Override)による拡張子詐称も含め、以前の事例とほぼ同じ手口であると言えます。以前の事例と異なるところとしては、最終的に感染する不正プログラムは以前の事例ではネットバンキングを狙う「ROVNIX」でしたが、今回はランサムウェア「Ransom_CRYPSHED」であるとことです。これは、単純にスパムメール業者へマルウェアスパムの送信を依頼したサイバー犯罪者が異なることを意味しているのかもしれません。もしくは、この攻撃の裏にいるサイバー犯罪者自身がより手早く金銭を稼げる手法としてオンライン銀行詐欺ツールよりもランサムウェアを選択したことを意味しているのかもしれません。

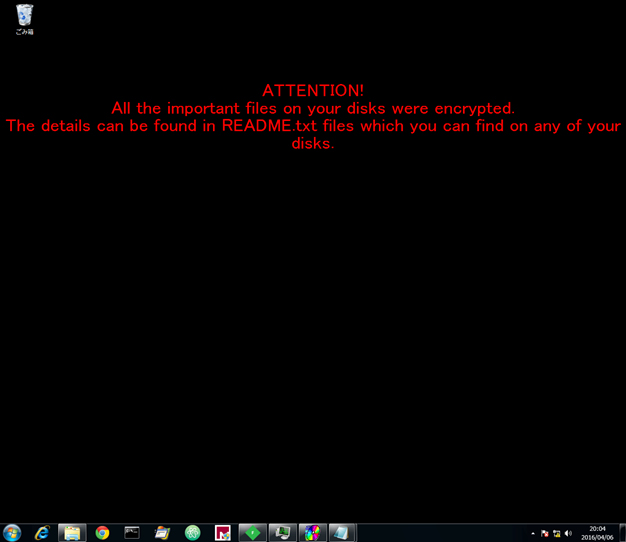

図5: 「Ransom_CRYPSHED」の身代金要求画面例

メールは全面的に日本語だが、ランサムウェア自体の表示は英語のみ

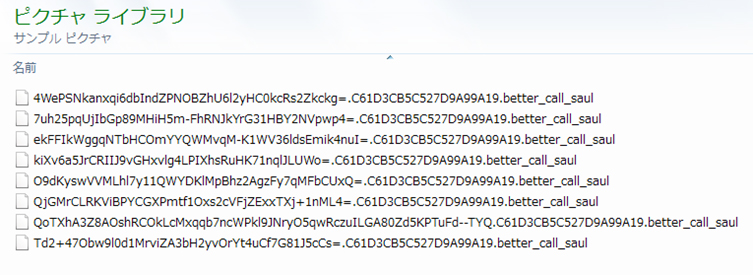

図6: 「Ransom_CRYPSHED」に暗号化されたファイルの例

拡張子がすべて「.better_call_saul」となっている

■ 被害に遭わないためには

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにも定期的なデータのバックアップが重要です。バックアップの際には3-2-1ルールを意識してください。3つ以上のバックアップコピーを、可能なら2つの異なる書式で用意し、そのうちの1つをネットワークから隔離された場所に保管してください。

ランサムウェアなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この2つの経路での侵入を検知する対策製品の導入も重要です。

今回のマルウェアスパムの事例でもそうであるように、添付ファイルを安全なものであるかのように受信者に錯覚させるクリックさせる手口が常套化しています。このような手口を認識することで、アイコンやファイル名などの条件から不審な添付ファイルに気づき、ひいては不正プログラムの感染を防ぐことができます。受信者を騙す手口は常に変化していきますので最新の攻撃手口を入手し、安易に添付ファイルを開かないよう注意してください。

このようなマルウェアスパムの攻撃は、1回の攻撃では長くても数日のうちにメールの拡散が終了し、またインターバルを置いて異なる内容のメールが送信されることを繰り返しています。常に変化していく件名や本文のみに着目したメールフィルタリングでの対策は効果が薄い場合もあるため、添付ファイルに着目し、実行可能形式ファイルやスクリプトファイルなど、攻撃に利用されやすいファイル形式の条件でフィルタリングする手法が有効です。

■ トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「ファイルレピュテーション(FRS)」技術により「CRYPSHED」「CRYPTOLDESH」などのファミリー名で検出します。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。今回の「Ransom_CRYPSHED」では既存の挙動監視により検知できたことを確認しています。

今回の攻撃で確認されたマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。また、添付ファイルについては「FRS」での検出の他、サンドボックス技術による動的解析により侵入時点で検出未対応のランサムウェアであっても警告し、ブロックすることが可能です。「InterScan Messaging Security as a Service」、「Cloud Edge」などのメール対策製品では特にERS技術とFRS技術により危険な電子メールの着信をブロックします。また、「Deep Discovery E-mail Inspector」では特にサンドボックス技術により危険な電子メールの着信をブロックします。

今回の攻撃で確認された不正プログラムがアクセスする不正サイトについては、「Webレピュテーション(WRS)」技術でアクセスをブロックしています。暗号化型ランサムウェアの行う、データ暗号化前に不正サイトへアクセスする動きをWRS技術でブロックすることにより、データ暗号化被害の発生を抑えられます。「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品ではWRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でもWRS技術により端末からの不正サイトへのアクセスをブロックします。

また、ランサムウェアがネットワーク共有上のファイルを暗号化する活動は、長時間にわたることが多くなっています。ランサムウェアのネットワーク内への侵入を早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery E-mail Inspector」ではネットワーク内に侵入したランサムウェアの通信を検知し、感染端末の存在を早期に警告します。

※調査協力:東 結香(Regional Trend Labs)、原 弘明(Regional Trend Labs)