今やサイバー犯罪は、専門的知識を備えた効率的な集団により急成長する「21世紀の犯罪事業」とさえ言えます。今日、サイバー犯罪関連のニュースヘッドラインは、ほとんどが巨大なサイバー攻撃集団による大規模な情報漏えい事例に関するものです。一方、単独犯によるサイバー犯罪者も、何も知らない個人ユーザや企業に甚大な被害を及ぼしています。こうした状況は、サイバー犯罪者があらゆる形態と規模でインターネットのいたるところに潜み、新たな被害を目論んでいる現実を浮き彫りにしています。

本稿では特に単独犯のサイバー犯罪者の実状を明らかにするため、カナダを拠点にしている人物の活動を取り上げます。トレンドマイクロは、この人物に関して調査し、カナダの法執行機関に報告しています。この人物は、サイバー犯罪やハッキングのさまざまなフォーラムで、「ksensei21」や 「frapstar」、 「badbullz」 といったハンドル名を使用しています。本稿では特に「Frapstar」として取り上げます。闇のオンライン犯罪アンダーグラウンドでのこういった単独犯は、いわば「活動範囲を広げて進化したこそ泥」のようなものでしょうか。

■単独のサイバー犯罪者と組織されたサイバー犯罪者集団

オンラインの闇市場は、各種サービスに応じた複数のレベルが存在します。「閉じられたポータルサイト」のような場合、サイバー犯罪者がそこで活動資格を得るためには、長い事前審査が必要になります。一方、「開かれたポータルサイト」は、誰もが参加できるようなフォーラムで、サイバー犯罪者がこうした場所へ参加するのは比較的容易です。

もちろん、入手可能な製品や専門知識も各レベルによって異なっています。例えば、「閉じられたポータルサイト」の場合、高度な機能を備えた不正プログラムやエクスプロイトキットなどが入手可能です。一方、「開かれたポータルサイト」は、あらゆる種類の小規模サイバー犯罪関連の製品や知識が入手できる好奇に満ちた場所でもあり、主にクレジットカードや社会保障番号、医療保険関連の情報などが入手可能です。

セキュリティリサーチャーによると、サイバー犯罪の 80%は「サイバー犯罪者事業」とも言える犯罪者集団によるもので、そうした「事業活動」に必要な不正なコードの開発やボットネットの制御や取引活動などは、正規の企業と同様、自前で確保しています。そして残りの20%が単独サイバー犯罪者の活動と言えます。実際、20%はかなり高い数値であり、単独サイバー犯罪者が与える被害も深刻です。弊社が4月に公開したリサーチペーパーでは、単独サイバー犯罪者が POSマルウェアを利用して、2万2千件のクレジットカード情報を窃取した事例を取り上げています。

■カナダ人の単独サイバー犯罪者「Frapstar」

この単独犯 は、「ksensei21」や「frapstar」、「badbullz」といったハンドル名を使用し、しかもこれらのハンドル名を、犯罪性の有無に関係なくインターネットのあらゆるプラットフォームで活用しています。さらに弊社は、この人物がインターネット上で大っぴらに共謀者を募集している事実も確認しています。こうした活動から、彼が単独犯でなおかつ素人であることも伺えます。弊社が追跡している多くのサイバー犯罪者は(少なくともカナダ以外では)密かに共謀者を募る方法に精通しているからです。人口の少ない国土の広いカナダのような場合、こういったケースの人物特定は比較的容易です。カナダでは、米国ほどサイバー攻撃集団が猛威を振るっておらず、この点からもこの人物が単独犯であることを説明できます。サイバー攻撃集団の場合、サイバー犯罪者たちは、地理的に近接した状態で活動を遂行するからです。

図1:Frapstar が投稿したサイバー犯罪者への「求人募集」

弊社では、この人物に関連するメールアドレスやハンドル名を手がかりにして、他のオンラインフォーラムでの彼の活動も突き止めました。別のフォーラムでの彼の投稿を確認すると、高級車の愛好家で BMW の旧モデル 540i を所有していることも分かります。この BMW関連フォーラム上からは、彼が「Chuck」とも名乗り、モントリオール在住であることも分かります。しかも、投稿でのやり取りのため、ご丁寧に自身の Gmailアドレスまで忘れずに掲載しています。

図2:BMW 540i を所有していることを述べた Frapstar のフォーラム上の投稿(クリックすると拡大します)

図3:Frapstar が氏名と所在地を述べたフォーラム上の投稿(クリックすると拡大します)

図4:Frapstar が Gmail の Eメールアドレスを述べたフォーラム上の投稿(クリックすると拡大します)

これらの情報から Frapstar の生活ぶりを垣間見ることができ、明らかに快適で贅沢な生活を満喫していることが伺えます。この人物が、サイバー犯罪活動以外に別の仕事に従事しているかは定かでありませんが、いずれにしても、サイバー犯罪活動から相当な金額を稼いでいることは確かでしょう。

■サイバー犯罪者の要求に応える仮想市場

Frapstar は、サイバー犯罪やハッキングで知られたいくつかのフォーラムでもかなり活発に活動しています。これらのフォーラムでは多数の個人情報が売られており、その多くは、クレジットカード番号や社会保障番号など、窃取された個人情報です。サイバー犯罪者は、これらのフォーラム上で在庫の不正プログラムなどをコード作成者から直接購入することも可能です。下表は、これらのフォーラム上で弊社が特定した Farpstar に関する情報の一覧です。

| ハンドル名 | フォーラム | フォーラムの種類 |

|---|---|---|

| frapstar | vendors.es | カード情報関連 |

| frapstar | proven.su | 個人情報やカード情報関連 |

| frapstar | silverspam.net | ハッキング関連 |

| badbullz | lampeduza.so | カード情報関連 |

| abadbullzvenom | damagelab.org | ロシアのハッキング関連 |

| badbullzvenom | exploit.in | ロシアのハッキング関連 |

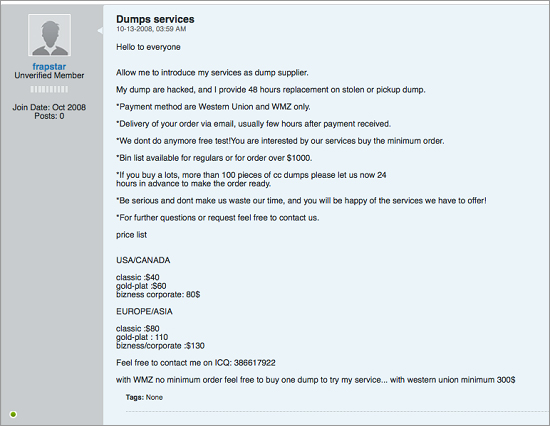

例えば、「Lampeduza」は、サイバー犯罪フォーラムとして知られており、収集されたクレジットカード情報などが売られています。このフォーラムは、事実上、販売中の製品情報の告知やその取引方法などが掲載された掲示板でもあります。実際の取引は、「Jabber」や「ICQ」などのインスタントメッセンジャーを介して行われ、支払いは、「Western Union」、「MoneyGram」、「WebMoney」などの送金サービスや、「Bitcoin(ビットコイン)」を利用して匿名で行われます。Frapstar 自身は、Western Unionや WebMoney のサービスを好んで使用しているようです。

Frapstar が頻繁に訪れる他の各種フォーラムやそれらの投稿内容を調査し、弊社では、彼のサイバー犯罪がクレジットカードや個人情報の販売に特化し、カナダ国籍のパスポートも提供しているという判断に至りました。通常、オンライン詐欺は「情報収集や情報窃取の活動」か「窃取された情報を購入して別の不正活動を行う」といった 2つに分類されますが、彼の場合は前者で、あくまで「窃取したクレジットカード等の情報の販売」に特化してかなりの利益を上げているようです。

図5:Frapstar がさまざまな種類のサービスや求人について述べているフォーラム上の投稿(クリックすると拡大します)

図6:Frapstarが提供するサービスでは、サイバー犯罪者は、無効のクレジットカード情報を有効のものに交換することも可能

■Frapstar のようなサイバー犯罪者はどのようにして個人情報を窃取するのか

弊社の調査により、Frapstar は、他のサイバー犯罪者から購入した情報窃取型不正プログラムを駆使してクレジットカード情報を窃取していることも判明しました。また、スパムメール送信およびボットネットサービスも購入し、それらを感染した PC へ展開していたようです。

Frapstar は、狙いにしたユーザ環境に侵入して長くとどまるため、一定数の不正プログラムファミリを使用していたようです。弊社では、Frapstar が登録したドメイン「liveupdate[.]su」も突き止めています。このドメインは、ルーマニアのインターネット・サービス・プロバイダ(ISP)「Voxility」によってホストされており、また、以下のとおり、このドメインにホストされている複数の不正プログラムも確認しています。

- http://liveupdate[.] su/a5/grabber_7423.exe

- http://liveupdate[.] su/a5/andro_78423.exe

- http://liveupdate[.] su/a5/pony_43242.exe

さらなる調査から弊社では、Frapstarは、サイバー犯罪活動に際して、主に以下の不正プログラムを利用していることも確認しています。

| 不正プログラム ファミリ名 | 機能 |

|---|---|

| Zeus | 主要機能ーボットネット 二次機能ー情報窃取 |

| Zbot | 主要機能ーボットネット 二次機能ー情報窃取 |

| VBNA | Visual Basic で書かれたワーム |

| SillyFDC | 自動実行されたワーム< |

| その他 | スキャン活動、パスワード窃取、ドロッパー、 ダウンローダ、バックドア活動 |

Frapstar が利用した不正プログラムから判断すると、彼は個人ユーザと企業の両方に影響を与えることが可能であると推測できます。彼の戦略は、いわばスイス製アーミーナイフを扱うように複数のタイプの不正プログラムを駆使することです。さまざまな機能を備えた各種の不正プログラムを購入し、必要に応じて使い分けるという戦略です。この事実は、Frapstar の人物像をも浮かび上がらせます。彼は、サイバー犯罪フォーラムで不正プログラムを購入するような「初心者」であるものの、購入した不正プログラムを使いこなすノウハウには精通しているようです。

■同一の標的を狙うさまざまな脅威

Frapstar や彼のような単独サイバー犯罪者の存在は、今日の何十億ドル規模にも上るサイバー犯罪ビジネスの末端に位置する程度でしょう。しかし彼らのような単独サイバー犯罪者は、比較的低いコストとリスクで高い見返りが得られることを理解しており、そのチャンスを活かそうとしています。今日、不正プログラムは、低価格で簡単に購入できるため、何百・何千と存在する単独犯予備軍にとってサイバー犯罪活動は、魅力的な「職業」ともなります。ただしユーザ側にとっては、誰が攻撃しようと、大きな被害に遭う事実は変わりありません。単独犯であろうと、サイバー攻撃集団であろうと、被害に遭えば甚大な金銭的損失に見舞われることは間違いありません。むしろ、こうした状況での懸念は、あらゆる規模でさまざまなタイプのサイバー犯罪者が登場することで脅威の幅が拡大し、そうした脅威がすべて同じ種類のユーザを狙っているという点です。

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)