長期に渡って活動している標的型サイバー攻撃キャンペーン「Pawn Storm 作戦」は、2015年も、新しいインフラストラクチャの導入や、「北大西洋条約機構(NATO)」の関係者およびアメリカ大統領官邸(ホワイトハウス)を狙った攻撃など、目立った活動を続けています。本稿は、トレンドマイクロが現在進行中の本攻撃キャンペーンを調査する中で集約した最新の知見に基づいており、2014年10月に弊社が公開したリサーチペーパーの追跡記事となります。

■「Pawn Storm作戦」:その背景

「Pawn Storm作戦」は、経済および政治的な諜報活動を目的としたサイバー攻撃で、軍事、政府、防衛、メディアを中心に、幅広い範囲の企業や機関を狙います。

「Pawn Storm作戦」は、明確な目的を持った攻撃者から成り立っており、少なくとも 2007年から非常に限定した攻撃キャンペーンを行っています。特定の標的を攻撃するために、さまざまな関連性のあるツールや手法を利用し、チェスの駒(Pawn)のように動かす戦略から、弊社では「Pawn Storm作戦」と名付けています。

この攻撃者グループは、3つの異なる攻撃のシナリオを用いました。1つ目は、不正な Microsoft Word ドキュメントを添付した標的型メールを送信するシナリオです。この添付ファイルには、情報窃取型不正プログラム「SEDNIT」が組み込まれていました。2つ目は、ポーランド政府の正規のWebサイトに厳選したエクスプロイトコードを埋め込み、「SEDNIT」をダウンロードさせるものです。3つ目のシナリオでは、標的型メールを送信して、ユーザを偽の Microsoft の Webメールサービス「Outlook Web Access (OWA)」のログインページに誘導しました。

「Pawn Storm作戦」は、主に米国やその同盟国の軍事、政府およびメディアを標的にしました。弊社は、この攻撃キャンペーンで、ロシアの反体制派やロシア政府と対立する人物、ウクライナの活動家や軍人が攻撃対象とされたことを特定しました。そのため、この攻撃キャンペーンは、ロシア政府との関連性が推測されています。

また、弊社は 2015年2月に「Pawn Storm作戦」の新たな展開を確認しており、Apple製品のユーザを対象とする iOS端末上で情報を窃取するように設計された不正プログラムを確認しています。

■「Pawn Storm作戦」の進展

2015年第1四半期、この攻撃者グループによる数多くの活動が確認されました。最も目立った活動は、NATO関係者やヨーロッパ、アジア、中東の政府を狙って、何十ものエクスプロイトコードを埋め込んだ URL や新規のコマンド&コントロール(C&C)サーバを設置したことです。

通常の活動とわずかに異なる点は、「Pawn Storm作戦」の攻撃者がユーザに不正なリンクをクリックさせるよう特別に細工した Eメールの送信です。

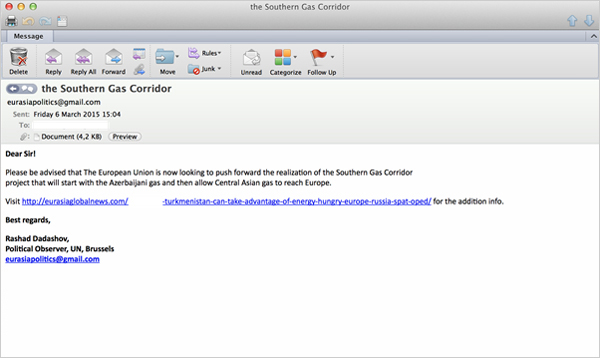

図1:標的型メールの例

1つの事例では、「Southern Gas Corridor」が標的型メールの件名として使われました。「Southern Gas Corridor」は、ロシアへのガス依存を減らすための「欧州連合(EU)」の構想です。他の標的型メールでも、例えば、ロシアとウクライナの紛争や、「欧州安全保障協力機構(OSCE)」の「Open Skies Consultative Commission」といった地政学的な件名が利用されました。

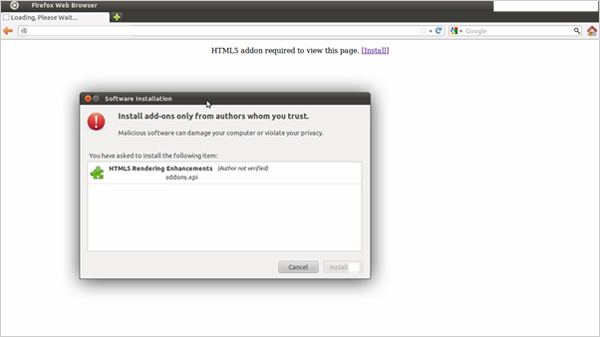

これらの標的型メールには、正規に見えるニュースサイトへのリンクが含まれています。標的者がそのリンクをクリックすると、オペレーティングシステム(OS)やタイムゾーン、Webブラウザ、インストール済みのプラグインといった詳細な情報を攻撃者に送信するスクリプトがまず読み込まれます。その後、特定の条件を満たすと、Webサイトを閲覧するために HTML5 のプラグインのインストールが必要であるというメッセージが表示されます。インストールされるプラグインは OSによって異なり、Linuxユーザであれば「X-Agent」や「Fysbis」などの不正プログラム、Windows のユーザであれば「SEDNIT」となります。

図2:不正な HTML5 のプラグイン

■古くからの手法

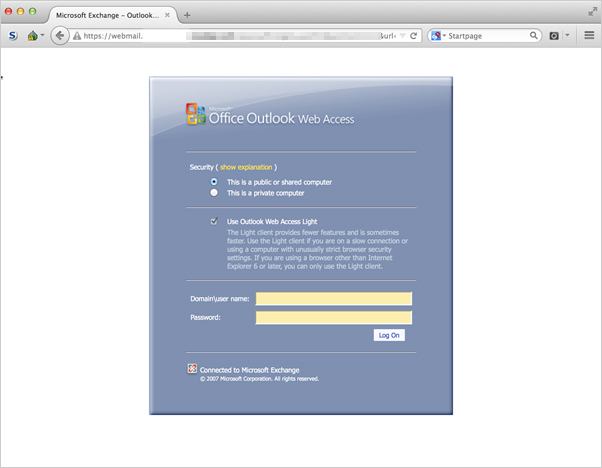

「Pawn Storm作戦」の攻撃者は、フィッシングの手法も利用し続けています。実際に攻撃者は、2014年秋、発電所に核燃料を販売する米国の大手企業に対して偽の OWA のログインページを設置しました(図3)。

図3:核燃料を販売する米国企業を対象にした偽の OWA のログインページ

こうした企業のネットワークに侵入することができれば、どのような深刻な結果となるかは想像に難くないでしょう。他の偽の OWAサーバには、ヨーロッパの NATO の武装部隊に所属する 2人を狙った、新しい OWA のログイン画面も含まれていました。ウクライナの NATO の連絡係を対象にした Webメールの偽のバージョンも、今年2月にインターネット上に公開されていました。

■ホワイトハウスへの攻撃

トレンドマイクロでは、同グループがホワイトハウスも標的として狙っている証拠も入手しました。攻撃者は、2015年1月26日(現地時間)、YouTube の有名な動画作成者 3人の Gmailアカウントに標的型メールを送信しました。それは、彼らがオバマ大統領にインタビューするためにホワイトハウスを訪れた 4日後のことでした。これは「Island Hopping」と呼ばれる古典的な手法で、軍事用語からの転用です。実際に標的とした人物ではなく、その人物と交流する可能性のある企業や人物を標的にします。こうした企業や人物は、セキュリティ対策がより弱い可能性があります。

同様の方法で、米国の大手新聞社に所属する軍事関係の有名な特派員が、2014年12月、私用の Eメールアドレスを通じて攻撃を受け、その際におそらく個人情報が流出しました。その後、同月、「Pawn Storm作戦」は、同新聞社のおよそ 55名の社員の企業のメールアカウントを攻撃しました。

企業は、こうした攻撃に対して常に警戒態勢を保って下さい。「Pawn Storm作戦」の攻撃者は、標的型メールを本物のように見せるためであれば、どのような努力も惜しみません。米国やヨーロッパ、アジアの軍事および政府団体は、特に適切で最先端のセキュリティ対策製品を導入し、フィッシングや不正プログラムのダウンロードを防いで下さい。また、攻撃の危険性を軽減するために、社員へのトレーニングや教育を強化するのもよいでしょう。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また、「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

- 「 Operation Pawn Storm Ramps Up its Activities; Targets NATO, White House」

by Feike Hacquebord (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)