トレンドマイクロは、2015年1月20日以降、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」からのフィードバックを通じて、「Angler exploit kit(Angler EK)」に利用される不正な Flashファイル(拡張子SWF)の検体を入手しました。これらの検体は米国のユーザから入手したものです。弊社では、この検体の 1つは、セキュリティリサーチャーの Kafeine氏が報告した Flash Player に対するエクスプロイトと同一のものであると考えています。しかし、感染経路は Kafeine氏が報告したものと異なっていました。

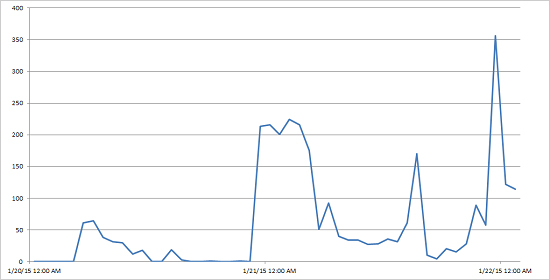

Angler EK は、このゼロデイ脆弱性を利用した攻撃を拡散させているエクスプロイトキットであると考えられています。図1 に示されるように、このゼロデイ脆弱性に関連した Angler EK の活動は、1月21日から急激に上昇しています。

図1:ゼロデイ脆弱性に関連したエクスプロイトキット「Angler EK」が組み込まれた Webサイトへのアクセス数

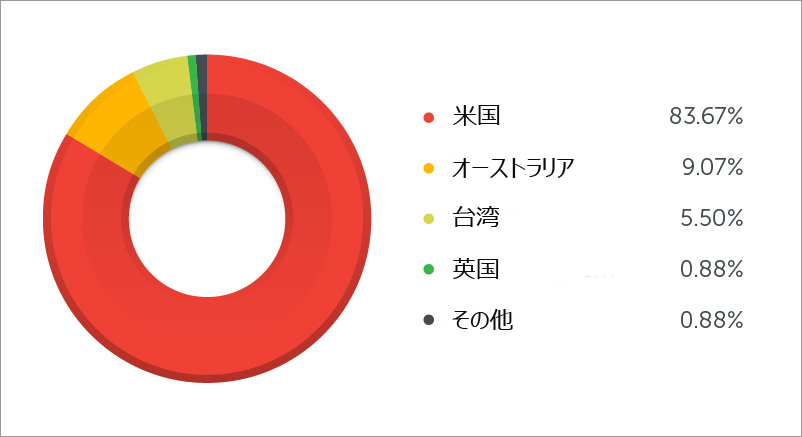

図1 では、Angler EK の活動が急激に増加していることがはっきりと読み取れます。これは、この脆弱性の存在が最初に明らかになった時期とほぼ同時です。被害を受けたユーザのほとんどは、米国のユーザとなっています(図2)。

図2:「Angler EK」の被害を受けたユーザの国別分布

■感染経路

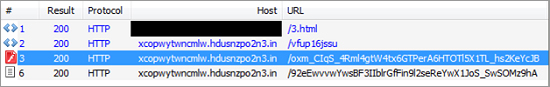

SPN のフィードバックを解析したところ、ユーザの PC にエクスプロイトを侵入させるために、不正広告(malvertisement)が利用されていたことが示唆されています。エクスプロイトの解析はまだ完了していませんが、Adobe Flash Player の最新バージョンに影響をすることが明らかになっています。

図3:Flash のエクスプロイトコードの感染経路

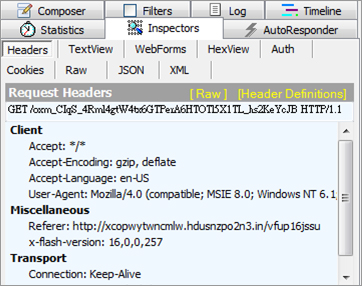

図4:Flash のエクスプロイトコードの感染経路

■脆弱性利用の攻撃手法と難読化

Adobe から修正プログラムが公開されるまでは、弊社ではこの脆弱性の詳細に関する言及は控えさせていただきます。しかし、おおまかな攻撃手法は、以前の Flash のゼロデイ脆弱性「CVE-2014-0515」と類似していると考えています。

また、弊社が確認したこれらの検体では、難読化を多用していることが分かっています。最初に、関数「loadByte()」を利用して、埋め込まれた Flashファイルを読み込み実行します。「loadByte」という関数名は、文字列操作を利用して難読化され、またパラメータ(埋め込まれた Flashファイルの中身)も同様にバイト配列難読化を利用して難読化されます。

埋め込まれた Flashファイル自身も制御フローの難読化の手法を複数利用します。

■シェルコード

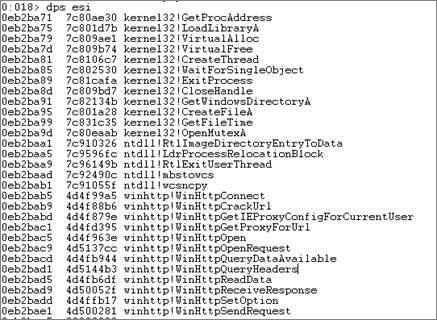

検体のシェルコードは、最初に必要な API関数のアドレスを列挙します。その後、新たなスレッドを作成し、エクスプロイトキットのサーバから難読化されたファイルをダウンロードします。

この不正なファイルは暗号化されており、シェルコードがメモリ上で復号されます。入手した API には、「CreateProcess」および「WriteFile」が確認できませんでした。つまり、このエクスプロイトキットは、他のエクスプロイトキットのように、ディスク上に最終の実行ファイルを作成しません。これは Angler EK の典型的な不正活動です。

図5:シェルコードによってメモリ上に保存された関数アドレスの例

■トレンドマイクロの対策

Adobe から修正済みのバージョンが公開されるまでは、ユーザは Flash Player を無効にすることを検討すると良いでしょう。また、Chromeバージョンの Flash Player のプラグインはサンドボックス化されており、ユーザへの影響を軽減します。Firefox もこの脅威の影響を受けません。

弊社のブラウザ向けの脆弱性利用対策技術「ブラウザガード」は、エクスプロイトキットをホストする URL にアクセスするタイミングでエクスプロイトキットをブロックします。ブラウザガードは、ブラウザや関連するプラグインを標的にする脆弱性攻撃から保護します。さらに、弊社のネットワーク挙動監視ソリューションである「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」では、サンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威を検出するために利用できます。

弊社では、今後も必要に応じて情報を更新していきます。

「Trend Micro 脆弱性対策オプション」(ウイルスバスター コーポレートエディション用オプション製品)をご利用の企業のお客様は、これらの脅威からシステムを保護することができます。また最新のルールを適用することにより、この脆弱性から顧客を保護します。

以下のフィルタを適用することにより、この脆弱性を利用した攻撃からユーザは保護されます。

- 1006460 – Adobe Flash Player Buffer Overflow Vulnerability

【更新情報】

| 2015/01/26 | 15:30 | 今回のエクスプロイトに関し、いくつかの進展がありました。まず、このエクスプロイトは現在、Firefox も対象にしています。現在、Internet Explorer(IE)および Firefox のユーザはこのエクスプロイトキットの影響を受けます。

Chrome はこの脆弱性の影響を受けません。Chrome 以外のブラウザを利用しており、使用上の理由により Flash Player を無効にできないユーザは、広告をブロックするソフトウェアや拡張機能をダウンロードして下さい。この脅威にさらされる危険性を軽減します。 Adobe は日本時間 1月25日、本脆弱性に関する Flash Player の修正プログラムを公開しました。現在、自動アップデートを有効にしている場合のみ、最新バージョン(16.0.0.296)に更新されます。自動アップデートを有効にしてください。自動アップデートを使用していない場合、最新バージョンは、16.0.0.287 となっています。しかし、これは今回のゼロデイ脆弱性を修正するものではありません。手動アップデートの場合、脆弱性「CVE-2015-0311」に対する修正プログラムは 1月26日の週に公開予定となっています。 トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、このエクスプロイトキットを拡散させる不正URL へのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、不正プログラムを検出し、削除します。今回の攻撃で利用された不正なFlashファイルは「SWF_ANGZIA.A」として検出されます。 |

協力執筆者:Joseph C. Chen、Brooks Li、Jack Tang、Moony Li,Michael Du および Peter Pi

参考記事:

- 「Flash Greets 2015 With New Zero-Day」

by Weimin W (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)