トレンドマイクロは、2015年2月2日に本ブログ上で報告した Adobe Flash Player に存在する新たなゼロデイ脆弱性に関して、このゼロデイ脆弱性を利用した攻撃に用いられたエクスプロイトキットを特定する有益な情報を入手しました。Adobe は、この脆弱性「CVE-2015-0313」に関するセキュリティ情報で、今回の脆弱性が現行のバージョンに影響を与えることを報告しています。なお、バージョン 11.x およびそれ以前のバージョンは影響を受けるソフトウェアから除外されました。

まず、URL の特徴からこの問題のエクスプロイトキットが「Angler exploit kit(Angler EK)」であると弊社は推測しました。そこで、Angler EK の HTML のパラメータを使用して試験を行い、「SWF_EXPLOIT.MJST」が実行されている可能性を確認しました。

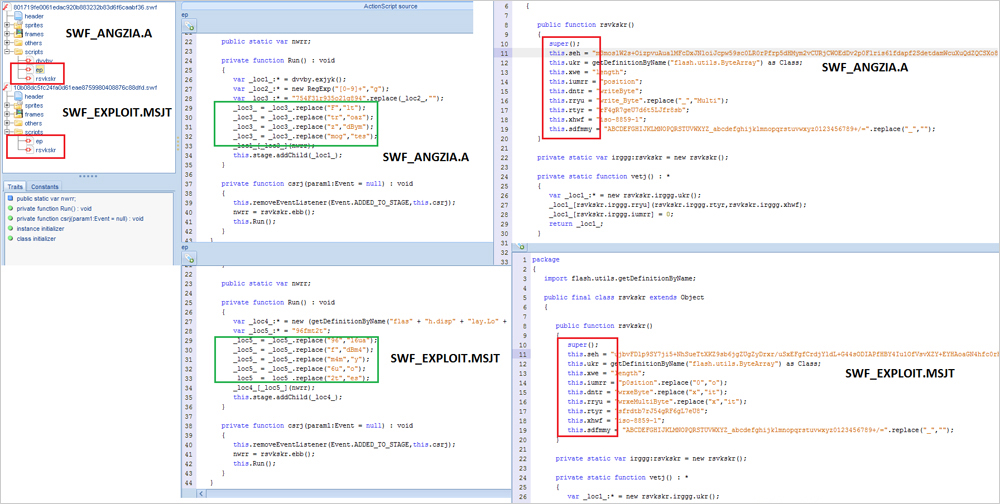

このエクスプロイトキットが Angler EK であると考えたもう 1つの手がかりは、難読化の手法が非常によく似ていることです。

図1:最近確認された 2つのゼロデイ脆弱性は難読化の手法が類似している(クリックすると拡大します)

独立系セキュリティ専門家の Kafeine氏が指摘するように、今回の攻撃は「Hanjuan exploit kit(Hanjuan EK)」に酷似しています。この問題のエクスプロイトキットは、特定の広告のプラットフォームを介して、特定のドメインからの米国のトラフィックを取得することだけに集中しています。ドメインや IP、上位HTML、エクスプロイトキットの歴史といった手がかりを元に、今回の攻撃で利用されたエクスプロイトキットを具体的に特定することは困難だったと思われますが、この結論は合理的だと思われます。Kafeine氏の尽力に感謝します。

しかし、影響力という点においては、この脅威は依然として強力です。非常に効果的な不正広告(malvertisement)を加えたゼロデイ攻撃が確認されたため、ユーザはインターネット上で Webサイトを閲覧する際にどれだけ慎重であるかを考え直させられることになりました。不正広告は、不正プログラムを侵入させる古い手法ですが、いまだに非常によく利用されています。なぜなら、Webサイトは広告を読み込む以外に選択の余地がなく、サードパーティから提供されたコンテンツはどんなものであろうと信用するしかないからです。また、ユーザ側も、日常的にインターネットを利用する上で広告を表示させる他に選択肢がありません。

「選択肢がない」と述べましたが、現実的には、IT管理者にははるかに安全な選択肢があります。ソフトウェアの更新は基本的なセキュリティ対策ですが、今回の攻撃には現時点では役に立ちません。企業や個人ユーザは、最新の更新プログラムが公開されるまでは少なくとも Flash Player を無効にすることを検討するとよいでしょう。更新プログラムは、今週中に Adobe から公開される予定です。

弊社ではまた Google Chrome で試験しましたが、このエクスプロイトコードはサンドボックスを回避できないことが判明しました。

弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」をご利用のユーザは、「Script Analyzer」エンジンによりこの攻撃を検知することが可能です。また、ブラウザ向け脆弱性利用対策技術「ブラウザガード」は、弊社のネットワーク端末向けセキュリティ対策製品に搭載されています。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、このエクスプロイトコードを拡散させる不正URL へのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、不正プログラムを検出し、削除します。

参考記事:

- 「A Closer Look at the Exploit Kit in CVE-2015-0313 Attack」

by Brooks Li (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)