親ロシア派の「CyberBerkut」と呼ばれる集団が 2015年 1月7日(現地時間)、ドイツ政府の複数の Webサイトに不正侵入したと犯行声明を出しました。トレンドマイクロでは、ウクライナの右派政党(Pravy Sektor)が「Pastebin」に投稿した情報を元に、この集団のメンバーに関する情報を入手しました。

■CyberBerkut とは何か

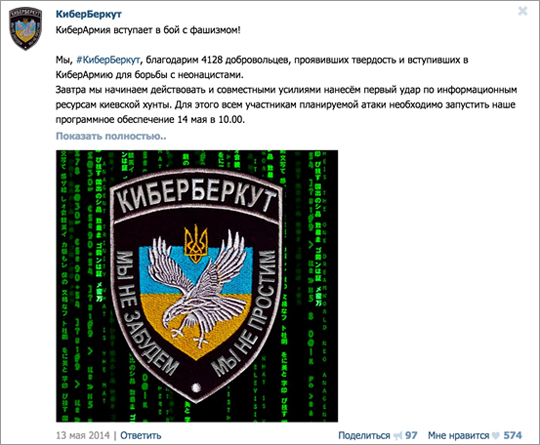

CyberBerkut は、親ロシア派の集団で、反ウクライナの政治活動を目的としたハクティビストです。CyberBerkut という組織名は、1992年にウクライナの内務省で設立された「Berkut」(ウクライナ語でイヌワシ)と呼ばれる特殊警察部隊に由来しています。CyberBerkut は、この特殊部隊の名前を利用しただけでなく、記章も模倣しています。図1 は、CyberBerkut の標語「我々は忘れない。我々は許さない。」を掲げた記章です。

図1:ウクライナの特殊警察部隊の記章(左)、CyberBerkut の記章(右)

Berkut は、暴動や人質事件の発生時に高い危険性を伴う武力介入をするために設立され、米国の特殊火器戦術部隊(SWAT)に類似しています。しかし、ウクライナの前大統領ヴィクトル・ヤヌコーヴィチは、国内の抗議者に対し、さまざまな暴力目的で Berkut を利用したと噂されています。Berkut は、2013年11月、ウクライナの欧州広場での抗議活動に武力介入したことで知られています

この欧州広場での抗議活動が、CyberBerkut の始まりとされており、それ以降西側諸国のさまざな政府関連機関に対するサイバー攻撃に関与しています。CyberBerkut は、自身の Webサイトやソーシャルネットワークのプロフィール上ですべての攻撃の犯行声明を出しています。

■ドイツ政府系 Webサイトを攻撃したと主張

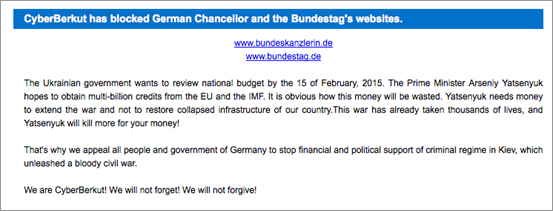

CyberBerkut は、2015年1月7日、ドイツ議会および首相アンゲラ・メルケルのWebサイトを停止したとする声明を自身の WebサイトやTwitter, Facebook のアカウント上で発表しました。報告によると、これらの Webサイトは、閲覧できない状態が数時間続き、攻撃の 2日後にドイツ政府から 「現在、復旧作業中」との発表がありました。

図2:ドイツの政府関連の Webサイトに不正侵入を行ったことを宣言する CyberBerkut の Webサイト

親ロシア派のハクティビストの集団である CyberBerkut は、ウクライナの独立や現政権への反対姿勢を表明しており、クリミア半島の現在の問題を生み出した背景にいるのは現政権だと非難しています。また CyberBerkut は、この件に関してウクライナ政府を支援するドイツおよび米国も批判しています。

その他の機関も同様の理由で非難し、標的とされました。例を挙げると、2014年3月の「北大西洋条約機構(NATO)」のWebサイトに対する攻撃、同8月のポーランドのWebサイトへの攻撃および同10月のウクライナの防衛省のWebサイトへの攻撃などです。CyberBerkut は、ウクライナ政府がマレーシア航空MH17便の調査に関する機密情報を受け取ったとし、漏えいした書類を自身の Webサイト上に投稿しました。

CyberBerkut のキリル語版の Webサイトには、英語版には存在しない「BerkutLeaks」と呼ばれるセクションがあります。図3は、その URLです。

図3:「BerkutLeaks」には、裏切り者とされた人物の情報に関する複数の書類を公開されている

■CyberBerkut のメンバーは誰か

CyberBerkut を構成するメンバーは、さまざまな呼び名を使い分けているため、このハクティビストの集団に関与している人物を正確に特定することは困難です。弊社は、「Mink」、「Artemov」、「MDV」および「KhA」と呼ばれる、少なくとも 4人のメンバーがいることを確認しています。

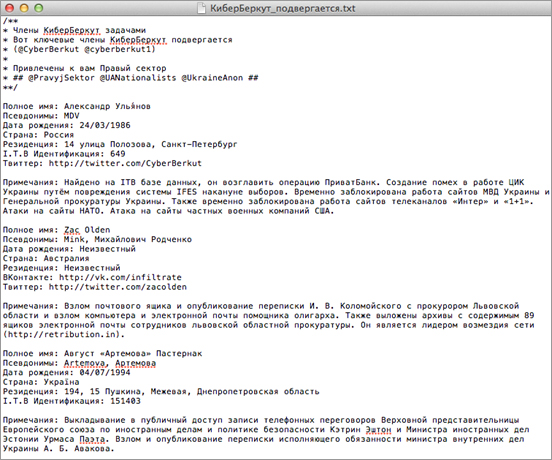

ドイツ政府の Webサイトが攻撃が受けた 2015年1月7日に、右派のウクライナ人活動家の「PravyjSektorUANationalistsUkraineAnon」は Pastebin上で CyberBerkut の特定のメンバーに関する個人情報を投稿しました。Pastebin上の投稿は削除されていますが、弊社はスクリーンショットを取ることができました。

図4:CyberBerkut のメンバーに関する個人情報が含まれた Pastebin上の投稿

以下はこの投稿の大まかな日本語訳です。

/ **

* CyberBerkut のメンバーの任務

* 以下は CyberBerkut の主要メンバーの情報である

* (CyberBerkut @ Cyberberkut1)

*

* Brought to you right quadrant

* ##PravyjSektorUANationalistsUkraineAnon ##

** /

–

氏名: Alexander Ulyanov

別名: MDV

生年月日: 1986年3月24日

国籍: ロシア

住所: 14 Polozova Street, St. Petersburg

I.T.B 識別: 649

Twitter: http://twitter.com/CyberBerkut

注記:ITBデータベースで確認、彼は作戦「Privat」を指揮している。「国際選挙制度基金(IFES)」によるウクライナの中央選挙委員会における任務を妨害し、選挙前にシステムに損害を与える。一時的にウクライナの工業省および検事総長の任務を妨害した。一時的にTV局「Inter」および「1 + 1」の仕事を妨害した。NATO の Webサイトに対して攻撃した。米国の民間軍事会社のWebサイトに対して攻撃した。—

氏名: Zac Olden

別名: Mink, M. Rodchenko

生年月日: 不明

国籍: オーストラリア

住所: 不明

VKontakte: http://vk.com/infiltrate

Twitter: http://twitter.com/zacolden

注記:リヴィウ地域の IV Kolomoiskiy 氏および検察官のメールボックスおよび通信に不正侵入した。PC およびアシスタントのEメールに不正侵入した。リヴィウ地域の検察当局の職員の 89 の Eメールアカウントのアーカイブの内容に裏打ちされている。彼が報復を実行する集団のリーダである。(http://retribution.in)–

氏名: August “Artemov” Pasternak

別名: Artemova, Artemov

生年月日: 1994年7月4日

国籍: ウクライナ

住所: 194, 15 Pushkin, Megeve, Dnipropetrovsk region

I.T.B 識別: 151403

注記:欧州連合外務・安全保障政策上級代表 Catherine Ashton および外務大臣 Urmas Paet の会話を記録する一般からのアクセス可能な電話システムを設置した。ウクライナの内務大臣代理 AB Avakova の通信に不正侵入した。

■別名「Mink」として知られる「Zac Olden」

弊社は、「Zac Olden」(呼称「Mink」)と呼ばれるメンバーに注目し、弊社はこの人物に関する情報を収集しました。Pastebin上の投稿から得た初期情報は以下のとおりです。

氏名: Zac Olden

別名: Mink, M. Rodchenko

生年月日: 不明

国籍: オーストラリア

住所: 不明

VKontakte: http://vk.com/infiltrate

Twitter: http://twitter.com/zacolden

注記:リヴィウ地域のIV Kolomoiskiy氏および検察官のメールボックスおよび通信に不正侵入した。PCおよびアシスタントのEメールに不正侵入した。リヴィウ地域の検察当局の職員の 89 の Eメールアカウントのアーカイブの内容に裏打ちされている。彼が報復を実行する集団のリーダである。(http://retribution.in)

弊社の調査により、「Mink」は、Pastebin上の投稿で述べられていた以上に深く関与していることが判明しました。

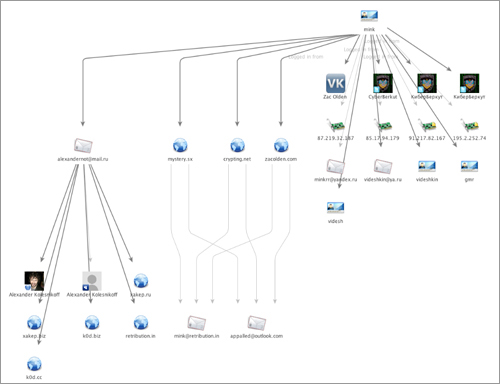

図5:「Mink」に関するさまざまな情報をまとめた図(クリックすると拡大します)

「Mink」は、「Videsh」、「Videshkin」および「Gmr」といったさまざまな呼称を利用します。弊社は、「Mink」が「inattack.ru」、「antichat.ru」および「damagelab」といったさまざまなロシアのアンダーグランドのフォーラムや「rootkit.com」と呼ばれるセキュリティに特化した古いフォーラムに参加していたことを確認していました。

また「Mink」は、オーストラリアのビーズを販売する正規のオンランショップを模倣した Webサイトを所有しています。

Real store: http://www.beadcotasmania.com.au

Fake Store: https://zacolden.com/

以下は「Mink」が利用している Eメールアドレスです。

- minkrr@yandex.ru

- alexandernot@mail.ru

- mink@retribution.in

- appalled@outlook.com

- retribution@null.net

- support@xakep.ru

- x@k0d.biz

- videshkin@ya.ru

ロシアのソーシャルネットワーク「Vkontakte.ru 」上で、「Mink」は、「k0d.cc 」というフォーラムおよび「crypting.net.」と呼ばれる Webサイトを宣伝しています。

ドメインは以下のとおりです。

- net

- cc

- sx

- com

- in

「Mink」は「Kolesnikov Alexandr」および「MIKHAILOVICH RODCHENKO」という偽名を使っています。「Mink」に関するその他のオンライン上の情報は以下で確認することができます。

- http://my.mail.ru/mail/alexandernot/

- Skype: CyberBerkut

「Mink」の Pastebin のアカウントでは、彼のさまざまな投稿を確認することができます。「Mink」は、同志や同業者に対して少々疑り深いことが伺えます。2014年10月、「MDV」を裏切り者とし、関連する情報を公開しました。その情報は、以下のPastebin の URL で確認することができます。

- http://pastebin.com/DYhPfTSx

また「Mink」は、2014年6月16日、同様に「artemova」に関する情報を公開しました。公開した情報は以下の Pastebin の URLで確認することができます。

- http://pastebin.com/2LY7isZ8

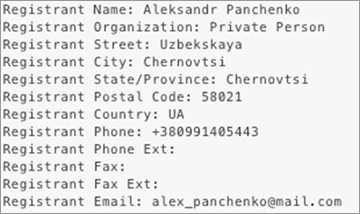

CyberBerkut の Webサイトに関して、以下の情報を確認しました。

図6:「CyberBerkut.net」の登録に利用した情報

図7:「CyberBerkut.net.」に関連したドメインについての情報(クリックすると拡大します)

ドメインは、CDNサービス「CloudFlare」の基盤にあるため、その情報はわずかしかありません。

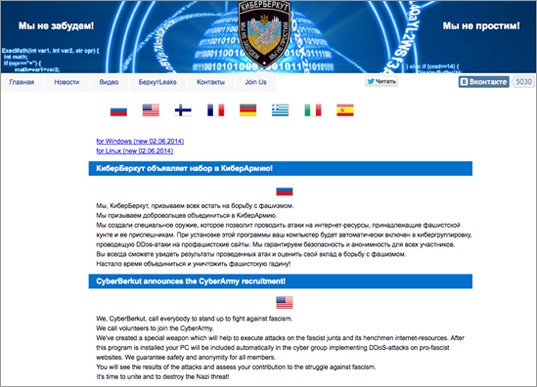

■CyberBerkut はどのようにしてDDoS攻撃を実行するのか

CyberBerkut は、2014年3月、ソーシャルネットワーク「VKontakte(VK)」上に新たなメッセージを投稿し、「ClientPort」と呼ばれる「分散型サービス拒否(DDoS)攻撃」を実行するツールを用いて、ウクライナとの闘争に参加する志願者を求めました。ツールは Windows用と Linux用の 2つのバージョンが用意され、攻撃は2014年3月14日午前10時に実行されたと伝えられています。さらに、CyberBerkut はこの攻撃の参加者に自身のWebサイト(http://cyber-berkut.org/army.php) でツールをダウンロードするよう呼びかけました。

図8:CyberBerkut の VK上の投稿

図9:「http://cyber-berkut.org/army.php」のページ

弊社は、「ClientPort」の両バージョンを入手することができました。「ClientPort」は、匿名通信システム「The Onion Router(Tor)」に接続し、「epwokus5rkeekoyh.onion」に接続して、標的とするドメイン名を取得します。「ClientPort」は、HTTPフラッド攻撃、UDP フラッド攻撃および TCP Syn フラッド攻撃といった不正活動を実行することができます。これはボットネットの典型的な事例です。弊社は、今回の DDoS攻撃も、攻撃に加わる親ロシア派支持者を集め、同様の方法で実行された可能性があると考えています。参加者は、VK や「Odnokalsninki」といったソーシャルネットワークや以下のような CyberBerkut がアカウントを所持しているその他のソーシャルネットワークで集められました。

- http://ok.ru/kiberberkut

- https://twitter.com/cyberberkut2

- http://vk.com/cyberberkut1

- https://www.facebook.com/cyberberkut3

■結論

第一に、CyberBerkut のメンバーは、政治的な理由で戦う親ロシア派のサイバー犯罪者です。多くのハクティビストの集団がそうであるように、彼らは DDoS攻撃を利用して、政府の公式 Webサイトを停止させて妨害し、特定の標的とした PC を感染させました。これらの攻撃の目的は、Eメール認証情報を収集して、標的とした組織の通信を傍受し書類を読むことです。Eメールの認証情報を窃取するためには、トロイの木馬型不正プログラムやキーロガーなど、さまざまな不正プログラムが利用される可能性があります。

なお、CyberBerkut は政治的な動機に基づいて特定の活動を行っているため、今回の攻撃は標的型サイバー攻撃に間違いなく分類されるものと考えられます。

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)