トレンドマイクロのリサーチ機関のひとつである「Forward-looking Threat Research(FTR)」のリサーチャは、船舶等を自動識別する装置「自動船舶識別装置(Automatic Identification System、AIS)」に存在する問題点を発見しました。この問題点を利用することで、攻撃者は、実際の船舶における通信の乗っ取りや「偽船舶」の生成、「偽SOS」信号あるいは「偽衝突警報」の発信が可能となります。また、船舶の AISによる追跡を永久に無効にすることさえも可能になります。

|

|

|

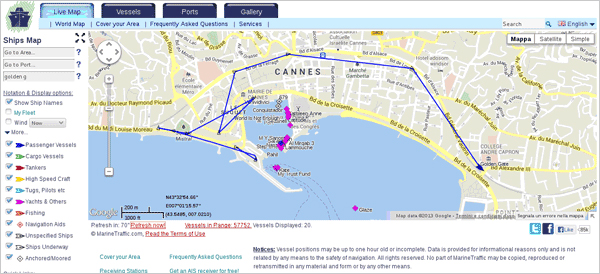

2013年10月中旬に公開した記事において、300メートルトン級以上の旅客船および商船(漁業用船舶を除く)すべてにおいて義務化されている船舶追跡システムである AIS の概要について紹介しました。AIS は、GPS座標を取得し、船舶の位置、航路、その他情報を近くを航行している船舶や沖合設備と交換することで機能するもので、現在、推定約 40万船舶に搭載されています。

昨今、「モノのインターネット(Internet of Things、IoT)」が実現する中で、FTRでは、近い将来攻撃に悪用されうるであろうさまざまな技術について日々調査を続けています。そして 2013年10月16日に開催された国際セキュリティカンファレンス「Hack In the Box(HITB)」において、FTRリサーチャのマルコ・バルドゥッジ(Marco Balduzzi)およびカイル・ウィルホイト(Kyle Wilhoit)は、セキュリティリサーチャのアレッサンドロ・パスタ(Alessandro Pasta)氏とともに、AIS に存在する問題点に関する検証結果を発表しました。この発表では、海賊やテロリスト、その他の攻撃者によって簡単に実行されうる多岐に渡る攻撃にAISが脆弱である点について言及しました。

攻撃は二通りに分けることができます。一つは、AIS情報を収集、公開配信する AISインターネットプロバイダが抱える問題点で、これにより攻撃者は以下のような形で正規の AIS情報を書き換えたり、偽の AIS情報を挿入することが可能です。

例:船舶の位置、航路、船荷(貨物)、船舶国籍、航行速度、船舶名、「海上移動業務識別コード(Maritime Mobile Service Identity、MMSI)」の状況など

関連動画(英語情報):http://www.youtube.com/embed/QObWQ14EtFA?

例:原子力関連貨物を搭載したイラン国籍の船舶を米国沖に登場させる

これにより入港阻止や船舶の難破などを引き起こす

静止状態の捜索救助用の沿岸警備ヘリコプターが離陸させられ、一定空路を飛行しているように見せる

もう一つは、AISプロトコルの仕様に存在する問題点で、このプロトコルは、導入が義務化されている船舶すべてに設置されたハードウェア無線通話機により使用されます。前述の脅威に加えて、以下のようなシナリオも立証することができました。

例:船舶がソマリア領海に入り次第 AIS 上から消える。しかし、攻撃を行った海賊たちは継続してその存在を確認することが可能。

関連動画(英語情報):http://www.youtube.com/embed/qioF0UQXK1E?

関連動画(英語情報):http://www.youtube.com/embed/suvp-CDmG9o?

例:嵐が近づいているように見せかけて航路を変更させる。

これらすべてのシナリオは、AISプロトコルが一見セキュリティを考慮せずに設計されていることに起因するものです。弊社は、特に以下の問題点について言及しました。

どの場所からでも他の場所にいる船舶に関する AISメッセージを送信することができる。

例:ニューヨーク近郊の場所からメキシコ湾にいると名乗る船舶に関するメッセージを送信することができ、メッセージは疑いもなく受領される。地理的妥当性のチェックは行われない。

メッセージにタイムスタンプ情報が含まれていないため、既存の有効な AIS情報を再生することも可能である。

例:ある特定の船舶の位置を複製することが可能

AISプロトコルには認証が組み込まれていない。つまり、AISパケットを作成することのできる者なら、地球上のあらゆる他の船舶になりすますことができる。そして受け取ったすべての船舶は、そのメッセージを事実として扱う。

すべての AISメッセージは暗号化や署名がされていない形式で送信される。傍受や改ざんの危険性がある。

上述のすべての攻撃は、あるソフトウェアベースの無線装置を使った弊社の専用テストラボで検証されました。そして弊社は、攻撃者が 150ユーロ(2013年10月18日時点、約2万円)または約200米ドル(約1万9600円)で簡単に入手できる VHFラジオを利用し、上述の攻撃が実行可能であることも証明しました。

弊社は、今後開催されるセキュリティカンファレンスに向けて、調査の詳細を記述したリサーチペーパを準備しています。HITB での発表のスライド(英語情報)は、現在トレンドマイクロの「SlideShare」のページで入手可能です。

AIS に存在する問題点は、プロトコルの核となる部分に存在するため、その修正は簡単なことではありません。例え、AIS のインターネットプロバイダが Webサイトを変更したとしても、その下にあるプロトコルは、悪用できる状態にあります。少なくとも、新しいバージョンの AIS には、上述した妥当性、認証、そして暗号化の 3つの主要な問題に対する包括的な防御が必要でしょう。すべての船舶に搭載される AIS の更新にかかる費用が高額であることは、十分に承知しています。しかし、海賊行為やテロリズムといった脅威の数々を考慮すると、実際他に選択肢はありません。

AIS は、インターネットやソフトウェア無線が存在する以前に設計された重要な無線システムのほんの一例に過ぎません。問題は、海上交通だけのものではありません。航空機に使われる「ADS-B」や、まもなく登場する自動車の通信に使われるシステムなどの他のシステムもいくつかの同じ制限事項や問題点に悩まされます。

トレンドマイクロのFTR は、デジタル情報が行き交う世界の安全を守るというトレンドマイクロの任務の一環として、積極的にこの分野を調査しています。

参考記事:

by Trend Micro Senior Threat Researchers

翻訳:木内 牧(Core Technology Marketing, TrendLabs)