トレンドマイクロは、2013年9月中旬、「EvilGrab」と呼ばれる不正プログラムを利用した標的型攻撃について報告しました。そして、この攻撃の主な標的となっていたのは、中国および日本でした。この「EvilGrab」による標的型攻撃がいまだ続く中、弊社は、この不正プログラムのバイナリ生成に利用する作成ツール(ビルダー)を確認しました。

■「EvilGrab」のビルダーを確認

「EvilGrab」のビルダー確認の発端は、「最新版本的请愿书-让我们一同为书记呐喊(请修改指正).doc.exe)と名付けられた Microsoft Word の文書ファイルに偽装した不正プログラムです。このファイル名は、簡体字中国語で書かれたもので、直訳すると「最新版の嘆願書:書記官と一緒に泣かせてください(修正をお願いします).doc.exe」となります。

この不正プログラムをトレンドマイクロの製品では「BKDR_EVILOGE.SM」として検出します。「EVILOGE」は「EvilGrab」ファミリを表す検出名です。この不正プログラムは、香港と日本に位置するコマンド&コントロール(C&C)サーバに通信し、また、感染PC の起動時に自身のコピーをインストールし、Windows のレジストリを変更します。このような不正活動は、この種の不正プログラムとして非常に典型的なものです。

一方で、「BKDR_EVILOGE.SM」により追加されたレジストリ値の一部から、このバックドア型不正プログラムも「EvilGrab」ファミリであることがはっきりと示されています。

- HKEY_LOCAL_MACHINE\SOFTWARE\<セキュリティベンダ名>\settings

- HKEY_LOCAL_MACHINE\SOFTWARE\<セキュリティベンダ名>\environment

上記のように追加されたレジストリ値は、セキュリティ製品のプロセスにこの不正プログラム自身を組み込むことを目的としているようです。そして、この不正プログラムが組み込みの対象とするセキュリティ製品は 1つだけではありません。AVG や Trend Micro、Kaspersky、NOD32、Avast、Avira、Symantec など複数のセキュリティ製品を標的としています。また、前回の記事で言及した「EvilGrab」と同じように、「BKDR_EVILOGE.SM」も中国で人気のあるインスタントメッセンジャーである「テンセントQQ(Tencent QQ)」がインストールされているか確認し、ユーザの会話内容や連絡先リストを入手しようとしています。

この「BKDR_EVILOGE.SM」自体は典型的な活動をするものであり変わったところはないのですが、解析の過程で、この不正プログラムのバイナリ生成に利用されるビルダーを確認しました。

|

|

|

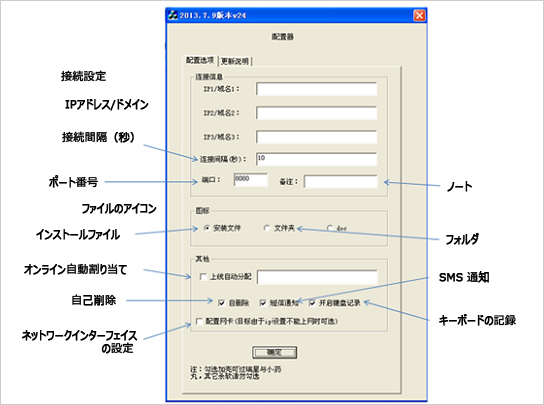

ビルダーには、攻撃者が情報を入力するための欄があります。

- ポート番号および接続間隔を追加した C&Cサーバ( IPアドレスもしくはドメイン名)の割り当て

- ファイルのアイコン(インストールパッケージ用アイコン、フォルダ用アイコン、文書ファイル用アイコン)の指定

- 自身の削除

- キーボードの記録

- キー入力操作情報の記録

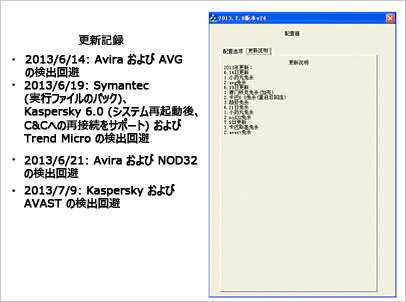

また攻撃者は、ビルダーの 2番目のタブで、回避するセキュリティ製品を選択することができます。

|

|

|

■「EvilGrab」のビルダーを検証

トレンドマイクロでは、このビルダーの機能を検証し、これまでに確認された「EvilGrab」で作成されたバイナリファイルと比較することにしました。

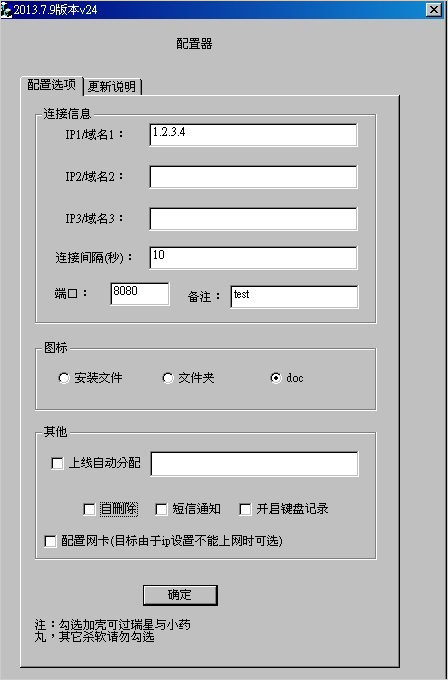

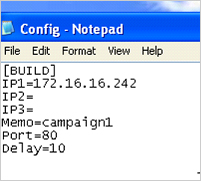

まず、ビルダーを起動し、これから作成される「EvilGrab」の検証に必要な基本設定を入力しました。

|

|

|

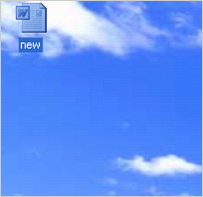

図4 で示すように、Microsoft Word の文書ファイルに似せるために出力アイコンを選び、”New.doc.exe” というファイル名をつけました。Microsoft Word の文書ファイルのアイコンとそっくりなのがわかります(図4 参照)。

|

|

|

生成したバイナリに加え、接続の詳細を設定する環境設定ファイルを作成します(図5 参照)。

|

|

|

検証用に作成されたバイナリファイルを解析した結果、前回のブログ記事で言及された「EvilGrab」が備える機能と同じであることが判明しました。Tencent QQ を確認する機能も含まれていました。また、この不正プログラムは、正規の “svchost.exe” にも自身のコードを組み込むことも確認しました。

■これまでに確認した「EvilGrab」とビルダーで生成した「EvilGrab」の類似性

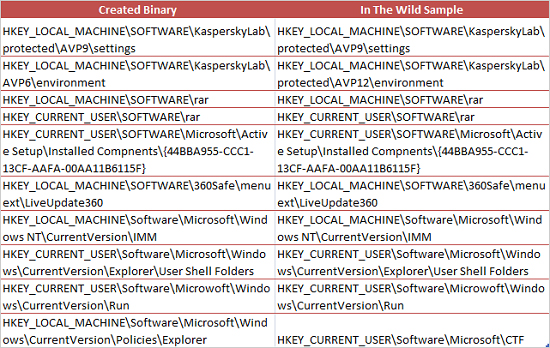

すでに確認されていた「EvilGrab」と、このビルダーから生成された「EvilGrab」は、機能面において、ほぼ同一であることがわかりました。

例えば、レジストリへの追加もほぼ共通です。変更が加えられたレジストリ情報を簡単に調べても、この 2つの不正プログラムの類似性が確認できます。

|

|

|

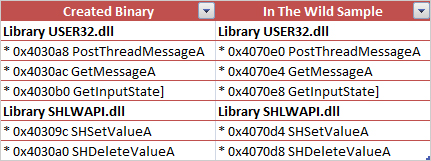

同様に、インポートするファンクションにおいても、この 2つの不正プログラムがほぼ同一であることがわかります。この不正プログラムがインポートする DLL内のファンクションの一部の例は以下のとおりとなります。

|

|

|

■結論

トレンドマイクロでは、これまでも「EvilGrab」の検体を複数確認してきました。しかし、ビルダーを入手したことにより、保護をより堅固にし、この「EvilGrab」ファミリの脅威からユーザを防御することできるようになるでしょう。また、この不正プログラムを利用および開発する攻撃者に対して、「スレットインテリジェンス」を強化することも可能となります。

「EvilGrab」を利用する標的型攻撃の詳細については、以下をご参照ください。

- 2Q Report on Targeted Attack Campaigns(英語情報)

http://about-threats.trendmicro.com/cloud-content/us/ent-primers/pdf/2q-report-on-targeted-attack-campaigns.pdf

参考記事:

by Kyle Wilhoit (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)