エクスプロイトキットが仕掛けられた Webサイトは、頻繁にセキュリティベンダやセキュリティ関係者たちの調査・解析の対象となります。そのため攻撃者たちが、セキュリティベンダや各関係者たちから逃れようと必死になることは、驚くべきことではありません。攻撃者たちはどのようにして回避するのでしょうか。

攻撃者たちが利用するもっとも基本的な手法は、IPアドレスのブラックリスト化です。セキュリティベンダは、スパムメールの送信や不正な Webサイトのホスト先、収集された情報の受信に利用される広範な IPアドレスをブラックリスト化しています。それと同様に、攻撃者たちもセキュリティベンダによって使用されると思われる IPアドレスのリストを持っており、それらのアドレスからのすべての接続をブロックします。

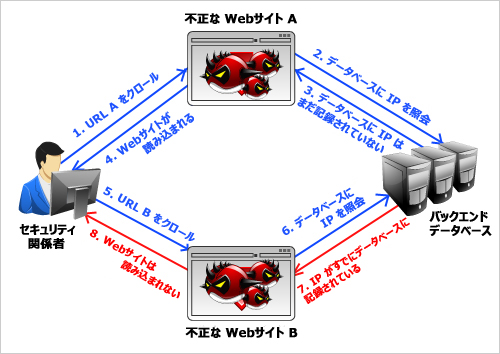

より巧妙な手法に、「与えられた IPアドレスには一度きりしか接続させない」というものがあります。これはどのような仕組みになっているのでしょうか。

セキュリティベンダは、特定の攻撃に関わる Webサイトのリストを持っていると仮定します。セキュリティベンダやセキュリティ関係者たちが手動もしくは自動化されたツールを使用してこのリスト内の 1つの Webサイトにアクセスすると、攻撃者は、セキュリティベンダの使用する IPアドレスが攻撃に関わった Webサイトに接続したことを自らのバックエンドのデータベースに記録します。そして、セキュリティベンダや各関係者たちが他の Webサイトへ接続しようとすると、Webサイトはバックエンドのデータベースの記録を照会し、セキュリティベンダは不正なコンテンツに接続することができなくなります(図1参照)。

|

|

|

このようなバックエンドのデータベースは、「ダイナミック DNS(DDNS)」のサービスとともに利用されることもあります。攻撃者たちは、DDNS のサービスを利用して大量のランダムな URL を動的に生成します。これにより攻撃者たちは、何者かがアクセスしている URL を数分以内にアクセスできない状態にすることが可能になります。

上述のすべての手法は、さまざまな面にわたってエクスプロイトキットにより利用されています。典型的な手法の 1つに「infect once」と呼ばれるものがあります。これは、「Blackhole Exploit kit(BHEK)」の両バージョン(1.x および 2.x)だけでなくエクスプロイトキット「Styx」および「CoolKit」にも利用されています。

それぞれの対策があるとはいえ、攻撃者によるエクスプロイトキットの利用は、セキュリティベンダや各関係者たちにとってさらなる重荷となります。こうした制限があるなかで問題の対応は可能ですが、ユーザを保護するためには、特定の 1つの手段だけに頼らないことの重要性も表しています。

セキュリティに対して、「特効薬」は存在しません。今日のセキュリティ環境において、クラウド技術とエンドポイントの両方の手法を使用する「多重防御」の戦略は、いまだ脅威を回避するうえでもっとも効果的な方法です。もっとも重要なことに、すべての感染経路の特徴を探るためのこれら複数の手法間の相互関係は、新たな脅威の調査および解析に不可欠なものです。

クラウド経由でのユーザの保護は、少ないリソースの使用で、広範囲かつ強力な相互関係と保護を持ち、現在もユーザ保護の効果的な方法です。いたちごっこのように、セキュリティベンダは、攻撃者たちの先へいくため、クローラやハニーポットを継続的に改良します。

しかし、エンドポイントでの防御は、クラウド技術を利用した防御に対していまだ無くてはならない補完要素です。脅威は、エンドポイントでリアルタイムに、実際のユーザとともに、実際の環境下で起こっているからです。エンドポイントでは、即時にファイルや Webサイトを検証することができ、不正なおそれのある Javascript や Java などのコンテンツであってもセキュリティ製品により検証・解析することができます。これによりユーザは、あらゆる不正ファイルが PC へと侵入する前に保護されます。

新たに検知された脅威に関する情報は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」へ送られます。これは、すべてのユーザを容易に保護することと、これらの脅威に関する情報を収集することの両方を可能にします。これは、ユーザを保護するために、弊社が攻撃者についてさらなる知識を深め、さらに効果的な手法のツールを使用することが可能になります。

参考記事:

by Mark Tang (Threats Analyst)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)