トレンドマイクロは、この数カ月間、スパムボット「Stealrat」を積極的に監視しています。このスパムボットは、2010年ごろから確認されているようですが、2012年末頃からアダルト関連や偽医薬品関連のスパムメールを頻繁に送信することが確認されています。そして、スパムメール送信のため主に、改ざんされたWebサイトおよびそのシステムを利用しています。このスパムボットの運用状況を監視する過程で、弊社は、約19万5千もの改ざんされたドメインおよび IPアドレスを特定しました(期間:2013年4月~7月末)。これら改ざんサイトの共通点として、このスパムボットを操作するサイバー犯罪者は、脆弱性を抱える「コンテンツ管理システム(CMS)」を使用する Webサイトを悪用しており、確認した CMS として、「WordPress」や「Joomla」、「Drupal」が挙げられます。

今回、こうした状況を考慮して、Webサイト管理者が自身の Webサイトが改ざんされていないか、Stealrat の一部として悪用されていないかの確認方法について説明します。

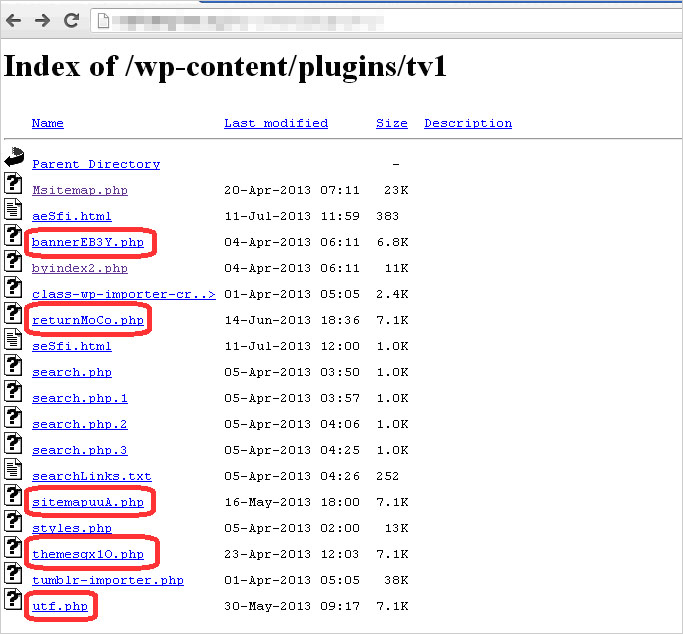

まず最初に、このスパムボットのスクリプトのファイル名として通常 “sm13e.php” あるいは “sm14e.php” が用いられていることから、こうしたファイル名の存在について確認すべきです。ただし、ファイル名は変更される場合も想定されることから見覚えのない PHPファイルがあるかどうかの確認も必要となります。

|

|

|

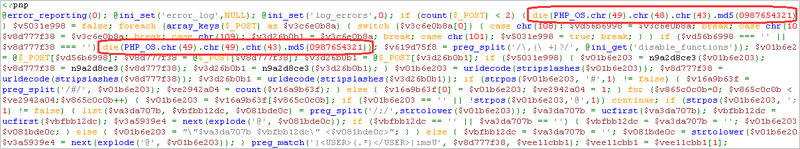

また、不正な PHPファイルの存在の確認方法として、以下のいずれかの文字列を検索するのも 1つの方法です。

- die(PHP_OS.chr(49).chr(48).chr(43).md5(0987654321)

- die(PHP_OS.chr(49).chr(48).chr(43).md5(0987654321)

Linuxをご使用の場合、コマンド「grep」を使用して以下のコマンドで検索することも可能です。

- grep “die(PHP_OS.chr(49).chr(48).chr(43).md5(0987654321” /path/to/www/folder/

Windowsをご使用の場合、以下のコマンドで検索します。

- “die(PHP_OS.chr(49).chr(48).chr(43).md5(0987654321”

|

|

|

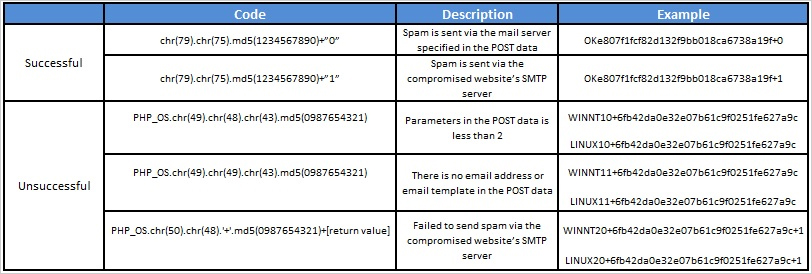

これらの文字列は、PHPファイル内のコード「die」の一部であり、特定のパラメータが取得できなかった際に使われます。セキュリティや脅威関連の情報を提供している「DeepEnd Research」上で、既に “sm14e.php” のソースコードが公開されています。このソースコードは、利用されているスクリプトの最新版であることが弊社の調査から判明しています。また、”sm13e.php” と比較して、”sm14e.php” は、複数の Eメールアドレスにスパムメールを送信する機能を備えていることも明らかになっています。それ以外は、以前のバージョンの PHPファイルと同じであり、以下のパラメータを取得します。

- l=スパムメールの送信先のEメールアドレス

- e=ランダムに生成される9桁の文字

- m=メールサーバ(例:googlemail)

- d=メールのテンプレート

このPHPファイルの応答は、提供されるパラメータに応じて変わります。また、スパムメール活動もパラメータ次第となります。

|

|

|

Webサイト管理者は、上述のファイルや類似したファイルをすることを推奨します。また、ご使用の CMS の更新を怠らないようご注意ください。

http://www.trendmicro.co.uk/media/wp/stealrat-whitepaper-en.pdf

参考記事:

by Jessa De La Torre (Senior Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)