一般的にユーザがファイルを圧縮ファイルを作成する際は、便宜上、複数のファイルを1つのファイルにひとまとめにするか、または単に格納スペースに保存します。しかし、「TrendLabs(トレンドラボ)」は、パスワード保護された圧縮形式の圧縮ファイル内にさえ自身のコピーを作成するワームを確認しました。

トレンドラボは、特定の WinRAR のコマンドライン(図1参照)を利用して感染活動を行うワームの検体を入手。このワームは、トレンドマイクロの製品では、「WORM_PIZZER.A」として検出されます。コマンドが実行されると、このワームは、特に ZIP や RAR、RAR の 自己解凍型ファイル(拡張子SFX)などといった圧縮されたファイルの中に自身のコピーを作成することが可能になります。しかしこのワームは、圧縮ファイルからパスワードを取得することはありません。このコマンドラインは、通常のものであり、ユーザのコンピュータに WinRAR がインストールされている限り、ユーザはこのコマンドラインで圧縮ファイルにファイルを追加することができます。そこでこのワームは、これを悪用し圧縮ファイルに自身コピーを作成します。

|

|

|

このワームは、解析中、「WORM_SWYSINN.SM」によって特定の Webサイトからダウンロードされたことが確認されました。

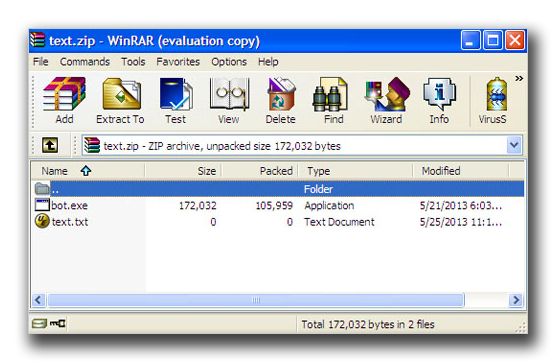

この手法は、2010年に確認された「WORM_PROLACO」の亜種を連想させます。このワームの亜種は、自身のコピーとともに特定の実行ファイルを保存することが判明しています。しかし「WORM_PIZZER.A」の注目すべき点は、たとえパスワード保護されている圧縮ファイルであっても、そこに自身のコピーを作成するという巧妙な手口です。誤ってこの圧縮ファイルを解凍してしまったユーザは、このワームのコピーが含まれていることはわからないため、他のファイルとともにこのワームを実行してしまうことになります。

|

|

|

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、「WORM_PIZZER.A」を組み込むサイトへのアクセスをブロックします。また「ファイルレピュテーション」技術により、このワームを検出し、削除します。

トレンドマイクロは、「2013年の脅威は何か? トレンドマイクロのセキュリティ予測」のなかで2013年は従来の脅威が再来する年となることを予測しましたが、2013年の前半は、その予測通り、従来の脅威の再利用が行われています。それは検出を逃れるための新たな手法や、ユーザに気付かれないようにコンピュータへと忍び込む最新の手口を利用する「ZBOT」や「CARBERP」、「GAMARUE」などといった最近の脅威において確認することができます。「WORM_PIZZER.A」も、この「再利用される」脅威と何ら変わりありません。圧縮ファイルには保護機能があるため、ユーザはこのようなファイルを解凍し実行する事に対し、あまりに無関心であることが考えられまます。このことが、感染コンピュータ上での感染活動を助長することになります。

この脅威から身を守るため、ユーザは、コンピュータを使用する際には、未知の Web サイトの閲覧や、安全が証明されていない E メールからのファイルのダウンロードを控えるといった安全対策を順守してください。またこのワームは、圧縮ファイルに自身のコピーを作成することが可能であるため、ユーザはこういったファイルの実行には十分に注意する必要があります。

※協力執筆者:Dexter To(Research Engineer)および Joseph Jiongco(Threat Response Engineer)

参考記事:

by Lenart Bermejo (Threat Response Tech Lead)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)