2012年3月頃、「PlugX」と呼ばれる新しいタイプの「Remote Access Tool(RAT)」が世界各地で確認されました。「Korplug」としても知られるこの新型PlugX は、限られた標的型攻撃において利用されているという報告もある中、こうした標的型攻撃のために特別に開発された「オーダーメイド」の RAT であるようです。

この新型RAT が使われる理由の背景として、セキュリティ専門家からの発見を回避しようと画策していることが伺えます。ただし、このような攻撃自体は新しいものではありません。トレンドマイクロの調査の結果、PlugXが、少なくとも 2008年2月から継続して行われ続けている持続的標的型攻撃の「作戦活動(キャンペーン)」でも最近利用されていることを確認しています。

PlugX が利用されている上述のキャンペーンでは、「PoisonIvy」という RAT も利用されており、日本、中国および台湾に拠点を置く特定のユーザを標的としていることが報告されています。また、このキャンペーンについて、2012年2月に、大規模な標的型攻撃の一部であることが報告されています。トレンドマイクロでは、こうした報告どおり、PlugX が、主に日本の政府関連組織や特定の企業を標的として拡散されていることを確認しています。

従来の PoisonIvy に関連するキャンペーンと類似して、このPlugX も標的型メールの添付ファイルとして侵入します。添付ファイルには、圧縮ファイルや “Adobe Acrobat Reader” や “Microsoft Office” に存在する脆弱性を利用する特別に細工された文書ファイルとして装っています。

弊社では、また、韓国のインターネット企業や米国のエンジニアリング企業を標的とした攻撃に、このPlugX が利用されていることを確認しています。

|

|

|

|

|

|

■C&Cサーバの利用状況から判明した PoisonIvy と PlugX の緊密な関係

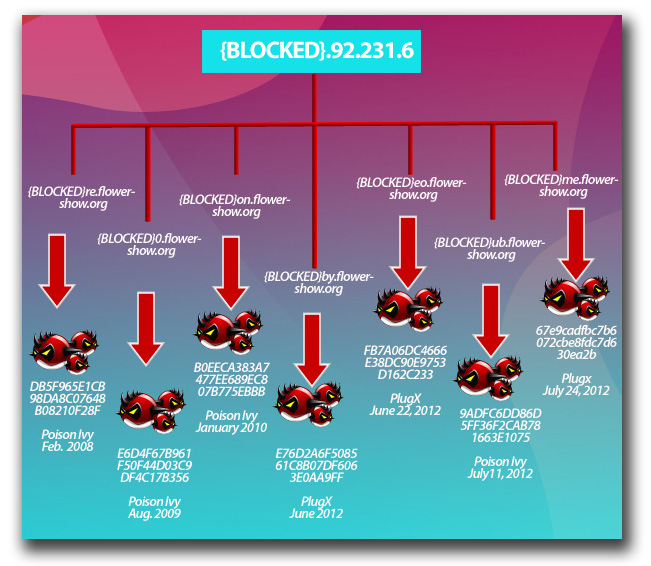

トレンドマイクロの監視過程において、ある PlugX が「<省略>eo.flower-show.org」というドメインのコマンド&コントロール(C&C)サーバに接続していることをまず確認しました。そして、弊社の過去の調査データに鑑みて、悪名高い PoisonIvy の C&Cサーバと同一のものであることが判明しました。また、「<省略>eo.flower-show.org」が名前解決する IPアドレスを用いて、このドメインの配下にある複数の C&Cサーバを取りまとめることができました。これらの C&Cサーバは、PoisonIvy および PlugX により利用されていたと考えられます。

名前解決された IPアドレス、C&Cサーバのドメイン、各RAT および RAT が配布された日付の関連性は、図3 のとおりとなります。なお、古いバージョンの各RAT については、弊社の調査データを元に推測した日付となっています。

|

|

|

図3 が示すとおり、上述のキャンペーンにおいて新型の PlugX が利用されています。また、このキャンペーンを仕掛ける攻撃者は、旧型の PlugX やより確実な PoisonIvy も併用していることも判明しています。さらに、弊社では、新型の PlugX は、”%System Root%\Documents and Settings\All Users\SxS\” 内にデバックのログファイルである”bug.log”を作成することから、このPlugXがまだベータ版であると推測しています。このログファイルは、RAT のコード上の予測されるエラーを記録し、後で、攻撃者が確認するために自身のC&Cサーバ上にアップロードされるようです。

標的型攻撃用に開発されるオーダーメイドの RAT は目新しいわけではありませんが、弊社では、今回の新型PlugX の背後にいる攻撃者が、ベータ版であるにもかかわらず、新型PlugX を既に配布していることを確認しています。この攻撃者は、2008年頃から攻撃を仕掛けていると考えられることから、何かしらの意図を持って実行していると推測します。攻撃者は、標的者のコンピュータを利用して、今後の攻撃のために、つまり、より複雑なキャンペーンを仕掛けるために、自身の RAT を改良していると考えられます。

今回の RAT のコード上のエラーは、攻撃者および標的となった組織にとって、予期しない結果がもたらされる恐れがあります。例えば、アクセスされるファイルが誤って破損して、相当な数のデータ紛失を引き起こす可能性も否めません。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られています。特に、「E-mailレピュテーション」技術により、この脅威に関連するEメールを検出、ブロックします。また、「ファイルレピュテーション」技術により、今回の脅威に関連する PlugX(「BKDR_PLUGX」および「TROJ_PLUGX」)および PoisonIvy(「BDKR_POISON」)を検出し、削除します。さらに、「Webレピュテーション」技術により、PlugX および PoisonIvy に関連する C&Cサーバへのアクセスをブロックします。

トレンドマイクロでは、引続きPlugXに関連するキャンペーンを監視し、随時報告します。

参考記事:

by Roland Dela Paz (Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)