トレンドマイクロでは、「Google Play(旧Androidマーケット)」上で確認された不正アプリについて、以下のようにこれまで報告してきました。

・Trending Scams Seen in the Android Market

http://blog.trendmicro.com/trending-scams-seen-in-the-android-market/

・情報を外部送信する偽ファンアプリ、公式Androidマーケットで確認

/archives/4818

・公式Androidマーケットに偽アプリ - iOS で人気のゲームを装う

/archives/4784/archives/4784

・公式のAndroidマーケットに「DroidDreamLight」ふたたび

/archives/4478

これらの不正アプリは既に削除されていますが、Google Play ではいまだ数多くの不正アプリが確認され続けており、ユーザは被害にあう危険性にさらされ続けています。トレンドマイクロは、こうした背景を考慮して、モバイルアプリケーション評価技術「Trend Micro Mobile App Reputation」を発表。ユーザがモバイル端末を安全に使用していく中で、この評価技術が非常に重要な役割を果たすと考えています。

トレンドマイクロは、執筆時点で、Google Play からダウンロードできる不正アプリを合計 17種類確認しています(※1)。このうちの 10種類は、”AirPush” を利用しており、Android OS を搭載した端末(以下、Android端末)の「ステータスバー(通知バー)」に迷惑広告を一方的に通知します。また、6種類は、感染したシステム情報を送信する機能などを備える「Plankton」という不正プログラムのコードを含む不正アプリです。

| アプリケーション名 | パッケージ名 | デベロッパー | 主な不正活動 |

| Spy Phone PRO+ | com.spinXbackup.backupApp | Krishan | ユーザの位置情報(GPS情報)や「SMS のメッセージ(以下、テキストメッセージ)」および通話の履歴の送信 |

| 微笑的小工具 | com.antonio.smiley.free | Antonio Tonev | コマンド&コントロール(C&C)サーバに接続し、コマンドを待機 |

| 應用程序貨架 | com.antonio.wardrobe.apps.lite | Antonio Tonev | C&Cサーバに接続し、コマンドを待機 |

| 小兔子射氣球 | com.christmasgame.balloon | Ogre Games | C&Cサーバに接続し、コマンドを待機 |

| 阿維亞拼圖 | com.macte.JigsawPuzzle.Aviation | Macte! Labs | C&Cサーバに接続し、コマンドを待機 |

| 山拼圖 | com.macte.JigsawPuzzle.Hills | Macte! Labs | C&Cサーバに接続し、コマンドを待機 |

| 食品謎 | com.macte.JigsawPuzzle.Food | Macte! Labs | C&Cサーバに接続し、コマンドを待機 |

| NBA SQUADRE PUZZLE GAME | com.bestpuzzlesgames.NBA1 | Crisver | アプリケーションや広告を強制通知 |

| NFL Puzzle Game | com.bestpuzzlesgames.nfl | Crisver | アプリケーションや広告を強制通知 |

| 本機拼圖 | com.macte.JigsawPuzzle.Indians | Macte! Labs | アプリケーションや広告を強制通知 |

| 拼圖:紐約 | com.macte.JigsawPuzzle.NewYorkCity | Macte! Labs | アプリケーションや広告を強制通知 |

| Cricket World Cup and Teams | com.bestpuzzlesgames.cricket | Crisver | アプリケーションや広告を強制通知 |

| 怪物3D | com.killu.m3d | Killugames | アプリケーションや広告を強制通知 |

| 最佳設計的鞋子 | com.killu.bds | Killugames | アプリケーションや広告を強制通知 |

| 爆轉陀螺益智 | com.manic.bb | Manic Puzzles | アプリケーションや広告を強制通知 |

| 芭比好萊塢之謎 | com.espu.bho | Puzzles | アプリケーションや広告を強制通知 |

| 芭比娃娃夢幻之謎 | com.espu.bafa | Puzzles | アプリケーションや広告を強制通知 |

なお、上記17種類のうち1つ「Spy Phone PRO+」は、明らかにスパイツールであることがアプリ名から分かります。こうしたアプリは悪用される恐れがあることから、トレンドマイクロは要注意の脅威として注視し続けており、トレンドマイクロの製品では「ANDROIDOS_PDASPY.A」として検出します。Google Playでは以下のようにこのアプリの概要が説明されています。

|

|

|

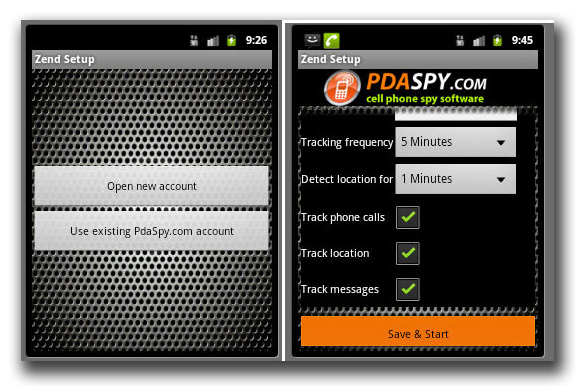

攻撃者は、図2 のように、まず監視する Android端末にこの特定のアプリをインストールし各項目を設定する必要があります。

|

|

|

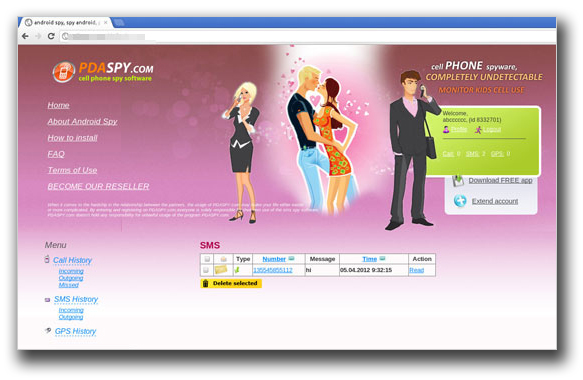

この不正アプリは、ユーザの位置情報や通話、テキストメッセージなどを追跡する機能を備えています。攻撃者が「Save & Start」ボタンをクリックすると、図3 のような Webサイトを介して監視する端末を追跡することが可能となります。

|

|

|

17個の不正アプリのうち大半は、何千回もダウンロードされており、「ANDROIDOS_PDASPY.A」として検出される「Spy Phone PRO+」は、10万回以上ダウンロードされています。17個の不正アプリは、総計で 70万回以上ダウンロードされています。ユーザが自身の端末にセキュリティソフト/サービスを使用していない場合、AirPush のような迷惑広告や「Plankton」ファミリによる C&Cサーバへのリモート接続などの被害を受ける恐れがあります。

トレンドマイクロでは、モバイルアプリケーション評価技術「Trend Micro Mobile App Reputation」を用いて上述の不正アプリを確認しました。弊社では、公式・非公式を問わず Android端末用のアプリを配布する Webサイトを監視し、新しく提供されるアプリや人気のアプリを引き続き確認していきます。また、アプリの挙動が不正かどうかを確認するだけでなく、帯域やバッテリーといったシステムリソースの消費量についても確認しています。

弊社「ウイルスバスターモバイル for Android」をご利用のユーザは、「不正アプリ対策」によってこのような脅威から保護されます。また、「ウイルスバスターモバイル for Android」は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」と連携し、最新の脅威の情報を用いてユーザを保護します。

また、こうした Android端末を狙う脅威の被害を避けるためには、Android端末を取り巻く環境を理解して、PC と同様のセキュリティ対策を講じることをお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式の Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

・Threat Encyclopedia:Mobile Threat Information Hub

http://about-threats.trendmicro.com/mobile/

・CTO Insights blog:Mobile App Reputation(動画)

http://ctoinsights.trendmicro.com/2012/02/mobile-app-reputation/

・Trend Micro Mobile App Reputation

http://newsroom.trendmicro.com/index.php?s=43&news_item=948&type=archived&year=2012

・インターネット・セキュリティ・ナレッジ:最新スマートフォン特集

http://is702.jp/special/991/partner/155_m/

※1:トレンドマイクロは、Googleにこれらのアプリについて報告しています。2012年5月8日時点で大半のアプリは削除されていることを確認。トレンドマイクロでは、引き続きこれら不正なアプリを監視し、本ブログを通じて情報を更新します。

▲本文に戻る

参考記事:

by Bob Pan (Mobile Security Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)