トレンドマイクロは、Microsoft による「2012年4月のセキュリティ情報(月例)」の公開後数日も経たぬ間に、このセキュリティ情報に含まれた脆弱性を利用する不正なリッチテキストファイル(拡張子RTF)が世界各地で流布しているのを確認。この不正なRTFファイルは、セキュリティ情報「MS12-027」に含まれる脆弱性「CVE-2012-0158」を利用します。Microsoft の 4月のセキュリティ情報によると、Microsoft Office や Visual FoxPro、Commerce Server、BizTalk Server、さらに Microsoft SQL Server といった多数の同社製品が影響を受けます。

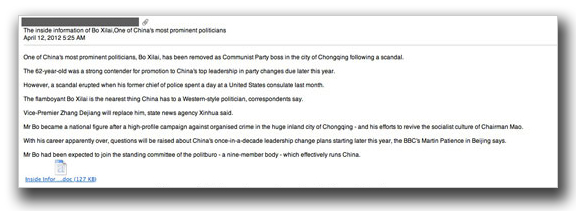

トレンドマイクロは、以下のメールに添付された不正な RTFファイルを確認しました。

|

|

|

このメールもまた、親チベット感情に関する内容が含まれており、過去に標的となったチベットの市民NGO に送信されていました。さらに、このメールは、以前同様、チベットの著名な人物から送られたように装っていました。

” Inside Information.doc”という添付の RTFファイル(「TROJ_MDROP.GDL」として検出)には、実行ファイルおよび Wordファイル(拡張子DOC)が埋め込まれており、これら 2つのファイルは暗号化されていました。この Wordファイルは、「TROJ_MDROP.GDL」による不正活動を隠ぺいするために利用される無害なファイルです。一方、実行ファイルは、トレンドマイクロの製品では「TSPY_GEDDEL.EVL」として検出され、”fxsst.dll” を作成しインストールします。そして、NSレコードが中国に指定しているホストへとアウトバウンド通信がなされています。

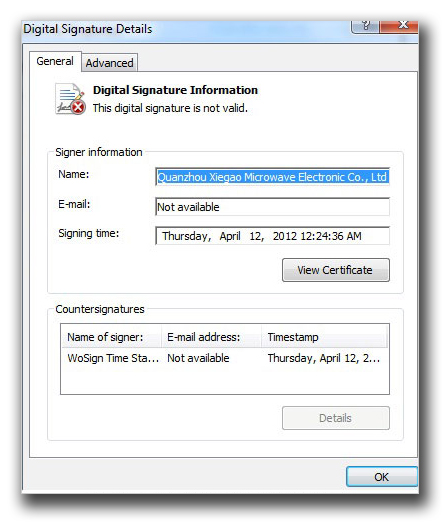

また解析の結果、「TSPY_GEDDEL.EVL」がデジタル署名されているという特筆すべき事実が明らかになりました。しかし、そのデジタル署名は、以下のように疑わしいものでした。

|

|

|

脆弱性「CVE-2011-3544」を利用した不正なRTFファイルは多数確認されていますが、それらの不正活動は、それぞれ異なっています。例えば、不正なRTFファイルにより「TSPY_HANGAME.AN」と検出される不正プログラムに誘導する事例を確認しています。「TSPY_HANGAME.AN」は、さらに「BKDR_HUPIGO.GDM」として検出される不正なファイルに誘導します。「HUPIGON」ファミリは、リモートアクセスツール「Grey Pigeon」としても知られており、バックドア活動を実行する際に利用されるツールとしてサイバー犯罪のアンダーグラウンド市場で人気があります。

「HUPIGON」ファミリは、さまざまな情報収集活動を完遂するために、多くの機能やコンポーネントを備えています。収集する情報の一部は以下の通りとなります。

また、「HUPIGON」ファミリは、感染コンピュータ内に潜伏するためのルートキットコンポーネントとしての機能を備えています。

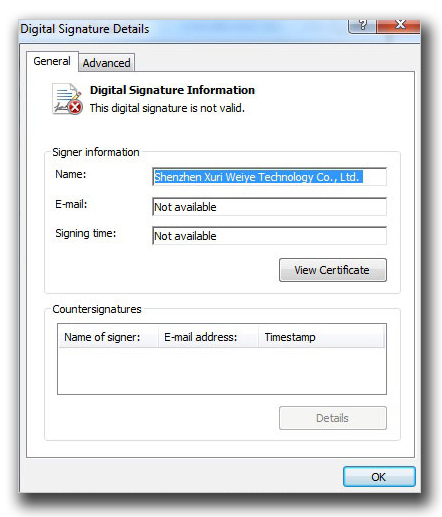

一方、「HANGAME」ファミリもまた、デジタル署名されており、図2 とよく似た無効な署名を含んでいます。

|

|

|

今回の事例から、こうした一連の標的型攻撃を仕掛ける攻撃者は、非常に執拗で、目的達成のためにツールを更新することに無駄がありません。一連の標的型攻撃を「作戦活動(キャンペーン)」と呼びますが、過去のキャンペーンにおいてMicrosoft Office製品に存在する脆弱性が頻繁に利用されています。その1つが「CVE-2010-3333」となります。この脆弱性の悪用については、最近公開されたインドや日本を狙う持続的標的型攻撃「Luckycat」のリサーチレポート(英語版のみ)やチベット問題に便乗した標的型攻撃のこれまでの報告でも言及されています。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、この脅威から守られています。「ファイルレピュテーション」技術により、今回の事例に関連する不正なファイルを検出し、削除します。また、「Web レピュテーション」技術により、ユーザがアクセスする前に、「TSPY_GEDDEL.EVL」がダウンロードされる IPアドレスへの接続をブロックします。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」をご利用のユーザは、以下のフィルタを適用することによって、脆弱性「CVE-2012-0158」を利用した攻撃からコンピュータを守ることができます。

参考記事:

by Ivan Macalintal (Threat Research Manager)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)