攻撃者は既存のウイルス対策を免れるために、攻撃ごとに新たにマルウェアを作成して使用します。このような攻撃から利用者を保護するために、新種や亜種のマルウェアのような未知脅威を効果的に検出する手法の必要性が高まっています。トレンドマイクロは、ファイル間の類似性を効率良く比較することが可能なハッシュアルゴリズム「Trend Micro Locality Sensitive Hashing (TLSH)」と機械学習を用い、インターネット上で収集した仮想通貨発掘マルウェアの検体をグループ化(クラスタリング)することにより、類似したマルウェアや修正が加えられたマルウェアでも検出可能とする対策技術を開発しました。この TLSH の実装はオープンソースのプロジェクトとして公開されています。一般に、マルウェアは SHA 256 等のハッシュ関数で算出した値に基づいて識別しますが、少しでもデータが異なるとまったく異なる値が算出されるため、マルウェアの類似度を判断することは困難です。しかし、TLSH で算出したハッシュ値や挙動等を用いたマルウェアのクラスタリングにより、SHA 256 等で計算されるハッシュ値が異なっていても、類似したマルウェアや修正が加えられたマルウェアを検出することが可能になります。

■仮想通貨発掘マルウェアの増加と未知脅威対策の必要性

今回、トレンドマイクロでは、TLSH を使用して仮想通貨発掘マルウェアをクラスタリングしました。

ここ数年、仮想通貨発掘マルウェアは、仮想通貨価格の上昇を利用して不正な手段で利益を得ようとするサイバー犯罪者の関心を集めています。仮想通貨発掘マルウェアは、密かにユーザの PC リソースを盗用し、不正な発掘活動を行います。これにより、感染 PC のリソースに悪影響をおよぼします。大量の電力と計算能力を消費するという仮想通貨発掘活動の性質は、当然マルウェアにも当てはまり、ある事例ではスマートフォンのカバーが開くほど電池が膨らんだと報告されています。

2017 年には仮想通貨発掘活動の急増が確認されました。実際、トレンドマイクロの組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」で最も多く確認されたネットワークイベントは仮想通貨の発掘でした。また、クラウド型次世代セキュリティ技術基盤「Trend Micro Smart Protection Network™」でも仮想通貨発掘マルウェアの検出が急増しています。このように不正な仮想通貨発掘活動の急増の中で、検出回避を狙って新たに作成されるさまざまなタイプの仮想通貨発掘マルウェアを迅速かつ効果的に検出できる手法として、TLSH によるクラスタリングを適用しました。

■TLSH を利用した検出手法

各クラスタは 2 つのファイルの類似性を数学的な「距離」で表現した値を利用して生成しています。次に、同一クラスタに属するマルウェアが近い値を持つような「中心的な TLSH 値」、つまりそのクラスタを代表する TLSH 値を決定します。そして、対象ファイルの TLSH 値をクラスタの中心的な TLSH 値と比較することで類似したマルウェアであるかどうか判断します。

マルウェアのクラスタリングの利点は、1 対多で複数のマルウェアにプロアクティブに対応できる検出パターンの作成が可能なことです。なぜなら、自動化されたシステムによって、あるグループに属するマルウェアの類似度を計算し、新しいファイルがそのグループに属するかどうかを判定することができるからです。

さらに、TLSH は、高速かつ大規模な検索にも適しており、大量の不審なファイルや未知のファイルを既知の脅威と照合することが可能です。

図 1:123 個のファイルで構成されるクラスタの中から、

中心的な TLSH 値に非常に近い値を持つ検体を 5 つ例示

注:このクラスタは「COINMINER _TOOLXMR.SM2-WIN32」として検出される仮想通貨発掘ツール(コインマイナー)です。

■TLSH を利用した検出手法による仮想通貨発掘マルウェアへの対応

「ビットコイン(BTC)」の価格は 2017 年に急上昇し、最高で 1 BTC あたり約 2 万米ドル(2018 年 4 月 6 日時点で約 214 万円)を記録しました。このような価格の急上昇により、ビットコインはサイバー犯罪者が狙う一番の通貨でした。しかし、最近では仮想通貨「Monero(XMR)」にその座を明け渡しているようです。Monero の価格は 2018 年 4 月 6 日時点で 1 XMR あたり約 1 万 8,500 円と、約 214 万円のビットコインに比べてはるかに低額ですが、消費者向け PC やノート PC で発掘可能という利点があります。このような特徴は、取引の追跡が不可能という性質と合わせて、サイバー犯罪者が広範囲で不正な発掘活動を行うことを可能にしています。

このような状況の中、トレンドマイクロの収集した仮想通貨発掘マルウェア検体の多くは、発掘アルゴリズムとして「CryptoNight」を利用し、Monero を発掘するマルウェアであることがわかりました。これらのマルウェアの中には、オープンソースのコマンドライン発掘ツールである「XMRig」を修正した検体や、Monero と同じ発掘アルゴリズム「CryptoNight」を利用するその他の仮想通貨を発掘するものもありました。

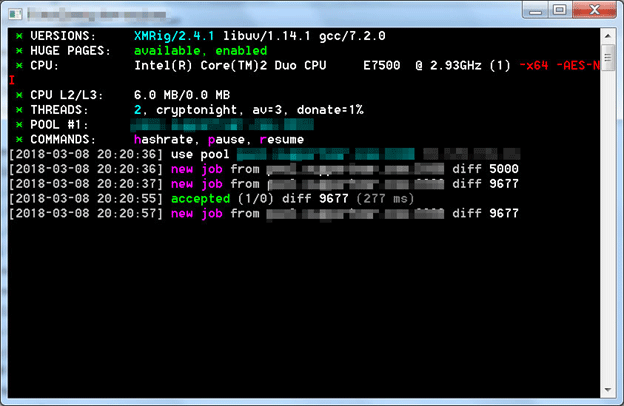

図 2:コマンドライン発掘ツール「XMRig」を修正した検体

注:この検体は XMRig のバージョン 2.4.1 を修正したものですが、GitHub に公開されている XMRig の最新版は 2018 年 4 月 6 日時点で 2.5.2 です。

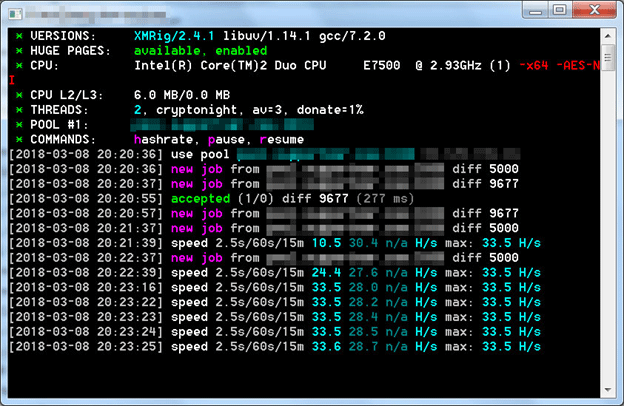

図 3:コマンドライン発掘ツール「XMRig」を改変した検体の不正な発掘活動

注:この図ではテスト用の設定(発掘プールのアドレス、ポート番号、およびウォレットアドレス)を利用しています。

XMRig は、誰もが簡単に利用可能なオープンソースのプロジェクトであるため、正規のユーザも XMRig を利用しています。しかし、それ以上にサイバー犯罪者にとっても悪用しやすいものとなっている状況のようです。

トレンドマイクロでは TLSH を利用した検出手法により、これらの類似性を持つ仮想通貨発掘マルウェアを、既存ウイルス検出技術および機械学習技術の両方で検出可能としました。トレンドマイクロ製品にて「COINMINER_XMRMINE.SM」、「COINMINER_TOOLXMR.SM2-WIN32」、「COINMINER_MALXMR.SMN1-WIN32」などとして検出される類似性を持つ仮想通貨発掘マルウェアについて、全世界でおよそ 100 万件の検出を過去 30 日間(2018 年 3 月 7 日~4 月 6 日)に確認しています。

このように、トレンドマイクロでは日々登場する未知脅威を迅速に警告できる対策を研究開発しています。今回紹介した TLSH を利用した検出手法はその一つであり、仮想通貨発掘マルウェアへの対応からも特に新たに登場するマルウェアに対してその類似性から検出が可能な技術であると言えます。

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

※記事構成:岡本 勝之(セキュリティエバンジェリスト)

参考記事:

- 「Cluster of Coins: How Machine Learning Detects Cryptocurrency-mining Malware」

By Jon Oliver and Menard Oseña

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)