インターネットに接続されたデバイスで確認されてきた大規模な攻撃から得られる知見は、「モノのインターネット(Internet of Things、IoT)デバイス」にも多くの脆弱性が存在するということです。今回トレンドマイクロが実施した調査でも、デバイスまたはサービスへの攻撃やボットネットの構築に利用可能な脆弱性が確認されました。

弊社は 、2017 年、世界中で利用されている IoT デバイスのセキュリティについて詳細な調査を実施しました。さまざまな地域の Amazon で販売され、日本市場でも広く利用されている製品を含む複数のデバイスを選択し、「遠隔でのコード実行(Remote Code Execution、RCE)」の可否を確認しました。その結果、予想以上のことが明らかになりました。

弊社は、不具合の確認と報告および製造業者からの回答待ちに数カ月を費やし、いくつかのデバイス製造業者の製品脆弱性を確認しました。中には容易に利用できる脆弱性もありましたが、その他は比較的危険度の低いものです。しかし重要なことは、それらの脆弱性によって攻撃者は影響を受けるデバイスを遠隔から不正操作することが最終的に可能になるということです。その結果、デバイスは完全に乗っ取られ、物理的に損傷する場合さえあるかもしれません。

| 製造業者 | モデル | デバイスの種類 | 脆弱性の種類 | RCE 脆弱性の有無 | 状態 |

| Belkin | NetCam HD+ WiFi Camera | ネットワークカメラ(IP カメラ) | 「Server Side Request Forgery(サーバサイドリクエストフォージェリ、SSRF)」および 「Local Code Execution(LCE)」 | 有り | ゼロデイ→修正済み(※4) |

| Belkin | WeMo® LED Lighting Starter Set | スマート電球 | 不正な SYSEVENT サービス | 有り | ゼロデイ→修正済み(※5) |

| Belkin | WeMo®製品(※1) | さまざまなデバイス | 「Denial of Service(DoS、サービス拒否)」 | 無し | ゼロデイ→修正済み(※6) |

| Buffalo | WSR-300HP | ルータ | コマンドインジェクション | 有り | 修正済み |

| D-Link | DCS825L EyeOn Baby Monitor | ベビーモニタ | コマンドインジェクション | 有り | 修正済み (※7) |

| D-Link | DCS825L EyeOn Baby Monitor | ベビーモニタ | スタックオーバーフロー | 有り | 修正済み (※7) |

| Dahua | ネットワークカメラおよび PTZ カメラ(※2) | IP カメラ | 予測可能な復旧用パスワード | 無し (※3) |

修正済み |

注:

※1 すべての WeMo® デバイスに影響

※2 Dahua のOEM 製品にも影響

※3 Telnet による RCE が可能

※4 Belkinの現在のスケジュールでは 4 月中旬までに更新プログラム配信予定

※5 2018 年 3 月 25 日に更新プログラム配信予定

※6 2018 年 3 月 25 日に更新プログラム配信予定

※7 D-Link によるとベータ版のファームウェアが利用可能、米国の技術サポートの連絡先は 1 (877) 453-5465

Buffalo 製品で確認された脆弱性は 3 年前から存在するものでした。この脆弱性は、2016 年の「SOAP(TR-069)の脆弱性を突いた RCE 攻撃」でボットネット構築のために利用された脆弱性に類似したものです。Belkin 製 WeMo® デバイスで確認された脆弱性には、HTTP POST リクエストを 1 回送信するだけで重要サービスに対して復旧困難なスタックオーバーフローを引き起こすものがありました。D-Link 製デバイスには複数の機能を提供するサービスが組み込まれています。このサービスを利用し、細工した UDP パケットによってスタックオーバーフローを引き起こすことでルート権限による RCE が可能でした。Dahua 製デバイスは、認証情報を忘れたユーザのために機能の一部としてパスワード復旧の仕組みを備えています。攻撃者はこの機能を利用し、ユーザの正規デバイスを乗っ取ることが可能でした。

上述した D-Link と Dahua の事例では、利便性のために提供されている機能が同時にセキュリティによる防御を抑制する結果となっています。

適切なセキュリティが後回しになっている状況は問題です。広く報じられた「Mirai」および「Satori」のようなボットネットの事例から分かるように、経験を積んだ攻撃者がやると決めた場合、セキュリティ上の弱点を探しだしそれを利用した攻撃を実行するでしょう。

トレンドマイクロは今回の調査で確認した脆弱性について、弊社が運営する脆弱性発見・研究コミュニティ「Zero Day Initiative(ZDI)」と「独立行政法人情報処理推進機構(IPA)」に対して、それぞれの情報開示ポリシーに従って通知しました。

今回確認された IoT の脆弱性に関する技術的な詳細およびその他の情報については、こちらを参照してください。

■被害に遭わないためには

IoT に関連したセキュリティはユーザにとってだけの問題ではありません。製造業者も、ほとんどではないにしてもある程度の責任を負い、販売したデバイスに常に更新プログラムが適用され安全が保たれていることを確認するべきです。製造業者は IoT デバイスの実装において、信頼性、運用継続性およびデータの整合性を担保し、所有者以外には操作できないようにしてください。デバイスがひとたびインターネットに接続されると、そこには悪用の可能性が伴うことを留意するべきです。

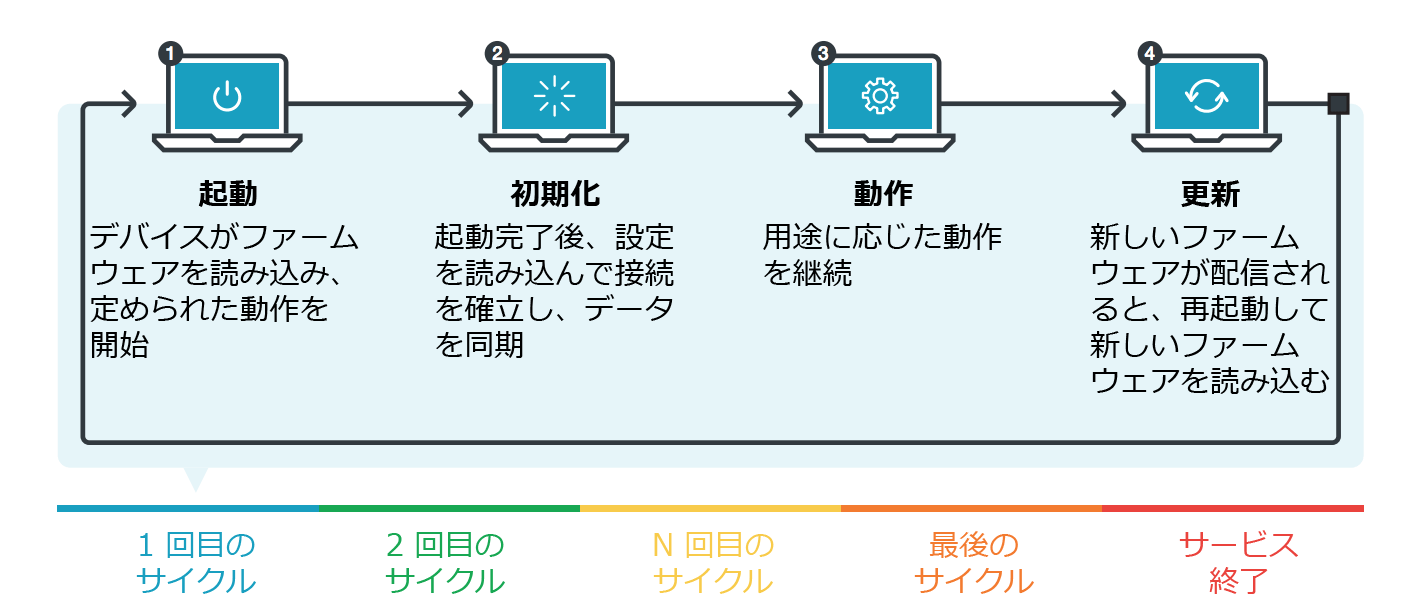

IoT デバイスによって提供するサービスの提供開始から終了までを通してハッキングや侵入を防ぐためには、「デバイスのライフサイクル」全体の計画を立てることが重要です。設計段階から既に侵入テストや一般的な危険度の査定を行い、セキュリティを優先するべきです。パスワードの復旧や工場出荷状態への初期化のような機能はユーザが簡単に利用できるように設計されていますが、セキュリティの観点からユーザを危険にさらすようなものであってはいけません。

図 1:IoT デバイスのライフサイクル

現実的にすべての IoT デバイスにセキュリティの仕組みが搭載されているわけではなく、デバイスの機能の中には攻撃者による悪用が可能なものも存在します。そのためユーザの側でも、セキュリティ的に安全なネットワーク設定や定期的なファームウェアの更新のようなベストプラクティスにしたがい、脆弱性が利用される危険性を最小化する必要があります。

■トレンドマイクロの対策

上述のベストプラクティスに加え、個人利用者向けエンドポイントセキュリティ対策製品「ウイルスバスター™ クラウド」のようなトレンドマイクロ製品をご利用のお客様はエンドポイントレベルでマルウェアを検出することによって、IoTデバイスへの脅威から効果的に守られています。

ホームネットワークセキュリティ(組込み型)「Trend Micro Smart Home Network™」を搭載したルータや、家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター™ for Home Network」は、ルータおよびルータに接続されたすべてのデバイスのインターネットトラフィックをチェックすることが可能です。Smart Home Network™ の対応は製造業者による更新プログラムリリース状況に従います。企業のお客様は、ネットワーク挙動監視ソリューション「Deep Discovery™ Inspector」によって、気付くことが難しい標的型攻撃やゼロデイ攻撃をネットワーク上の振る舞いから見つけ出し、早期に対処し被害の深刻化を防ぐことが可能です。

「Trend Micro Smart Home Network™ 」および 「ウイルスバスター™ for Home Network 」をご利用のお客様は以下のルールによって本記事で紹介した脆弱性を利用した脅威から守られています。

- 1134520 WEB Belkin NetCam WEMO API Remote Code Execution

- 1134517 EXPLOIT Belkin Syseventd Link Remote Code Execution

- 1134521 WEB Belkin Devices WEMO API Denial of Service

- 1134286 WEB Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361)

- 1134518 WEB D-Link DCS-825L verify.cgi Command Injection -1

- 1134519 WEB D-Link DCS-825L verify.cgi Command Injection -2

- 1134525 EXPLOIT D-Link DCS-825L Buffer Overflow -1

今回確認した各脆弱性の詳細については、「Device Vulnerabilities in the Connected Home: Uncovering Remote Code Execution and More」をご参照ください。

参考記事:

- 「Device Vulnerabilities in the Connected Home: Uncovering Remote Code Execution and More」

by Dove Chiu, Kenney Lu, and Tim Yeh (Threats Analysts)

【更新情報】

| 2018/04/17 15:25 | Belkin製品の脆弱性については、既に更新プログラムが公開配信されていることを確認し、表1の記載を更新しました。 |

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)