本記事では、比較的小規模の標的型サイバー攻撃「OnionDog(オニオンドッグ)作戦」について解説します。この攻撃キャンペーンは、韓国の電力および輸送業界の重要人物を標的として3 年以上にわたって毎年実行されたとされており、報道機関からもある程度の注目を集めました。

近年、メディアやセキュリティ業界で注目を集めるワードの 1 つに「北朝鮮」があります。最近では、各国の銀行から多額の資金を窃取したサイバー犯罪者集団「Lazarus」と北朝鮮との関連が噂され、多くの関心を集めていますが、この OnionDog 作戦についても北朝鮮と関連付ける報道が見られています。しかし、OnionDog 作戦の攻撃手法についてトレンドマイクロが綿密に調査した結果、標的型サイバー攻撃だと考えられていた OnionDog 作戦が、実はサイバー攻撃演習だったという興味深い事実に到達しました。

■OnionDog 作戦はサイバー攻撃演習

OnionDog 作戦は、2013 年に初めて確認されました。2016 年には、韓国の電力および輸送企業に対する 2013 年から続く攻撃が、同じ集団によって実施されていたことが報告されました。この攻撃キャンペーンに関連するマルウェアの検体は、およそ 200 個確認されています。当初それらの検体は、小規模ながらも影響力を持った攻撃者集団によって作成されたものと思われていました。

OnionDog 作戦に関するもっとも詳細な解析資料は、中国のセキュリティ企業「Qihoo 360」の「Helios Team」による報告書です。この報告書には、ハッシュ値のような「侵入の痕跡(Indicators of Compromise、IOC)」とともに、8 つのコマンド&コントロール(C&C)サーバの IP アドレスが記載されています。これらの IP アドレスは、実際に感染 PC が通信するアドレスです。しかし、実害をもたらすような目的の通信は確認されず、単にこのサイバー攻撃演習によって感染した標的を記録しているだけのようでした。表 1 および表 2 は、これら 8 つの IP アドレスに対応するドメインの履歴を調査し、まとめたものです。

| IP | ドメイン | アクティブな期間 |

| 221[.]149[.]223[.]209 | korea[.]kr[.]ncsc[.]go[.]kr | 2011 年 6~8 月 |

| 112[.]169[.]154[.]65 | cyber[.]ncsc[.]go[.]kr | 2011 年 6~8 月 |

| 221[.]149[.]32[.]213 | drill12[.]ncsc[.]go[.]kr | 2012 年 7~8 月 |

| 220[.]85[.]160[.]3 | dril113[.]ncsc[.]go[.]kr | 2013 年 8 月 |

| 222[.]107[.]13[.]113 | drill12[.]ncsc[.]go[.]kr | 2013 年 8 月 |

| 121[.]133[.]8[.]2 | 不明 | 不明 |

| IP1 | IP1 のドメイン | IP2 | IP2 のドメイン |

| 218[.]145[.]131[.]130 | 無し | 220[.]85[.]160[.]3

(表 1 の 4 番目) |

dril113[.]ncsc[.]go[.]kr |

| 218[.]153[.]172[.]53 | 無し | 221[.]149[.]223[.]209

(表 1 の 1 番目) |

korea[.]kr[.]ncsc[.]go[.]kr |

※これらの HTTP レスポンスはセキュリティ企業「Rapid7」によるインターネット全体の HTTP スキャン履歴の中で固有

「ncsc[.]go.kr」というドメインは、韓国の「National Cyber Security Center(国家サイバー安全センター、NCSC)」が保有しています。つまり、表 1 のうちこのドメインに対応する 5 つの IP アドレスは、韓国 NCSC が管理しているということになります。表 2 の 2 つの IP アドレス(IP1)については、対応するドメインを確認することができませんでした。しかし、HTTP レスポンスが表 1 の IP アドレスと一致することから、これらもまた韓国 NCSC が管理する IP アドレスだと考えられます。基本的な HTTP リクエストに対する応答は、HTTP サーバを区別する事実上の電子的指紋であることに留意してください。以上をまとめると、OnionDog 作戦に関連したマルウェアの C&C サーバとして報告書に記載された 8 つの IP アドレスのうち、7 つについて過去のある時点における韓国 NCSC との関連が確認されたということです。このことからだけでも、OnionDog 作戦とサイバー演習との関連が伺えます。

トレンドマイクロは、インターネット上で OnionDog 作戦に関連したファイルをおよそ 200 個確認しています。つまり、このサイバー攻撃演習で利用されたツールは管理された環境に置かれていなかったということです。言うまでもなく、このような状況は問題を引き起こす可能性があります。なぜなら、演習のためのマルウェアであれば特に、手法やツールの公開は望ましくないからです。

表 3 は、OnionDog 作戦に関連する検体の一例です。

| SHA256 | コンパイル日時 | ハードコードされた C&C |

| dbb0878701b8512daa057c93d9653f954dde24a25306dcee014adf7ffff0bdb4 | 2013/08/13 07:47 | dril113[.]ncsc[.]go[.]kr |

| f8c71f34a6cfdc9e3c4a0061d5e395ffe11d9d9e77abe1a5d4b6f335d08da130 | 2013/08/13 07:47 | dril113[.]ncsc[.]go[.]kr |

| 7564990506f59660c1a434ce1526b2aea35a51f97b8a490353eece18ec10b910 | 2013/10/10 11:35 | 221[.]149[.223[.]209 |

| 8b91cfd40529b5667bbdab970d8dba05fca0952fffba8ccbb1ad9549d204ba85 | 2013/10/10 11:58 | 221[.]149[.]223[.]209 |

| e20d0a8e1dec96ed20bd476323409f8f5c09531777207cfeda6b7f3573426104 | 2014/07/13 11:43 | dril113[.]ncsc[.]go[.]kr |

| 7461e8b7416bf8878d20a696a27ccf378c93afc6c8f120840c3738b9508839d2 | 2014/07/15 04:43 | 221[.]149[.]223[.]209 |

| 04e87e473d34974874dd0a5289433c95ef27a3405ba9ad933800b1b855e6e21a | 2014/07/15 04:45 | 221[.]149[.]223[.]209 |

| caf4b03118e5c5580c67b094d58389ade565d5ae82c392bb61fc0166063e845a | 2014/08/12 06:52 | drill14[.]kr[.]ncsc[.]go[.]kr |

| 46fb5bcea417d7ff38edff7e39982aa9f89f890a97d8a0218b6c0f96a5e9bad2 | 2014/08/12 06:52 | drill14[.]kr[.]ncsc[.]go[.]kr |

| 1ffa34f88855991bdc9a153e01c9e18074ba52a773f4da390c4b798df6e6dc4e | 2014/08/12 06:52 | drill14[.]kr[.]ncsc[.]go[.]kr |

| fa5799c25b5ea2ecb24ee982a202e68aad77db7e6b18f37151fa744010f69979 | 2014/08/12 06:52 | drill14[.]kr[.]ncsc[.]go[.]kr |

| 1e926d83c25320bcc1f9497898deac05dff096b22789f1ac1f63c46d2c1c16a7 | 2014/08/12 06:52 | drill14[.]kr[.]ncsc[.]go[.]kr |

| 65d226469d6bdb1e7056864fe6d3866c8c72613b6b61a59547ef9c36eda177dd | 2015/07/10 11:51 | 「[.]onion[.]city」ドメイン |

| 0ea456fd1274a784924d27beddc1a5caa4aa2f8c5abdf86eb40637fe42b43a7f | 2015/07/10 11:51 | 「[.]onion[.]city」ドメイン |

| b35b7a1b437d5998b77e10fdbf166862381358250cf2d1b34b61cf682157ff19 | 2016/07/26 01:27 | 「[.]onion[.]city」ドメイン |

| 1e926d83c25320bcc1f9497898deac05dff096b22789f1ac1f63c46d2c1c16a7 | 2016/07/27 04:46 | 「[.]onion[.]city」ドメイン |

2013 年以降に確認された古い検体では、「[.]ncsc[.]go[.]kr」ドメインや IP アドレスがハードコードされていました。しかし、2015 年以降は「[.]onion[.]city」ドメインが利用されています。これは、マルウェアが通信する実際の C&C サーバが、匿名通信システム「The OnionRouter(Tor)」のネットワーク内にホストされていることを意味します。また、検体のコンパイル日時は各年の 7 月から 10 月の間に集中しています。

■ OnionDog 作戦に関連するマルウェアの解析

弊社は、数年間を通してさまざまな個の OnionDog に関連するマルウェアの検体を確認してきました。比較的新しいマルウェアは、「[.]onion[.]city」ドメインの C&C サーバと通信することにより、不正な Windows サービスをインストールし、Tor ネットワーク内に隠ぺいされた C&C ドメインに基本的な情報を送信します。また、C&C サーバから第二段階のマルウェアをダウンロードすることも可能です。

2015年に確認されたマルウェア(SHA256:65d226469d6bdb1e7056864fe6d3866c8c72613b6b61a59547ef9c36eda177dd、「TROJ_ONIONDOG.SM」として検出)は、「[.]onion[.]city」ドメインと通信します。このマルウェアが実行されると、図1 のような文書ファイルが開きます。これは、韓国で広く使用されている文書ソフトウェアで作成された文書ファイル(拡張子:HWP)です。

図 1:OnionDog に関連したマルウェアが表示する文書

この文書の表紙には、「2015 年度 夏季休暇期間 公務員規律および行動綱領 履行実態 点検計画」とあります。このことから、このマルウェアは 2015年の夏に実施されたサイバー攻撃演習で利用されたものだと考えられます。

問題の文書の表示後、このマルウェアは、一時フォルダにリソース「101(SHA256:6dd79b5b9778dc0b0abefa26193321444236a1525d03227f150e6e968999fea5)」を解凍し、実行します。

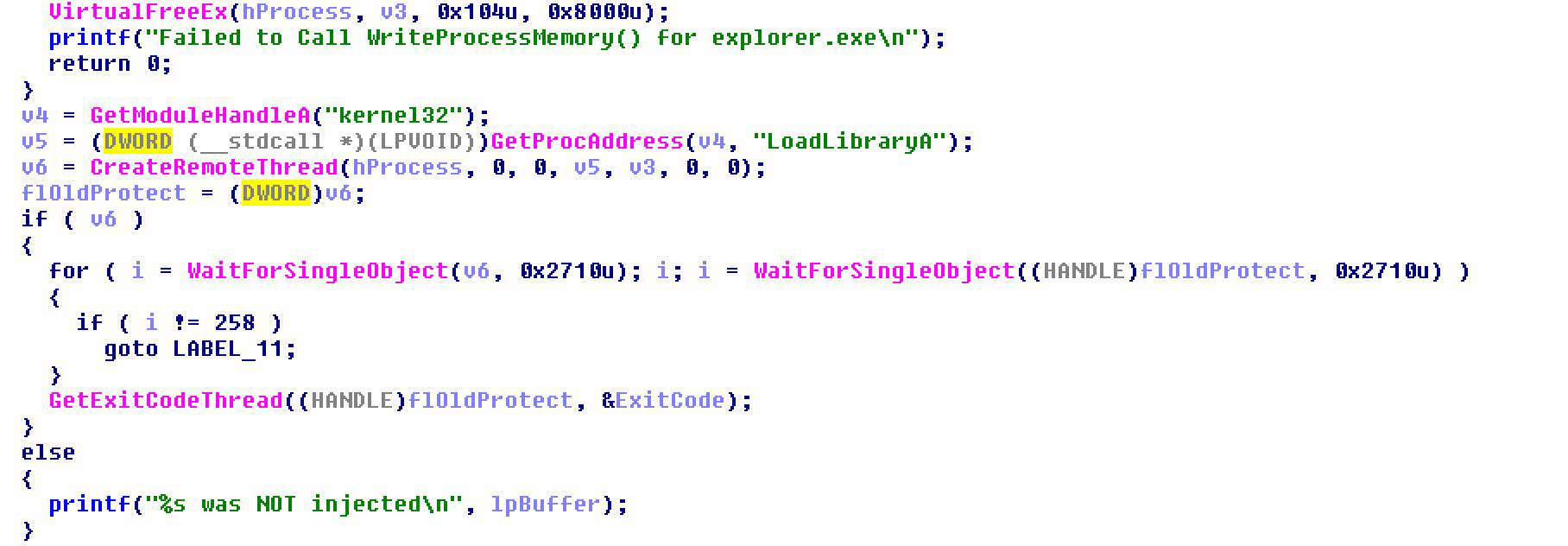

続いて、残り 2 つのリソース「103」と「111」を展開します。「dwMajorVersion」が 6 未満の Vista より前の Windows のバージョンでは、これらのコードを“explorer.exe”のプロセスに組み込みます。Vista 以降のバージョンでは、リソースを一時フォルダに解凍して実行し、その後削除します。

図 2:

「TROJ_ONIONDOG.SM」が「.rsrc」セクションに持つ 3 つのバイナリファイル

マルウェアは、通常、エラーメッセージを表示しません。しかし、問題のマルウェアは、“explorer.exe”にコードを組み込むことができなかった場合、エラーメッセージを表示します。

図 3:エラーメッセージを含むコード

「101」は「ダイナミック・リンク・ライブラリ(Dynamic Link Library、DLL)」です。この DLL は一時フォルダに作成された残り 2 つのバイナリファイルを実行するために、システムに対する無許可の変更を防ぐ Windows の機能「User Account Control(UAC)」を回避します。

「103(SHA256:999c1d4c070e6817c3d447cf9b9869b63e82c21c6e01c6ea740fbed38b730e6e、「TROJ_ONIONDOG.SMA」として検出)」は、「Microsoft Display Agent」または「Windows 10 Upgrader」という名称の不正な Windows サービスをインストールします。その後、バッチファイルによってスクリプトを実行し、すべての痕跡を削除します。

この Windows サービス(SHA256:19e3aa92bc16915d9f3ff17731caf43519169fddda4910ad5becb71ef87a29d5、「TROJ_ONIONDOG.SMB」として検出)は、特定の日(2015 年 7 月 13 日)に実行され、C&C サーバから別の実行ファイルをダウンロードします。また、現在の日付に関わらず、作成したサービスとすべてのファイルを削除するために別の実行ファイル(SHA256:fd03f3f65979ec7b8b6055f92f023b08f57c3095557d1f00d88f01f4d4cb46b7、「TROJ_GEN.R047C0OIP15」として検出)を作成して実行します。OnionDog 作戦に関連するマルウェアは、PC には実害を与えませんが、本物のマルウェアと同様の手法を用います。なぜこのようなマルウェアがこのサイバー攻撃演習に必要だったのかは分かっていません。

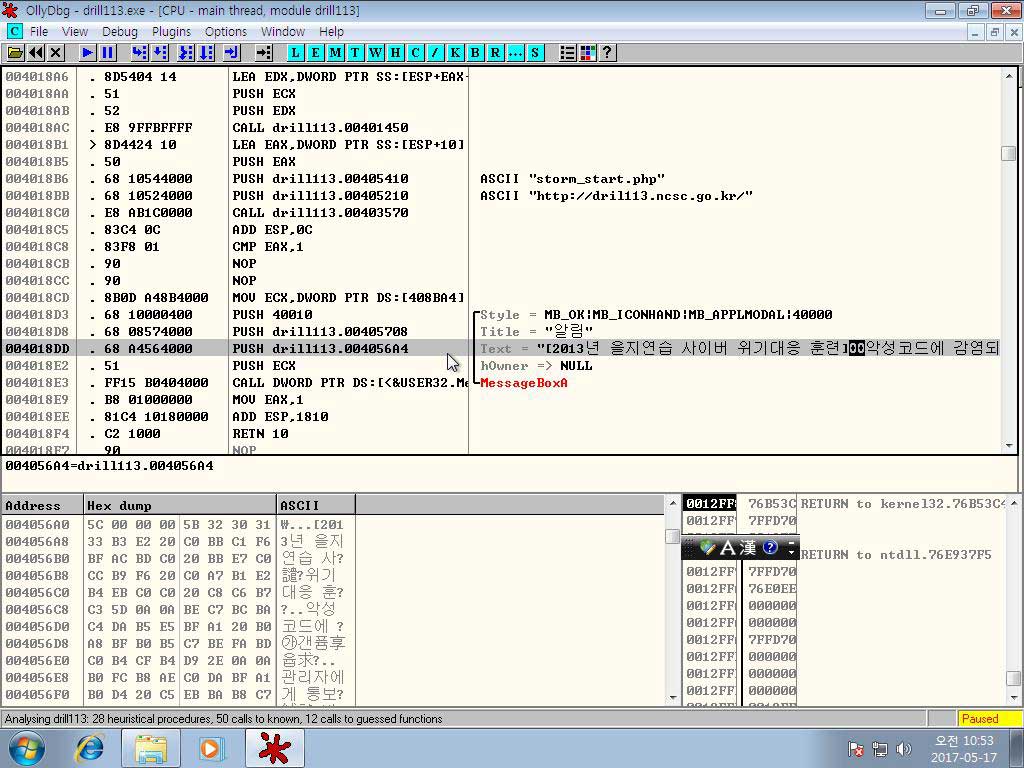

2013 年の検体を解析したところ、図 4 のハイライト部のように、このマルウェアが演習用であることを明らかに示す文字列を確認することができました。図 4 のコードが実行されると図 5 のポップアップが表示されます。このポップアップは、特定の期間内に実行された場合に表示されます。

図 4:特定の期間に実行されるとポップアップを表示する 2013 年に確認された検体

図 5:「Ulchi サイバー攻撃演習」のマルウェアに感染したことを伝えるポップアップ

このポップアップには、「[2013 年 Ulchi 演習 サイバー脅威対応訓練]不正なコードに感染しました。管理者に通知してください。」と書かれています。「Ulchi(乙支、ウルチ)」とは、1976 年以来毎年実施されている米韓合同軍事演習「Ulchi Freedom Guardian Drills(乙支フリーダムガーディアン演習)」を指していると思われます。この演習は毎年 8 月から 9 月にかけて実施されています。表 4 は、2010 年から 2016 年に実施された演習の日付を一覧にしたものです。

| 開始日 | 終了日 |

| 2016 年 8 月 22 日 | 2016 年 9 月 2 日 |

| 2015 年 8 月 17 日 | 2015 年 8 月 28 日 |

| 2014 年 8 月 18 日 | 2014 年 8 月 29 日 |

| 2013 年 8 月 19 日 | 2013 年 8 月 30 日 |

| 2012 年 8 月 20 日 | 2012 年 8 月 31 日 |

| 2011 年 8 月 16 日 | 2011 年 8 月 26 日 |

| 2010 年 8 月 16 日 | 2010 年 8 月 26 日 |

これらの日付は OnionDog 作戦に関連するマルウェアの活動期間と一致します。米陸軍のWebサイトによると、乙支フリーダムガーディアン演習には、通信ネットワークの防御に関する演習が含まれています。つまり、8 月から 9 月にかけて確認された警告やメッセージ、その他の痕跡等は、韓国の重要人物が実際のサイバー攻撃に対応できるようにするための演習の一部であった可能性があります。もしそうであるならば、このサイバー演習は、軍事用語で表現すれば「実弾演習」ということになります。マルウェアが弾薬に当たり、コンピュータシステムが演習場または戦場に相当します。

■実際のマルウェアを利用した演習の危険性

トレンドマイクロが収集した情報によると、OnionDog 作戦に関連するマルウェアはすべて、毎年実施されているサイバー攻撃演習で利用されたものです。これらのマルウェアは、演習期間以外には活動できないように制限がかけられています。また、実害を与えるような不正活動も一切行いません。しかし、比較的新しい検体の中には、さまざまな手法を駆使して PC への侵入テストを実施するマルウェアもあります。当然、サイバー攻撃演習における本物のマルウェアの利用には危険も伴います。

弊社は、インターネット上で 200 個以上の OnionDog 作戦に関連するマルウェアの検体を確認しています。実環境でマルウェアが確認されているということは、この演習で利用されたツールや手法がサイバー攻撃者によって解析および悪用される可能性があるということを意味します。また、それらが悪用された際に、演習と誤解したインシデント対応チームが適切な対応を怠ることも考えられます。

実際に挙動するマルウェアの利用はもちろん、たとえマルウェアとしての振る舞いを模倣しただけであっても、不正活動を実行する機能が追加される可能性を考えると危険性が無いとは言えません。小規模の演習の場合、そのマルウェアの担当者が何らかの理由で外出しているだけで、管理不可能な事態に陥る可能性もあります。実際のマルウェアを使う代わりに、エクスプロイトコードを検証するフレームワーク「Metasploit」の「vSploit」モジュールをもとに作成された「Threatcare」のような侵入テストツールを利用すれば、既知の脅威をシミュレートすることで、インシデント対応チームの能力をテストすることが可能です。

サイバー攻撃演習は、乙支フリーダムガーディアン演習のような複数国にまたがる大規模なものだけではありません。実際の攻撃への対応状況をテストするために、このようなサイバー攻撃演習は世界中の企業によって実施されています。

■攻撃キャンペーンの背後にいる攻撃者集団の詳細特定には細心の注意および検証が必要

OnionDog作戦は、それほど多くはないもののメディアから一定の注目を集めています。たとえ報道上の扱いが小さかったとしても、サイバー攻撃者が帰属する国に関する誤った報道は、間違った結論を導き国家間の緊張を高める結果をもたらしかねません。トレンドマイクロが攻撃の背後にある国家を安易に特定しない理由はここにあります。今回の事例の場合、特定業界に対する標的型サイバー攻撃だと考えられていたものが、実際は国家および特定業界のインシデント対応をテストするためのサイバー攻撃演習でした。

関連する SHA256 値はこちらの資料(英語)をご参照ください。

参考記事:

- 「OnionDog is not a Targeted Attack—It’s a Cyber Drill」

by by Feike Hacquebord, Stephen Hilt and Fernando Mercês

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)