2017年6月5日、大阪府内の男子中学生がランサムウェアを作成した容疑(不正指令電磁的記録作成・保管の疑い)で神奈川県警に逮捕されたことが報道され、大きな話題になっています。大きく注目されているポイントは 2点あるようです。1つは、国内における初めてのランサムウェア作成容疑での逮捕であること、またもう 1つは、容疑者が 14歳の中学生という未成年者であったことです。つまり、「未成年の中学生」が「ランサムウェアを作った」という点が大きく注目を浴びているものと言えます。

◆未成年者でも作れる「ランサムウェア」の完成度

トレンドマイクロでも、この中学生が作成したとみられるランサムウェア検体を入手、解析の上で検出にも対応しています。このランサムウェアの特徴としては、本体のバッチファイルから、オープンソースの既存ツールを実行することで、ファイルの暗号化などランサムウェアとしての活動を実現していることがあります。

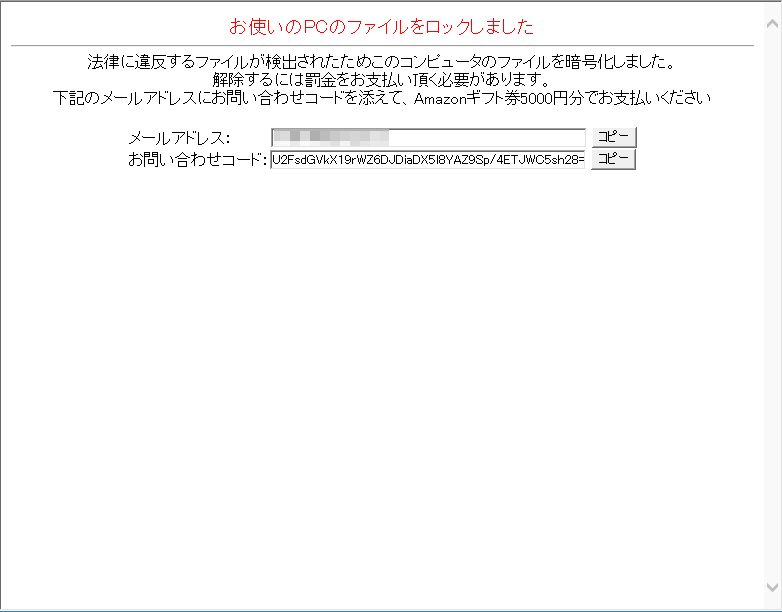

図1:ランサムウェア本体であるバッチファイルの内容

オープンソースツール「aescrypt.exe」を用いてファイルの暗号化を行う部分のコード

図2:ランサムウェア本体であるバッチファイルの内容

オープンソースツール「openssl.exe」を用いて暗号化に利用した鍵の暗号化を行う部分のコード

本体のバッチファイルは以下の挙動を実現しており、ランサムウェアとしての要件を満たしているものと言えます。

- 12桁のランダムな文字列(鍵)を生成

- バッチファイル内で指定された特定のフォルダ内のファイルを、1で生成した鍵を用いて AES で暗号化

- 暗号化前のオリジナルのファイルを削除

- 暗号化に使用した鍵を AES で暗号化し、ファイルとして保存

- 脅迫文を表示

図3:ランサムウェアが表示する身代金要求メッセージ例

このランサムウェアがインターネット上で配布されていたままの状態では暗号化の対象がカレントフォルダ直下に用意した特定フォルダのみとなっており、ここを変更しなければ実際のランサムウェアとして有効なファイル暗号化の活動は行えません。ただし、本体はバッチファイルなので変更は容易です。

ファイルの暗号化に使用する 12桁のランダムな文字列を作成するコードは、海外のプログラマ向け情報サイト上のサンプルコードと同一であり、インターネット上の情報を参考にしながらこのランサムウェアを作成していった作成者の姿が浮かびます。

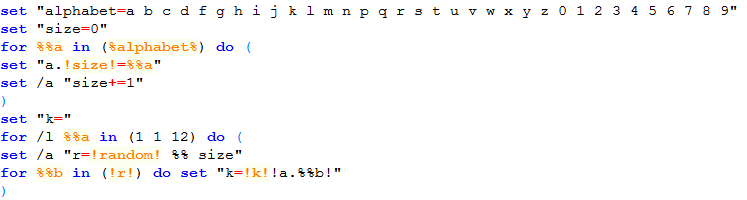

図4:ランサムウェア本体であるバッチファイルの内容

12桁のランダムな文字列を作成する部分のコード

また今回のランサムウェアは、ファイルの復号に必要な鍵の暗号化を行う際に、RSA暗号などの公開鍵暗号を用いておらず、さらに、バッチファイル内にハードコードされている鍵を使っています。このため、実際にランサムウェアとして悪用された場合にも復号ツールの対応は容易だったものと言えます。

◆未成年者による「サイバー犯罪」の現状

今回の事例では、未成年者がランサムウェアを作成していたことが大きな注目点となっていますが、不正プログラム関連での未成年者の逮捕事例は以前から発生しています。2015年7月には出版社 Webサイトへの不正アクセスの疑い(不正アクセス禁止法違反および私電磁的記録不正作出・同供用容疑)で逮捕された当時 17歳の少年が、日本語表示を行うランサムウェアを作成していたと報道されました。今ではランサムウェアの日本語対応は当たり前になりましたが、2015年当時は日本初のランサムウェアを未成年者が作成していたと騒がれました。この事例の少年はランサムウェア作成に、海外のアンダーグラウンドサイト(アングラサイト)から入手したランサムウェア作成ツールを使用していました。その後 8月にこのランサムウェア作成ツールの保持の容疑でも書類送検されています。今回逮捕された中学生の事例では、作成ツールは使用せず、ネット上の正規ツールを取り入れながらもランサムウェア活動を行うプログラムを自身で作成していたことが、この 2015年の事例との大きな相違となっています。

また、同じ 2015年には同様に不正プログラムの作成ツールをアングラサイトから入手、販売していた当時 14歳の中学生が不正指令電磁的記録提供等の容疑で逮捕され、同中学生から不正プログラムを購入した中高生の少年 6名も不正指令電磁的記録取得等の容疑で書類送検される事件が発生しています。

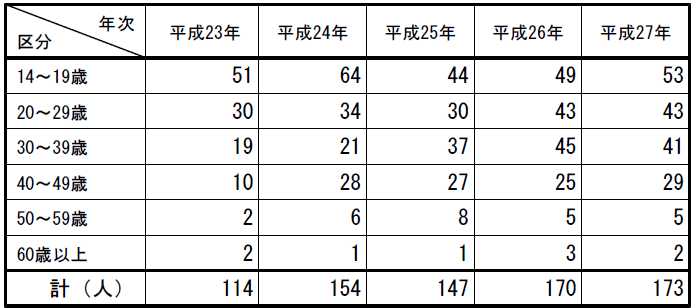

その他のサイバー犯罪でも、未成年者が関与する事例は以前から発生しています。警察庁の発表によれば、不正アクセス禁止法違反事件の被疑者の年代別で最も多いのは、2011年から 2015年まで 5年連続で 14~19歳の未成年者となっています。

図5:平成27年から過去 5年間の不正アクセス禁止法違反事件における年代別被疑者数推移

出典:「平成27年における不正アクセス行為の発生状況等の公表について」(警察庁)から抜粋

このような状況は何を意味しているのでしょうか。まず 1つは、未成年であってもネット上を探索することでサイバー犯罪につながる情報が容易に入手可能なことがあります。Tor などの匿名ネットワークへアクセスするための方法もインターネット上にあり、未成年であっても丹念に情報を見つけることさえできれば、匿名ネットワーク内のアングラサイトへアクセスし、不正な情報を入手できます。今回逮捕された中学生も、ランサムウェアの活動を理解した上で、インターネット上からランサムウェアの活動を実現するのに必要な情報を収集し、完成させています。

また未成年者の場合、自己顕示欲や承認欲求を発端とすることが多く、逮捕に至る証拠を残しやすいこともあります。今回の中学生も、誰もがアクセス可能な Twitter などのソーシャルメディア上にランサムウェアを作成した「自慢」を書き込むなどの証拠を残しています。また、報道によれば逮捕後には「力試しに作った」などと語っており、作成されたランサムウェアを見ても他のランサムウェアにみられるような足がつきにくくするための細工も特に見られない稚拙なものであることからも、自らを誇示したいがためだけに作成、公開したものと考えられます。

これは、別の見方をすれば、そもそも自分が行った行為がサイバー犯罪にあたるという意識が希薄なため、罪悪感もない、あるいは、不正プログラムを作成するという行為自体が犯罪であるということを、未成年が故に理解していない、ということが考えられます。ネットやスマホの普及から現在は IT環境が当たり前になっています。このため、小学生、中学生から IT機器やインターネットに触れることも当たり前となりました。しかしその裏では、サイバー空間においてやってはいけないことを判断するための「善悪」、言い換えれば「ITモラル」について教えられないままに、利便性だけを享受している現実があるものと言えます。サイバー空間では実際の相手が見えないことからも、自分が行った行為の影響が実感できないこともあるかもしれません。

今後は義務教育にプログラミングを組み込むという動きも見えていますが、単に IT関連の技術や知識を教えるだけでなく、「ITモラル」についても並行して教えていく取り組みが必要です。例えば、若年層のセキュリティ人材発掘・育成を目的に官民が連携して実施している「セキュリティ・キャンプ」では、セキュリティに関連した技術を教えると同時に、モラルや意識についても教える場を設けています。このような「ITモラル教育」という取り組みが、義務教育を含め、より広く国レベルで一般的に行われることが強く望まれます。それと同時に ITモラルを教えられる人材の確保も不可欠となっていくでしょう。

※リサーチ協力:日本Regional Trend Labs