2016年を通じ、マルウェアスパム、つまりメール経由での不正プログラム拡散が猛威を振るったことは、2017年1月10日のランサムウェア、1月13日のオンライン銀行詐欺ツールに関する昨年の傾向をまとめた記事でも触れている通りです。このメール経由の攻撃が 2017年に入っても継続している例として、本日 1月17日朝、日本語メールによるオンライン銀行詐欺ツールの拡散を確認しました。

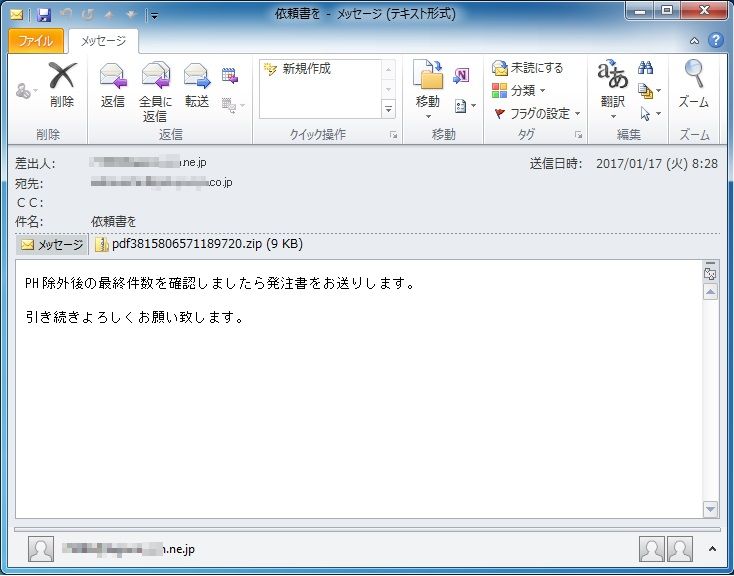

図1:今回確認されたマルウェアスパムの例

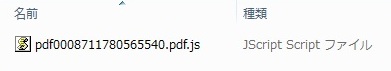

「依頼書を」、「取引情報が更新されました」、「【発注書受信】」、「備品発注依頼書の送付」、「送付しますので」、「発注依頼書」、「(株)発注書」など、複数の日本語の件名、本文が確認されておりますが、これらはすべて同一のオンライン銀行詐欺ツール「URSNIF」の拡散を目的としたものでした。メールに直接添付された圧縮ファイル内には「.JS」拡張子のスクリプトファイルが含まれており、スクリプトファイルは実行されるとダウンローダ活動を行って「URSNIF」の本体を感染させます。

図2:メールに添付されている圧縮ファイル内のスクリプトファイルの例

トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計によれば、このマルウェアスパムから拡散される「URSNIF」は、17日12時時点までに 2,000件以上の検出台数を確認しており、相当の範囲に拡散していたことは間違いありません。

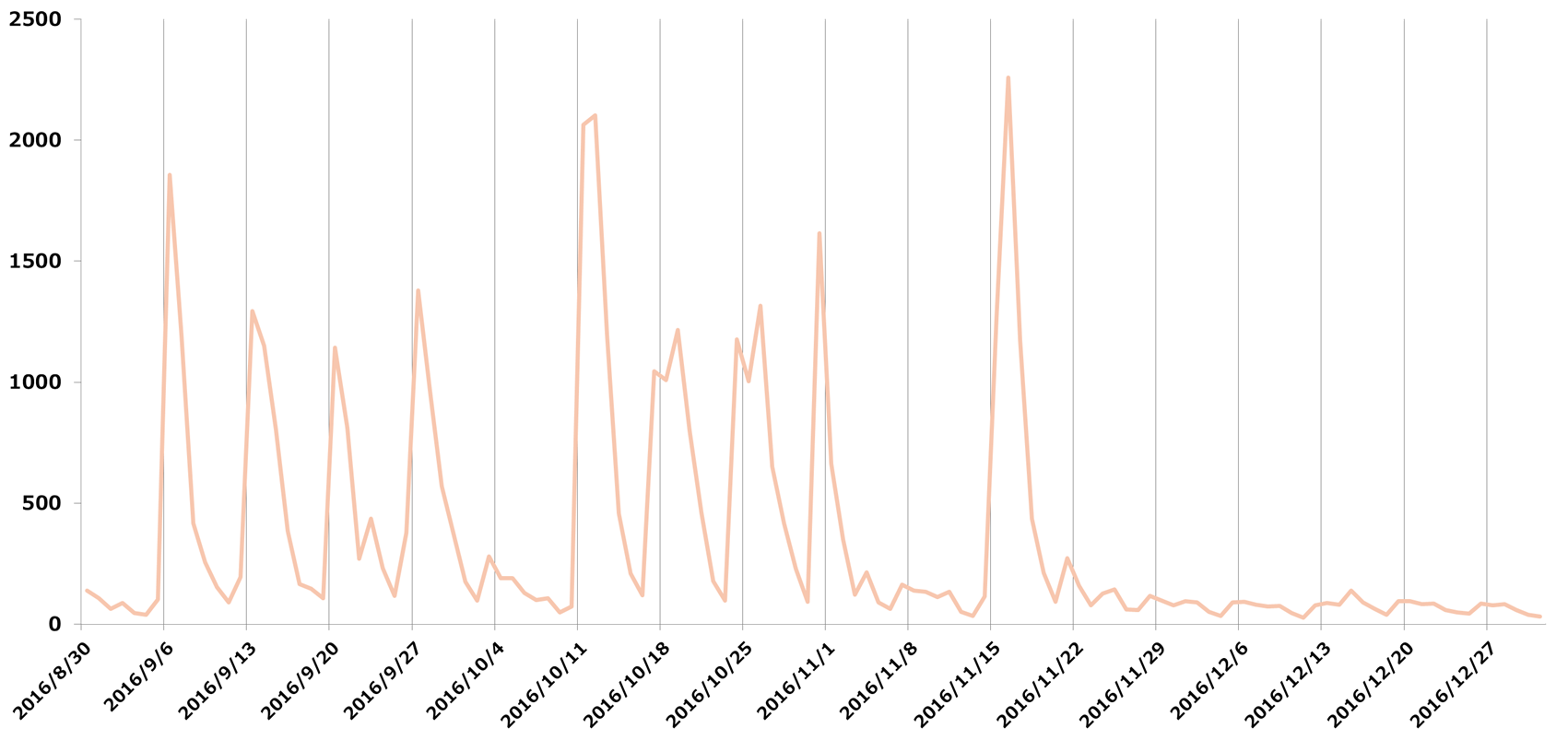

今回のマルウェアスパムは 17日火曜日の朝に拡散したものです。トレンドマイクロでは 2016年後半から、今回の事例同様、火曜日朝にオンライン銀行詐欺ツール頒布目的のマルウェアスパムが拡散する事例を定期的に確認していました。

図3:メール経由拡散とみられるオンライン銀行詐欺ツール検体の検出数推移(トレンドマイクロ SPNによる)

9月以降に毎週火曜日を中心にピークが来ていたが 11月以降不定期になり 12月には止んでいた

この火曜日朝の定期的なマルウェアスパム拡散は 11月下旬ころから不定期になり、12月には確認できなくなっていました。今回のマルウェアスパム攻撃は、この定期的な攻撃が 2017年に入り再開したものである可能性もあります。今後も同様の日本語件名と本文を使用したメールによる不正プログラム拡散に注意してください。

■被害に遭わないためには

現在拡散しているマルウェアスパムでは、添付ファイルを開かない限り感染することはありません。不用意にメールの添付ファイルを開かないようにしてください。添付ファイルを開く前に今1度メールの内容を確認することで不審な点に気づける場合もあります。

攻撃者は自身の攻撃を成功させるために、常にメールの件名や添付ファイルなどの攻撃手口を変化させていきます。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。

■トレンドマイクロの対策

今回の攻撃に関連する不正プログラムに関しては、「ファイルレピュテーション(FRS)」技術により「TSPY_URSNIF」などの検出名で検出対応を行っております。個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド」をはじめ、法人向けの「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では、「FRS」技術によるウイルス検出に加え、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応の不正プログラムであってもその不正活動を警告します。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では特に ERS技術により危険な電子メールの着信をブロックします。

※調査協力:日本リージョナルトレンドラボ(RTL)