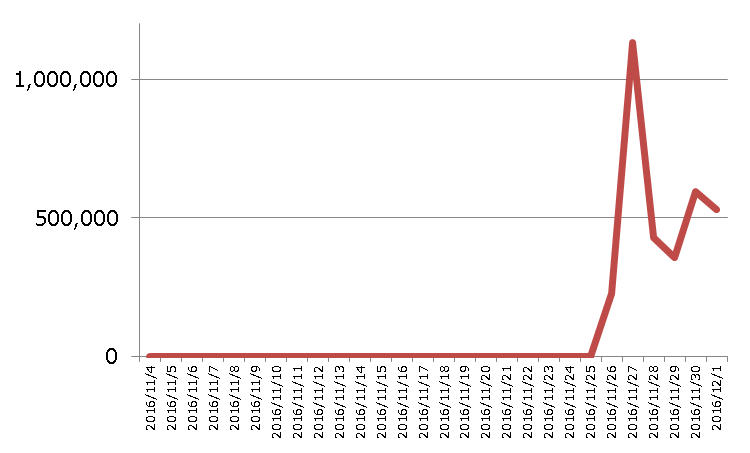

トレンドマイクロは、2016年10月に史上最大の「分散型サービス拒否(DDoS)」攻撃を引き起こした「Mirai」の新たな亜種(「ELF_MIRAI.A」として検出)による tcp/7547への攻撃を確認しました。日本でも 11月26日ころより tcp/7547へのポートスキャンの増加が観測され注目されていましたが、これは特に日本にのみ向けられたものではなく世界的に発生しているものでした。米 SANS Internet Storm Center の観測では、それまでの 3週間には最大で1日2,700件弱だった通信量が、ピークの 11月27日には 110万件以上と、400倍以上の急増が確認されています。特にドイツの大手 ISP「Deutsche Telekom(ドイツテレコム)」では自社顧客のルータが攻撃を受け、大きな通信障害が発生したことを公表しています。

図1:ポート7547の通信量推移(米 SANS Internet Storm Center による)

結果的にこのスキャンは、「CPE WAN Management Protocol(CWMP)」と呼ばれる通信機器の遠隔管理機能のコマンドインジェクション脆弱性を狙ったものでした。CPE とは主に ISP などの通信事業者の顧客側に設置される通信機器の総称であり、ルータやケーブルモデムなどからセットトップボックス(STB)やIP電話までも含まれる用語です。CWMP はこれらの通信機器を遠隔管理するためのプロトコルであり、今後のスマートホームにも関連してくる技術と言えます。

「Mirai」の 10月の大規模な DDoS攻撃時には、リスト型アカウントハッキングによりインターネット上の Webカメラが攻撃の踏み台にされたことがわかっています。今回はそれと同様に CWMP の脆弱性を持つルータを侵害した上で攻撃基盤化することを狙ったものと思われます。実際、ドイツテレコムの公表では、CWMP経由で顧客のルータに不正プログラムを感染させようとする攻撃が発生、結果的に感染には失敗したもののルータがクラッシュするなどして大きな障害につながった、としています。その影響範囲についてですが、ドイツテレコムでは、およそ 90万人の顧客で脆弱性を持つルータを使用していたとしています。

今回の攻撃の日本国内への影響度ははっきりとはわかりませんが、インターネット上のデバイスに特化した検索エンジンである「SHODAN」によれば、ポート7547で「TR-064」の通信を待ち受けている機器は日本国内合わせて 800台弱とのことです。ここから考えると、日本で甚大な被害が発生する可能性はそれほど大きくないものと言えます。

しかし、危険は今回のみに留まらないことは明らかです。「Mirai」に関してはすでにソースコードがインターネット上で公開されていたため、新たな亜種による攻撃の登場は時間の問題でした。また、攻撃者は継続的にインターネット上に接続された機器の侵害を狙っていること、侵害には設定やアカウント管理の不備、遠隔攻撃が可能な脆弱性など大きな意味での「セキュリティホール」を利用してくることを、今回の事例は示しました。弊社では今後もインターネットからアクセス可能な通信機器や IoT機器の「セキュリティホール」を狙う攻撃を注視し、いち早く情報を共有していきます。

■被害に遭わないためには

今回の攻撃は、インターネットに接続された機器ではアカウントとパスワードの管理や脆弱性のアップデートがセキュリティとして必要であることを示しています。遠隔管理のためのアカウントのパスワードは必ず初期設定から変更し、類推されにくい文字列を使用してください。機器にアップデート自動化の機能がある場合は必ず有効にしてください。自身が管理する機器を見直し、インターネットに直接接続する機器以外はルータなどの背後に設置してください。

家庭内でインターネットに接続する機器を安全に保つために事業者、利用者双方が行うべき対策のヒントについては、こちらも参考にしてください。