トレンドマイクロでは 2015年10月8日朝から 2種のマルウェアスパムを確認しました。1つは実在の会社名を偽装する注文確認メール、1つは複合機からの通知を偽装するメールです。どちらも不正マクロを含んだ Word文書ファイルが添付されており、どちらも最終的にネットバンキングの認証情報を狙うオンライン銀行詐欺ツールを受信者の PC に感染させます。注文確認メールの偽装による攻撃は先月9月、複合機からの通知偽装による攻撃は今年6月にも確認されていますが、今回のように 2種の偽装メールがほぼ同時に同一のオンライン銀行詐欺ツールを拡散させる事例は初めてと言えます。

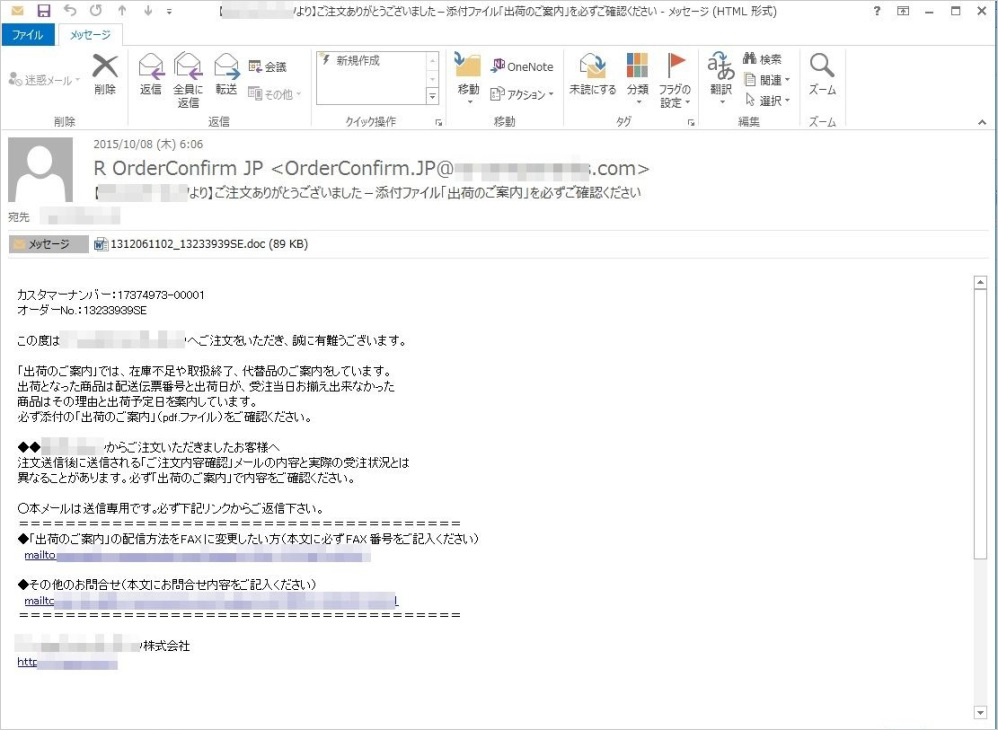

図1:新たに確認された 2種のマルウェアスパムの例

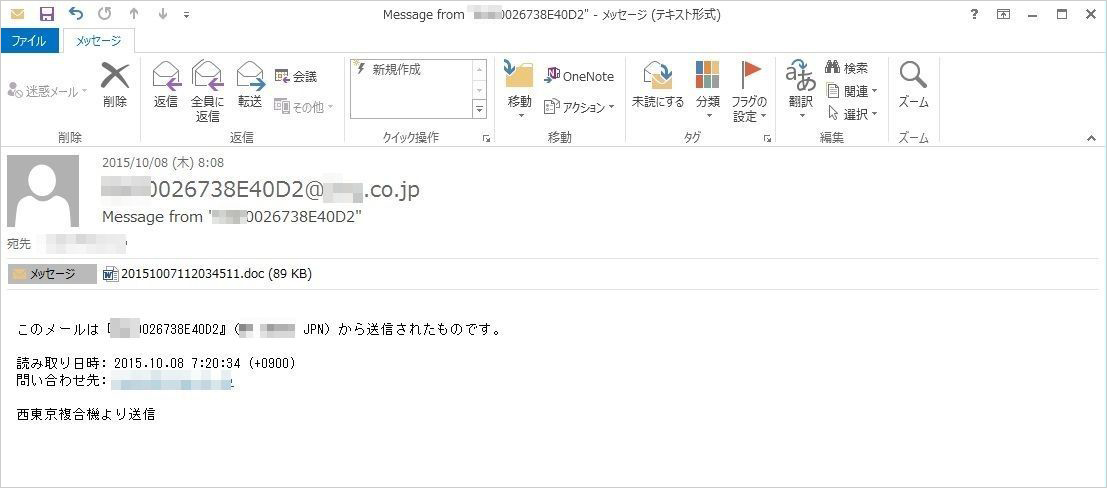

図2:新たに確認された 2種のマルウェアスパムの例

実在の会社名を偽装する注文確認メールは、件名に「ご注文ありがとうございましたー添付ファイル「出荷のご案内」を必ずご確認ください」という文字列を含んでいます。送信元情報として「R OrderConfirm JP」が設定されています。もう 1つの複合機からの通知を偽装するメールの件名は「Message from」という文字列で始まります。複合機通知偽装のメールでは本文の最後に「西東京複合機より送信」という文が含まれています。

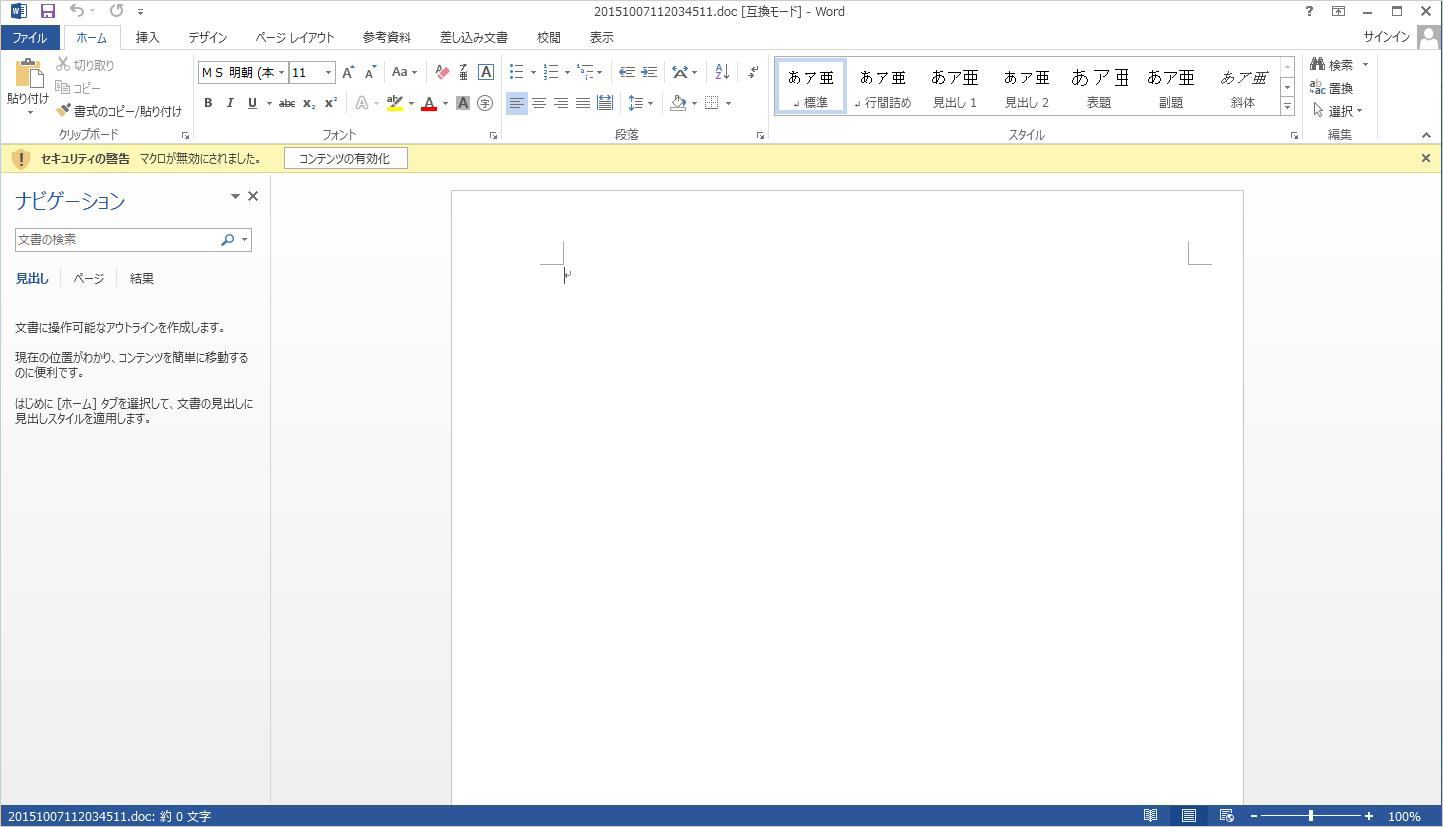

トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の観測によれば、これらの偽装メールは日本時間の 10月8日午前6時ころから確認され始め、12時間経過の午後6時時点で合わせて 13,000通以上を確認しています。これらの偽装メールには Word文書ファイルが添付されています。Word文書ファイル内には不正マクロが含まれており、当初からマクロが有効になっている、もしくは受信者がマクロを有効化してしまった場合に実行されます。

図3:添付のWord文書を開いた場合の例。6月の事例では「マクロが無効化されました」のメッセージを見て有効化してしまい感染した被害が多かった

不正マクロは実行されると不正サイトへアクセスし、ネットバンキングを狙う不正プログラム「SHIZ」をダウンロードします。「SHIZ」は、2015年に入って初めて確認され、この 7月あたりから日本を狙う攻撃が目立ち始めたオンライン銀行詐欺ツールであり、「SHIFU」の名称でも呼ばれています。このことから、今回の 2種の偽装メールは日本のネットバンキングを狙う金銭目的の攻撃であると言えます。

トレンドマイクロでは今回の攻撃についてさらなる詳細解析を進めています。関連する追加情報は、本ブログを通じてお知らせします。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについて、「Trend Micro Smart Protection Network(SPN)」の機能である「ファイルレピュテーション(FRS)」技術により以下の検出名で順次検出対応を行っています:「W2KM_SWIZZOR」、「W2KM_DLOAD」、「TROJ_SWIZZOR」、「TSPY_SHIZ」

「E-mailレピュテーション(ERS)」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連する不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション(WRS)」技術により、Webサイトへのアクセスをブロックします。

※調査協力:原 弘明(Regional Trend Labs)、川畑 公平(Regional Trend Labs)