2015年8月、「Quicksand」と呼ばれる iOS の脆弱性「CVE-2015-5749」が報告されました。これは、iOS の持つサンドボックスを使用したセキュリティ対策を回避できる脆弱性です。攻撃者はこの脆弱性を利用し、実行中のアプリから設定情報などを窃取することが可能です。特に「モバイルデバイス管理(Mobile Device Management、MDM)」機能から情報を窃取することで、悪質な攻撃が可能とされています。しかしトレンドマイクロの解析では、この脆弱性の影響は限定的であると言えます。過剰な反応はせず、確実にアップデートを適用することを推奨します。

■Quicksand脆弱性を利用した攻撃の可能性

今回の Quicksand脆弱性は、2015年8月に公開された iOS のバージョン「8.4.1」より前のバージョンに影響を与えます。iOS ではサンドボックス機能により、各アプリは他のアプリやオペレーションシステム(OS) からそれぞれ隔離されています。これは、不正なアプリが端末内の他のアプリにアクセスするのを避けるための、いわば「セーフティネット」となるセキュリティ対策です。しかし、この脆弱性が利用されると、攻撃者は不正なコードを持つアプリを利用し、端末内の他のアプリの環境設定に保存された情報を入手することが可能となります。

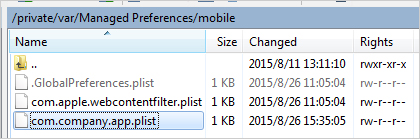

図1:環境設定はクライアントのディレクトリ /Library/Managed Preferences/mobile/ に保存されている

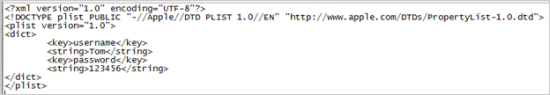

図2:攻撃者は脆弱性を利用して環境設定の重要な情報を読み込む

一方、MDM を実現するためのクライアントアプリでは、ネットワーク経由の管理を実現するため、プッシュ設定機能をサポートしています。攻撃者は Quicksand脆弱性を利用することにより、この機能で使用する資格情報や認証情報などの設定を盗み取ることができます。

企業や組織は企業用プロビジョニングを使用して、App Store を介した確認や認証を必要とせずに、独自の社内アプリを作成し、iOS端末にインストールさせることができます。攻撃者は盗み取った情報を利用することで、社員やユーザをだまし、App Store や企業の証明書を介して、iOS端末に不正なアプリをインストールできる可能性があります。

例えば、MDMクライアントによって配信される社内アプリを持つ企業環境を想像して下さい。IT管理者はこの MDMクライアントを使用して、社員が所有もしくは管理する携帯端末を制御および監視します。こうした端末は、企業のネットワークや機密情報にアクセスします。攻撃者は、MDM が信頼されていることを利用して、実際は攻撃者の MDM から送信された不正なアプリを正規のように見せ、社員にインストールさせる可能性があります。

■Quicksand脆弱性の緩和要因

この脆弱性を利用した攻撃が行われた場合、企業の情報は深刻な危険にさらされますが、実際に攻撃が行なわれる可能性は最小限と言えるでしょう。この脆弱性の影響を緩和する最も大きな要因は、この脆弱性が遠隔で利用できるものではないことです。そもそも情報を盗み取るためには端末内に侵入することが必要です。また上述の攻撃シナリオで必要な重要な設定情報を扱う MDMクライアントはすべての iOS端末で使用されているわけではありません。

本脆弱性の影響をゼロにするためにも、ユーザは iOS端末を最新のバージョンに更新して下さい。また、社内アプリについては、配信されたアプリが有効で正規のものかを確認するために、最初に IT管理者に検証してもらうことが重要です。そうすれば、不正アプリが企業のネットワークに侵入し、結果として重要な情報が窃取されるのを防ぐことができます。

【更新情報】

| 2015/09/29 | 18:30 | 記載に不備があったため、一部の記述を削除しました。 |

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)