2014年 11月中旬、iOS に対する脅威「Masque Attack」が報告されました。トレンドマイクロがこの脅威について調査を行ったところ、「Masque Attack」によってインストールされた不正なアプリが iOS端末を危険にさらす可能性のある新たな手法を確認しました。それは、正規のアプリが使用する暗号化されていない情報にアクセスする手法です。

報告によると、この iOS に対する脅威は、「WireLurker」と同様に、企業が「社内用アプリケーション」として独自の iOSアプリを配布する際に使用する「プロビジョニングプロファイル」を悪用し、「JailBreak(脱獄)」していない iOS端末を攻撃します。「プロビジョニングプロファイル」とは、企業が、自社で作成したアプリを Apple の承認なしに、iOS端末にダウンロードすることを可能にするものです。企業は、これらのアプリを、USB を経由して「iTunes」から配布したり、無線転送を通して自社のアプリストアから従業員に配布することができます。

「WireLurker」は、USB を経由して偽のアプリ、もしくは不正なアプリをインストールしていたことが確認されましたが、「Masque Attack」は、プロビジョニングプロファイルを利用し、より深刻な被害をもたらします。「Masque Attack」は、同じ署名鍵や Bundle ID を経由してインストールされたアプリを不正なアプリと置き換えることができます。そして置き換わった不正なアプリが、個人情報の収集といった不正活動を実行する可能性があります。

■「Masque Attack」によって明らかになった iOSアプリの問題点

「プロビジョニングプロファイル」がどのように不正なアプリに悪用されるかについて、多くの報告がされていますが、実際に不正なアプリが iOS端末に侵入すると何が起きるのでしょうか。

弊社は、複数のアプリを調査し、いくつかの人気の iOSアプリがデータベースの情報を暗号化していないことを確認しました。弊社はファイルブラウザを使用して、これらのファイルにアクセスしました。調査したアプリはメッセージアプリおよびコミュニケーションアプリです。つまり、こうしたアプリはユーザ名や連絡先といった詳細な個人情報を大量に保存しています。

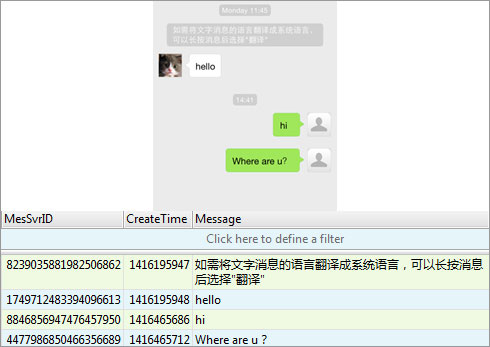

図1:インスタントメッセンジャ(IM)アプリ内の暗号化されていないデータベース

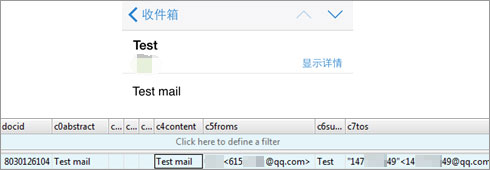

図1 は、人気の IMアプリ内の送受信メッセージが暗号化されていないことを示しています。情報収集を実行する不正プログラムは、簡単にメッセージから個人情報を探しだすことができます。図2 も同様の結果で、これは中国の人気の Eメールクライアントアプリです。

図2:中国の Eメールクライアントアプリ内の暗号化されていない Eメール

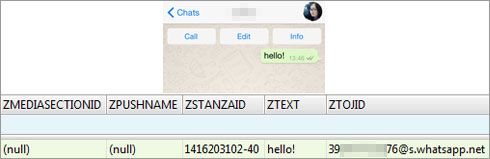

図3 および図4 は、別の人気メッセージアプリ内の暗号化されていないメッセージや連絡先リストを示しています。

図3:暗号化されていないメッセージ

図4:暗号化されていない連絡先リスト

世界中で利用されている有名なメッセージアプリは、2014年 11月、「End to End Encryption(E2EE)」の実装を発表しました。そのため、こうした問題も解消されていくかもしれません。E2EE は、すでに Android には、実装されていますが、iOS にもまもなく展開されるでしょう。

■iOS と状況が異なる Android版アプリ

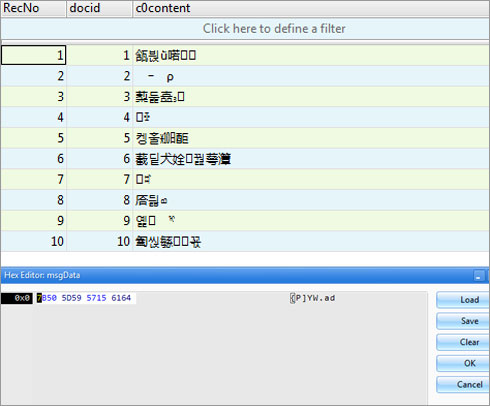

さらに弊社は、上述したアプリの Android版は iOS版と状況が異なるという興味深い発見をしました。弊社は、Android版のこれらのアプリのデータベースは、暗号化されていることを確認しました。そのため、攻撃者は情報にアクセスするために復号化を実行しなければなりません。

図5:中国の Android版IMアプリ

図6:Eメールクライアントアプリの暗号化された情報

モバイル端末を狙う脅威の多くは、Android の OS を対象とするため、Android版のアプリは、暗号化されているのかもしれません。 iOSを狙いとした脅威は比較的少ないため、iOSアプリにおいては暗号化は必要ないと開発者が考えた可能性があります。

■サードパーティで利用されている「プロビジョニングプロファイル」

「Masque Attack」をより深刻な脅威にさせているのは、「プロビジョニングプロファイル」が、中国をはじめとしたサードパーティのアプリストアで現在使用されていることです。

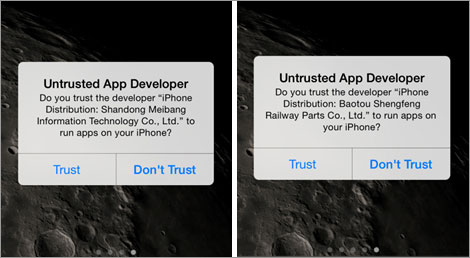

図7:「プロビジョニングプロファイル」を介してアプリをインストールするユーザが目にする通知

中国のあるサードパーティのアプリストアは、Android端末や iOS端末に無料でアプリをインストールできるオフライン端末を開発しました。iOS端末でのインストールでは、「プロビジョニングプロファイル」を利用します。端末は、空港、映画館やカラオケ店といった人の行き来が多い場所で確認されました。こうした端末を使用して簡単にアプリをインストールできるかもしれませんが、かわりにセキュリティが侵害される可能性があります。

■iOS端末の保護

アプリ開発者、特に iOS端末向けのアプリ開発者は、セキュリティに関して、楽観視すべきではありません。「WireLurker」や「Masque Attack」の事例で判明したように、iOS端末も、モバイル端末を狙いとした脅威から除外されていません。iOS端末は、Android端末ほど多くの脅威にさらされることはないかもしれませんが、iOSに対する脅威は明らかに存在します。

Apple製品のユーザは、端末へのアプリのインストールに関しては、細心の注意を払って下さい。出来る限り、「iTunes」や「App Store」からのダウンロードに制限することをお勧めします。Apple製品の端末が最新バージョンに更新されているか確認して下さい。「App Store」や承認された開発者ではなく、やむを得ず他のアプリストアなどからソフトウェアをインストールする必要があるユーザは、アプリをインストールする前に細心の注意を払って下さい。また、インストーラは信頼できる機関からのものであることと、改ざんされていないことを確認して下さい。

参考記事:

- 「The Other Side of Masque Attacks: Data Encryption Not Found in iOS Apps」

by Brooks Hong (Mobile Threat Response Engineer)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)