トレンドマイクロではクラウド型セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」を利用し、Web経由での脆弱性攻撃に対する継続的な調査を行っています。「2015年第2四半期 セキュリティラウンドアップ」でも報告しておりますように、昨今の Web経由の攻撃では、特に「エクスプロイトキット」と呼ばれる脆弱性攻撃ツールを設置した攻撃サイトへの誘導が主要な攻撃手法となっています。攻撃者は用意した脆弱性攻撃サイトへリダイレクトを行うスクリプトなどの仕掛けを改ざんサイトなどに設置し、インターネット利用者が気づかないうちに誘導を行います。トレンドマイクロでは、この脅威連鎖を追跡し、攻撃の全体像解明に取り組んでいます。この脅威連鎖の中で、不正広告によるネット広告の汚染が、日本国内でもオンライン銀行詐欺ツールやランサムウェアなど多くの不正プログラム被害につながっている実態が明らかになってまいりました。

■攻撃サイトへの誘導経路の 34% が不正広告

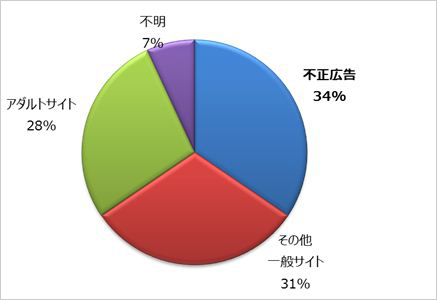

日本国内における脅威解析機関であるリージョナルトレンドラボ(RTL)では、日本国内からアクセスを集めた脆弱性攻撃サイトについて、脅威連鎖の追跡調査を行っています。7月以前は国内利用者の不正サイトへの誘導は、改ざんされた正規サイトを経由するものがほとんどでした。しかし、この 7月以降に確認した脆弱性攻撃サイト 29件への誘導経路のうち、34% を不正広告が占めていました。

図1:脆弱性攻撃サイトへの誘導スクリプトが設置されていたサイト種別(2015年8月トレンドマイクロ調べ)

■不正広告をホストしたサーバへ、日本から 900万件以上のアクセスを確認

「不正広告」とは一般サイトに表示されているネット広告に不正コンテンツを含ませることで脅威へ誘導する手法です。不正広告の攻撃には大きく分けて 2種類あります。1つは正規の広告が侵害され不正コンテンツが含まれてしまう場合、もう 1つは攻撃者自らが広告料を払い不正コンテンツを含んだ広告を出稿する場合です。いずれにせよ、インターネット利用者が Webサイト上で目にする広告が脅威への誘導経路となります。今回のトレンドマイクロの調査では、海外の 4つのホスティング業者が管理する 6つのドメインにホストされた複数の広告コンテンツが、脆弱性攻撃サイトへの誘導経路となっていたことを確認しました。確認できたこれらの広告コンテンツは、サーバ上で改ざんされたものか、そもそも最初から不正コンテンツを含むものだったかは、調査の途中でコンテンツが削除されたりサーバそのものが閉鎖されたりしたため突き止められていません。

図2:7月以降に確認した不正広告の表示例

図3:7月以降に確認した不正広告の表示例

一般の正規サイト改ざんでは、攻撃の影響範囲は直接そのサイトへアクセスした訪問者のみとなります。しかし、不正広告の場合、アドネットワークなどのネット広告の仕組みに乗ることにより、より多くの正規サイトへ配信されその利用者に影響を与える可能性があります。今回確認した不正広告は、少なくとも 600 の正規サイトへ配信された可能性があり、そこにアクセスした日本のインターネット利用者を脆弱性攻撃サイトへ誘導していました。

SPN の統計では、これらの不正広告をホストした 7つのサーバに対し、7月1日からの 8月21日の 1カ月半で、日本から合わせて 900万件以上のアクセスがあったことを確認しています。また、いずれのサーバについても、日本からのアクセスが全体の 5割から 8割を占めており、特に日本向けサイトに配信されることを目的とした広告であったものと推測されます。実際、今回確認した不正広告が配信されたと推測される正規サイトには、アダルトサイトやまとめサイトなどに加えて、各種メディアのサイトや、動画やポイントなどの各種Webサービス、オンラインゲーム、ソフトウェアベンダーなど、一部著名な日本向け正規サイトが含まれていました。

■被害を起点とした追跡を困難化させる不正広告

このように 1回の攻撃でより広い範囲へ影響を及ぼせること以外にも、攻撃者の利点となる部分が不正広告にはあります。不正広告では、調査を困難化させやすいことです。不正広告が表示される広告枠は、時間帯やアクセスした利用者の属性やこれまでの行動などから、表示される広告が決定される仕組みになっているものが多く、被害が発生した同じサイトにアクセスしたとしても同じ不正告が表示されるとは限りません。そもそも攻撃自体が短期間で移動していく場合が多く、指摘されたサイトでは不正広告がすでに表示されず、調査が進められない場合も往々にしてあります。また、不正広告から誘導される先の脆弱性攻撃サイトにおいても、同一 IP から複数回アクセスがあった場合には脆弱性攻撃を発動しないなどの仕掛けが施されていることも多く、調査はより困難化しやすいものとなっています。

■攻撃者の最終的な狙いは金銭

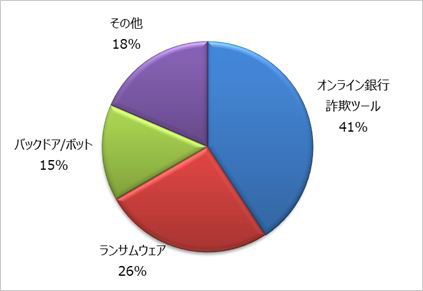

このように不正広告は攻撃者にとって有利な攻撃手法となっており、今後も攻撃の増加が予測されます。また、最終的に侵入する不正プログラムはネットバンキングを狙ったオンライン銀行詐欺ツールや身代金を要求するランサムウェアが多く確認されています。今回の調査で最終的に侵入する不正プログラムが確定できたケースの 41% が「ZBOT」などのオンライン銀行詐欺ツール、26% が「CRYPWALL」などの暗号化型ランサムウェアでした。この状況からは、他の広く一般のインターネット利用者を狙う攻撃と同様、不正広告においても攻撃者の最終的な狙いは金銭であるものと言えます。

図4:7月以降に確認した不正広告経由で感染する不正プログラム種別

■被害にあわないためには

攻撃者は複雑化するネット広告の仕組みを悪用し、不正広告の攻撃を仕掛けています。正規サイト上の不正広告が表示されただけでアクセスの誘導が行われ、脆弱性攻撃が発動する場合もあり、インターネット利用者にとってはまさに「正規サイトを見ただけで被害にあう」攻撃となっています。

しかし、このような「見ただけで被害にあう」のは攻撃可能な脆弱性が存在する場合のみです。脆弱性攻撃サイトで使用されるエクスプロイトキットは Internet Explorer(IE)、Java、Adobe Flash、Adobe Reader、Silverlight や ActiveX など、インターネット上で利用されるさまざまな技術の脆弱性が公表されると、すぐに取り入れて攻撃を行います。しかし、これらのソフトを最新の脆弱性がない状態にアップデートしさえすれば、ゼロデイ以外の脆弱性を利用した攻撃は 100% 防御可能です。ネット上の危険から身を守りたいのであれば、必ず行うべき対策と言えます。

■トレンドマイクロの対策

今回の記事で触れた脆弱性攻撃サイトについてはトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Webレピュテーション(WRS)」技術により、アクセスブロックに対応しています。

脆弱性攻撃サイトから侵入する不正プログラムについては SPN の機能である「ファイルレピュテーション(FRS)」技術により、検出に対応しています。

エンドポイント向け総合セキュリティ対策製品「ウイルスバスター クラウド」(個人向け)や「ウイルスバスター コーポレートエディション」(法人向け)では、これらの Web経由での脆弱性攻撃に対し、挙動監視、イベント監視、不審接続監視、ブラウザ脆弱性対策などの複数の機能によって脅威連鎖の様々な段階で侵入を遮断します。これにより、ゼロデイ攻撃や、何らかの理由によりアップデートが迅速に行えない場合であっても対策が可能です。

リサーチ協力:中谷 吉宏(Regional Trend Labs)、木村仁美(Regional TrendLabs)