インターネット利用者にウイルス感染させる目的の Web改ざん攻撃が後を絶ちません。この Web改ざんを起点とした脅威連鎖において、常套手段として利用されているのが「脆弱性攻撃キット(Exploit Kit)」と呼ばれる攻撃ツールです。攻撃者は改ざんした正規Webサイトから用意した不正サイトへ利用者を誘導しますが、脆弱性攻撃キットにより攻撃者はクライアントの脆弱性を攻撃する不正サイトを簡単に構築することができます。今回トレンドマイクロで国内からのアクセスが確認された脆弱性攻撃サイトに対し調査を行った結果、特にインターネット上で一般的に利用されている、Java、Adobe Flash、Silverlightといった技術の脆弱性が特に狙われている実態が明らかになりました。

■「脆弱性攻撃キット」を使用した攻撃サイトの調査

脆弱性攻撃キットを使用した攻撃サイトには、その URL に特徴的な文字列が含まれる場合があります。この特徴をルール化し、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の統計情報から、2014年10月の 1か月間に日本国内の IPアドレスからアクセスされた攻撃サイトの URLを抽出しました。結果、攻撃サイトとして 1,200以上のドメインに対し、日本国内からおよそ 38,000件のアクセスが確認されました。また、これらの攻撃サイトで使用されている脆弱性攻撃キットを分類したところ、攻撃サイトのおよそ 80%で「Rig Exploit Kit」が使用されていることも判明しました。

| 脆弱性攻撃ツール名 | 割合 |

|---|---|

| Rig | 79.48% |

| Angler | 14.68% |

| SweetOrange | 2.68% |

| Redkit | 1.37% |

| Magnitude | 0.63% |

| FIESTA | 0.57% |

| Nuclear | 0.56% |

| その他 | 0.02% |

表1:2014年10月に日本からアクセスされた攻撃サイトで使用されていた脆弱性攻撃ツール内訳

2014年第3四半期の脅威動向分析において、「Rig Exploit Kit」は世界でも 2番目に多く使用された脆弱性攻撃キットであることが確認されており、日本へもその攻撃が継続して及んでいるものと見られます。

図1:2014年第3四半期に全世界で使用された脆弱性攻撃ツール内訳

逆に、世界的にはおよそ 38%を占め、最も使用された脆弱性攻撃キットである「Magnitude Exploit Kit」は日本の調査結果では 1%未満となっており、大きな相違が見られます。このような地域における攻撃ツールの相違は、攻撃者ごとに使用する攻撃ツールが異なることを反映しているものと考えられます。

■「Rig Exploit Kit」を使用した脆弱性攻撃サイトの解析

次に、日本に最も影響が大きかった脆弱性攻撃キットである「Rig Exploit Kit」を使用した攻撃サイトに対し、その攻撃手法の解析を試みました。「Rig Exploit Kit」に限らず、ほとんどの脆弱性攻撃キットではアクセスしてきた利用者の環境を Java Script による判定で確認し、攻撃可能な脆弱性の攻撃コード(EXPLOIT)を送り込む機能を持っています。今回確認できた攻撃サイトのスクリプトは以下の手順で処理を行っていました。

- ウイルス対策製品が導入されているか確認し、存在していた場合は処理を終了する

具体的には各種ウイルス対策製品で使用されているファイルの存在を確認し、判断 - Internet Explorer(IE)の脆弱性への攻撃

HTTP通信の User-Agent ヘッダ内の記述をチェックし、IE を利用しているか、利用している IE は 32ビットバージョンか、利用している IEのバージョンは IE8~9 に該当するか、などの条件を判定。いずれかの条件が該当する場合は IE の脆弱性を攻撃するスクリプトを実行 - Java の脆弱性への攻撃

特に条件なしで実行され、以下のパラメータを含む HTTPリクエストが送信される - /index.php?req=xml

- /index.php?req=xml

- /index.php?req=jar

- Silverlight Plug-in の脆弱性への攻撃

Silverlight のバージョンが 4.0.50401.0 以上、5.1.10411.0 以下で、かつ 5.0.60818.0 でない場合に攻撃が発動条件に一致すると以下を含む HTTPリクエストが送信される

- /index.php?req=xap

- Adobe Flash の脆弱性への攻撃

バージョンが 11.0 以上、12.0 以下で、かつ 12.0 でなく マイナーバージョンが 43 より小さい場合に攻撃が発動条件に一致すると以下を含むHTTPリクエストが送信される

- /index.php?req=swf

上記 2つは Appletタグ内のパラメータに記載

上記は「req=xml」で取得した XML中に記載

図2:攻撃サイトから採取された脆弱性攻撃のための不正Java Script例。難読化が施されている

上記のスクリプト解析から、脆弱性攻撃キットが複数の脆弱性を攻撃する仕組みが確認できました。IE、Java、Silverlight、Adobe Flash といった Web の利用時によく使われる技術の脆弱性を 一通り狙い、1つでもクライアント側でアップデートが行われていなかった場合には、攻撃が発動して不正プログラムが侵入します。もう 1つ、今回確認したスクリプトでの注目点としては、脆弱性の有無だけが攻撃の基準ではなく、ウイルス対策製品が導入されている環境には攻撃を行わないという条件も入っていました。これは意外な事実でしたが、そもそもウイルス対策製品を入れていないセキュリティ意識の甘い環境を狙うという意図に加え、セキュリティベンダーに対し攻撃が発覚しないようにという意図もあるものと推測されます。より明確にセキュリティベンダーによる調査の妨害を狙った活動としては、同じ IPアドレスからのアクセスについて最初の 1回のみ攻撃スクリプトが実行される条件があることも確認できました。

■最も効果的な脆弱性攻撃への対策:アップデートの適用

以上の脆弱性攻撃キットを使用した攻撃サイトの解析から、攻撃者の狙いがわかります。どの脆弱性攻撃キットを使用しているかに関わらず、攻撃者は IE、Java、Silverlight、Adobe Flash と言ったインターネット上でよく使用される製品の脆弱性をすべて攻撃します。1つの製品でもアップデートが行われていなかった場合には、脆弱性攻撃が成功し不正プログラム感染被害に遭うため、インターネット利用者はこれらすべての製品のアップデートに注意しなければなりません。特に、IE以外の Java、Adobe Flash、Silverlight はインターネット利用者にとって使用している意識が薄いものであり、アップデートが行われていない可能性も高まります。サイバー脅威への対策に 100%は無い、とよく言われますが、脆弱性への攻撃については該当の脆弱性のアップデートを行ってさえいれば 100%防げるものです。Windows Update 機能で自動更新できる Microsoft社製品に加え、Javaと Flash Player の自動更新も必ず確認しておきましょう。

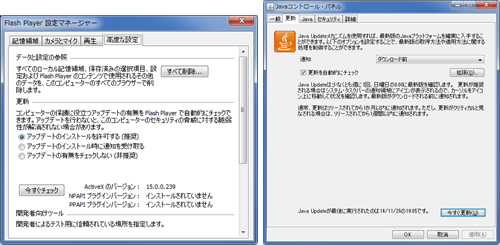

図3:Windows 上での Flash Player(左)と Java(右)の更新機能設定画面

■トレンドマイクロの対策

脆弱性を攻撃する不正サイトについて、トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、アクセスをブロックし、脆弱性を利用した攻撃から利用者を保護します。また、弊社のブラウザ向けの脆弱性利用対策技術「ブラウザガード」は、Webサイト上に存在する不正スクリプトを検出・ブロックすることで、脆弱性を利用した攻撃から利用者を保護します。脆弱性攻撃を行う不正スクリプトや脆弱性攻撃の結果侵入する不正プログラムは、「ファイルレピュテーション」技術により、検出対応を行っています。

※調査協力:中谷 吉宏(Regional TrendLabs)

【更新情報】

| 2014/12/1 | 17:10 | 文章の一部を修正しました。 |