トレンドマイクロは、標的型サイバー攻撃の可能性のある脅威を日々監視しています。弊社は、2015年3月、匿名の受信者に送信された標的型メールを確認しました。この Eメールに添付された 3つのファイルは、いずれも無害なように思われました。

弊社は、添付された 1つ目のファイル “AlSajana Youth Center financial Report.docx” を解析しました。会計報告書と名付けられたこのファイルは、不正なものではないことが判明しました(図1)。

図1:不正でない添付ファイル

しかし、他の 2つの添付ファイルは不正なように思われました。この 2つのファイルは以下のとおりです。

- u0627u0644u0645u0639u062Fu064429u0.docx

- u0625u0646u062Cu0644u064Au0632u0649.doc

図2:2つの不審な添付ファイル(クリックすると拡大します)

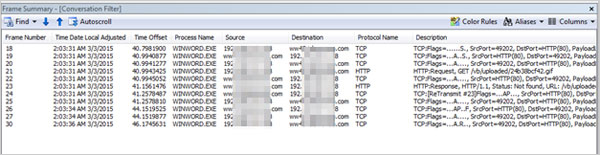

弊社がこれらのファイルを開封すると、予想した通り、「hxxp://www.islamonaa.com/vb/uploaded/24b38bcf42.gif」と裏で通信することが確認されました。なお、これらの不正なファイルは「TROJ_MDLINK.A」として検出されます。

ドメイン「islamonaa.com」は販売されていますが、Facebook の問題のない URL「https://www.facebook.com/r.php」に最終的に接続する前に、不審な転送が何度も繰り返されます。ドメイン「islamonaa.com」は、弊社ではカテゴリ「不正サイト」として登録しており、ブロックされています。

■Microsoft Word の正規の機能を悪用

検証の結果、正規のプロセス “winword.exe” が不正な URL に接続していたことが確認されました。弊社は、このファイルに不正な URL に接続するマクロが埋め込まれていないかを確認しました。しかし意外なことに、不正なマクロは確認されませんでした。

次に、Microsoft Word に存在する脆弱性が利用されていないかを確認しました。ここでも何も確認できませんでした。この時点で、弊社は、”winword.exe “がどのように URL に接続しているのか疑問に感じました。いずれのファイルも、文字と画像ファイルといったその他のオブジェクトで構成されています。

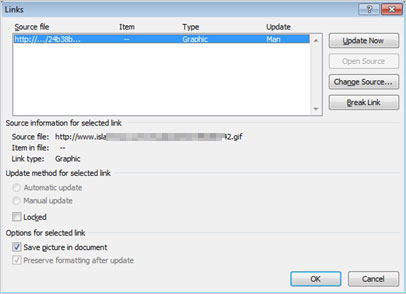

弊社はファイルに挿入された画像に注目し、画像に挿入されたハイパーリンクを確認しました。しかし何も見つかりません。この正常に見えるファイルをさらに詳しく検証した後に、Word などの Microsoft Office のアプリケーションで利用される画像を挿入する以下の 3つの方法を検討しました。

- 挿入 – ファイルに画像を埋め込む

- ファイルにリンク – ローカルファイルもしくは Web上のファイルに画像をリンクする。リンクがアクセス不可もしくは読み込み不可だった場合、表示できない画像のプレースホルダを置く

- 挿入とリンク – 「挿入」と「ファイルにリンク」の組み合わせ。この機能により、リンクがアクセス不可もしくは読み込み不可だった場合でも、画像が表示される

「挿入とリンク」の機能を不正に見えるファイルに画像を挿入するために利用していたことが明らかになり、ようやく正解が見えてきました。不正な接続を確認しなければ、これらのファイルは不正なものとして扱われなかったでしょう。なぜなら、不正なマクロや脆弱性など、不正活動を表す兆候が何もないからです。では、攻撃者はこれらのファイルをどのように細工したのでしょうか。

ファイルの細工には、2通りの方法が考えられます。挿入したい画像へのリンクに Microsoft Office の「挿入とリンク」の機能を使います。その後、ファイルを保存します。そして、1)リンクの内容を他のものと置き換える、2)ファイル内のリンクを変更する、のいずれかの方法を選んで実行します。ファイルの細工に、ファイル構成の知識はほとんど必要ありません。

図3:Microsoft Word ではファイル内のリンクの更新および変更が可能

図4:不正な URL に接続する “Winword.exe”

いずれの方法も非常に単純であり、また Microsoft Office の正規の機能を利用します。弊社は、問題のファイルが単純な手法を利用していること、また検出回避していることから、この新たな手法に注目しています。

■この攻撃で懸念すべきことは?

このような手口を利用するファイルに対して、ユーザは事前に対策できることがあるのでしょうか。残念ながら、不正なマクロや脆弱性の利用といった不正活動がファイルで確認されないため、ファイルベースの検出は、この種の攻撃では有効ではありません。「挿入とリンク」の機能は Word に実装されており、無効にできません。また、Microsoft Office のアプリケーションでは初期設定で有効になっています。さらに、ハイパーリンクとして表示されないため、ユーザは不正な URL に裏で接続されていることになかなか気付きません。ユーザがファイルを開封するだけで攻撃が実行されます。

攻撃者が Microsoft の「挿入とリンク」の機能を悪用し、ソーシャルエンジニアリングの手法を利用して不正なファイルをダウンロードさせることは、論理的には可能かもしれません。しかし、最終的にユーザがファイルを実行する必要があり、気づかれずにファイルをダウンロードさせることはほとんど不可能だと思われます。このことから、攻撃者にとって「挿入とリンク」の機能に不正なスクリプトを挿入することのほうが、より理にかなった戦略だと思われます。

■トレンドマイクロの対策

Microsoft では、不正な Webサイトへのリンクに対してセキュリティ警告を有効にする機能を提供しています。しかし、これは、すでに「不正」として警告された Webサイトのみに有効なため、ユーザを十分に保護できない可能性があります。セキュリティ警告は、攻撃者が利用している新しい Webサイトには有効ではありません。

こうした攻撃から身を守るためには、先手を打った対策を取ることが最善です。友人や同僚など、信頼できる相手が送信者であるかを必ず確認して下さい。以下は、Microsoft Office の各バージョンでの「ファイルにリンク」の確認方法です。

Microsoft Office 2003:

- 「編集」を選択>リンク

Microsoft Office 2007:

- 「Office ボタン」を選択>配布準備

- 「ファイルへのリンクの編集」をクリック

Microsoft Office 2010:

- 「ファイル」を選択>情報

- 右側の「関連ドキュメント」の下に「ファイルへのリンクの編集」

これは Microsoft Office の正規の機能であるため、不正な URLをブロックし、ネットワークを監視することが、この機能を悪用した攻撃から防御するための最善の対策です。トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、たとえ不正でないファイルであっても、「挿入とリンク」の機能により不正な URL にアクセスする脅威をブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。また、不正な URL を確認するために「Trend Micro Site Safety Center」もご利用いただけます。

以下は、今回の攻撃に関連した不正プログラムのハッシュです。

- 175f992f3a8241198b1171032606d620e07b27d9

- a3f73a71a75787a8a2c586fd210d69ecfadcf61b

協力執筆者:Maydalene Salvador および Karla Agregado

参考記事:

- 「Beware the “Insert and Link” Feature in Microsoft Office」

by Abraham Camba (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)